Kuzey Koreli hacker grubu Konni (Opal Sleet, TA406), blockchain sektöründeki geliştiricileri ve mühendisleri hedef almak için yapay zeka tarafından üretilen PowerShell kötü amaçlı yazılımını kullanıyor.

APT37 ve Kimsuky faaliyet kümeleriyle ilişkili olduğuna inanılan Konni, en az 2014’ten beri faaliyet gösteriyor ve Güney Kore, Rusya, Ukrayna ve Avrupa’nın çeşitli ülkelerindeki kuruluşları hedef aldığı görülüyor.

Check Point araştırmacıları tarafından analiz edilen örneklere göre tehdit aktörünün son kampanyası, kötü amaçlı yazılımın Japonya, Avustralya ve Hindistan’dan gönderilmesi nedeniyle Asya-Pasifik bölgesindeki hedeflere odaklanıyor.

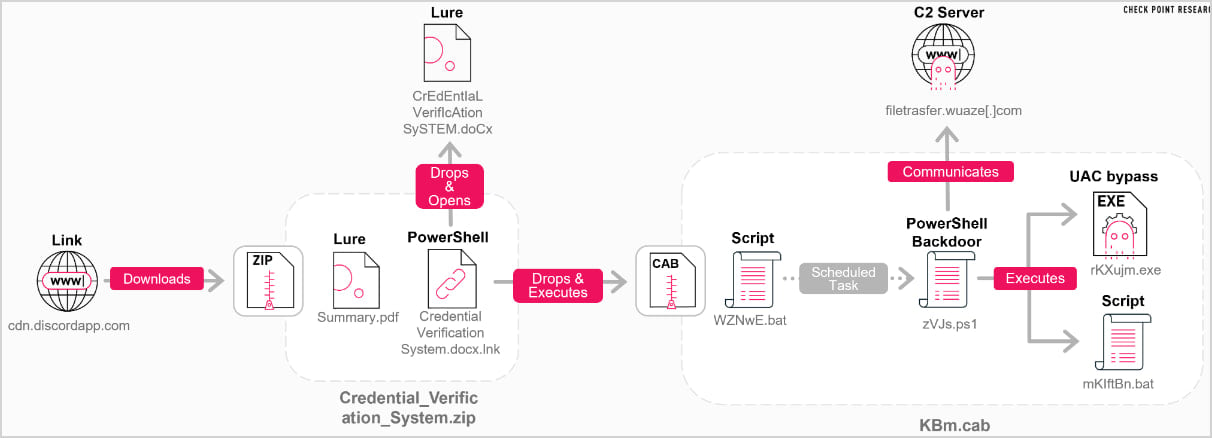

Saldırı, kurbanın, PDF yemi ve kötü amaçlı bir LNK kısayol dosyası içeren bir ZIP arşivi sağlayan Discord tarafından barındırılan bir bağlantıyı almasıyla başlıyor.

LNK, bir DOCX belgesini ve bir PowerShell arka kapısı, iki toplu iş dosyası ve bir UAC bypass yürütülebilir dosyasını içeren bir CAB arşivini çıkaran yerleşik bir PowerShell yükleyiciyi çalıştırır.

Kısayol dosyasının başlatılması DOCX’in açılmasına ve dolap dosyasında bulunan bir toplu iş dosyasını yürütmesine neden olur.

Kaynak: Kontrol Noktası

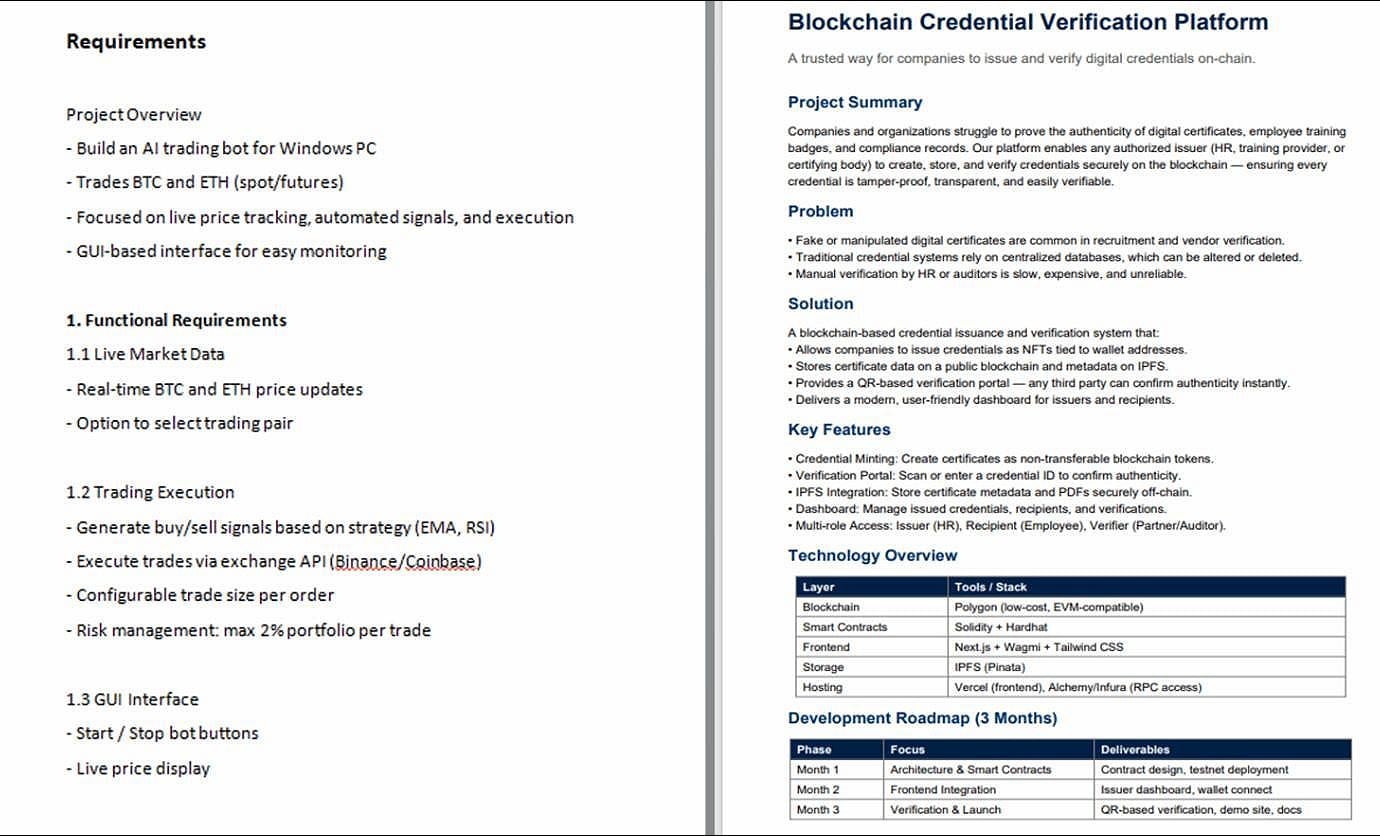

Lure DOCX belgesi, bilgisayar korsanlarının “altyapı, API kimlik bilgileri, cüzdan erişimi ve nihayetinde kripto para birimi varlıkları dahil olmak üzere hassas varlıklara erişim” sağlayabilecek geliştirme ortamlarını tehlikeye atmak istediklerini öne sürüyor.

İlk toplu iş dosyası, arka kapı ve ikinci toplu iş dosyası için bir hazırlama dizini oluşturur ve OneDrive başlangıç görevi gibi görünen, saatlik olarak zamanlanmış bir görev oluşturur.

Bu görev, XOR ile şifrelenmiş bir PowerShell betiğini diskten okur ve bellek içi yürütme için şifresini çözer. Son olarak enfeksiyon belirtilerini silmek için kendini siler.

Kaynak: Kontrol Noktası

Yapay zeka tarafından oluşturulan arka kapı

PowerShell arka kapısının kendisi, aritmetik tabanlı dize kodlama, çalışma zamanı dizesinin yeniden yapılandırılması ve son mantığın ‘Invoke-Expression’ aracılığıyla yürütülmesi kullanılarak büyük ölçüde gizlenir.

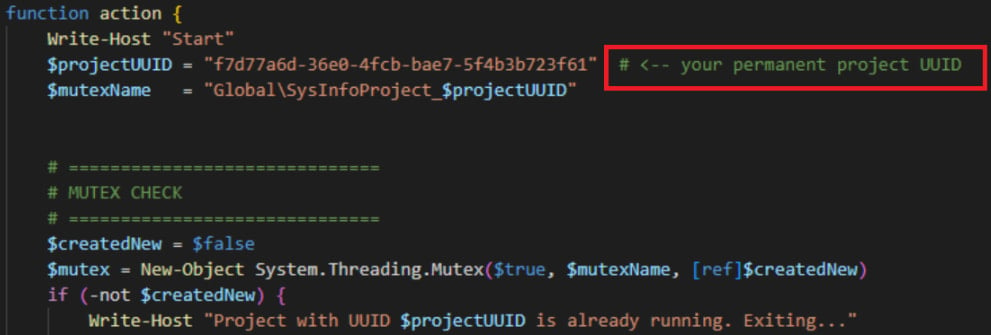

Araştırmacılar, PowerShell kötü amaçlı yazılımının “geleneksel operatör tarafından yazılan kötü amaçlı yazılımlardan ziyade yapay zeka destekli geliştirmeyi güçlü bir şekilde işaret ettiğini” söylüyor.

Bu sonuca götüren kanıtlar arasında, kötü amaçlı yazılım geliştirmede alışılmadık bir durum olan, komut dosyasının üst kısmındaki açık ve yapılandırılmış belgeler yer almaktadır; modüler, temiz düzeni; ve “# <– kalıcı projeniz UUID'niz” yorumunun varlığı.

Kaynak: Kontrol Noktası

Check Point şöyle açıklıyor: “Bu ifade, LLM tarafından oluşturulan kodun son derece karakteristik özelliğidir; burada model, bir insan kullanıcıya bir yer tutucu değerinin nasıl özelleştirileceği konusunda açıkça talimat verir.”

“Bu tür yorumlar genellikle yapay zeka tarafından üretilen komut dosyalarında ve eğitimlerde gözlemlenir.”

Kötü amaçlı yazılım, yürütülmeden önce, analiz ortamlarında çalışmadığından emin olmak için donanım, yazılım ve kullanıcı etkinliği kontrolleri gerçekleştirir ve ardından benzersiz bir ana bilgisayar kimliği oluşturur.

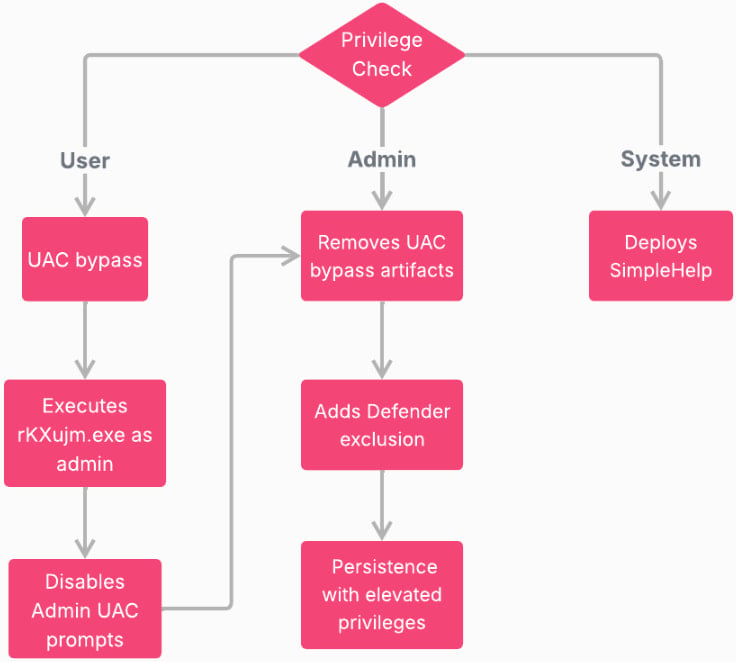

Daha sonra, ele geçirilen ana bilgisayarda hangi yürütme ayrıcalıklarına sahip olduğuna bağlı olarak, aşağıdaki şemada gösterildiği gibi ayrı bir eylem yolu izler.

Kaynak: Kontrol Noktası

Arka kapı, virüslü cihazda tam olarak çalıştığında, temel ana bilgisayar meta verilerini göndermek için düzenli aralıklarla komuta ve kontrol (C2) sunucusuyla iletişim kurar ve sunucuyu rastgele aralıklarla yoklar.

C2 yanıtı PowerShell kodunu içeriyorsa bunu bir komut dosyası bloğuna dönüştürür ve arka plan işleri aracılığıyla eşzamansız olarak yürütür.

Check Point, bu saldırıları daha önceki başlatıcı formatlarına, yem dosya adı ve komut dosyası adı çakışmalarına ve yürütme zinciri yapısındaki önceki saldırılarla ortak noktalara dayanarak Konni tehdit aktörüne bağlıyor.

Araştırmacılar, savunucuların varlıklarını korumalarına yardımcı olmak amacıyla bu son kampanyayla ilişkili uzlaşma göstergelerini (IoC’ler) yayınladılar.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.