Ünlü Konni Gelişmiş Kalıcı Tehdit (APT) grubu, gelişmiş hedef odaklı kimlik avı taktikleri kullanarak kuruluşlara yönelik siber saldırılarını yoğunlaştırdı.

Gizliliği ve hassasiyetiyle tanınan Konni, 2014’ten beri aktif olarak öncelikle Rusya ve Güney Kore gibi bölgeleri hedef alıyor.

Siber güvenlik firması ThreatBook’un son raporları, grubun en son operasyonlarına dikkat çekerek gelişen stratejilerine ve küresel siber güvenliğe yönelik kalıcı tehditlere dikkat çekti.

Nisan ortasından Temmuz 2024’ün başına kadar Konni, RTP mühendislik departmanına ve vergi ve Kuzey Kore pazar analiziyle ilgilenen personele odaklanarak Güney Koreli kuruluşlara yönelik bir dizi hedefli saldırı başlattı.

Grup, hiçbir şeyden haberi olmayan kurbanları cezbetmek için “toplantı materyalleri”, “vergi kaçakçılığı” ve “piyasa fiyatları” kılığına giren Kore temalı kötü amaçlı örnekleri akıllıca kullandı. Bu saldırılar rastgele değil, titizlikle planlanmıştır.

Protecting Your Networks & Endpoints With UnderDefense MDR – Request Free Demo

Konni, tümü 25 Aralık 2023’te eş zamanlı olarak oluşturulan kötü amaçlı örnekleri toplu olarak üretmek için otomatik araçlar kullanıyor.

Eş zamanlı olarak oluşturulmuş olmasına rağmen bu örneklerin 2024 yılı boyunca stratejik olarak teslim edilmesi, şablonlara dayalı kötü amaçlı içerik oluşturmak için komut dosyası oluşturma araçlarının kullanıldığını gösteriyor.

Konni APT Hackerlarının Saldırı Teknikleri

Konni’nin teknik becerisi, temel verileri barındırmak için ele geçirilen web sitelerini kullanmasında açıkça görülüyor.

Bu yüklerin ömrü kısa olmasına rağmen, kötü amaçlı örneklerin virüs bulaşmış ana bilgisayarlarda kalması, gelecekte yeniden kullanım potansiyeline işaret ediyor.

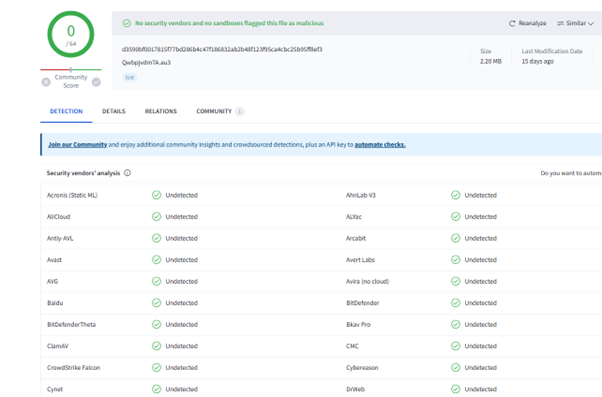

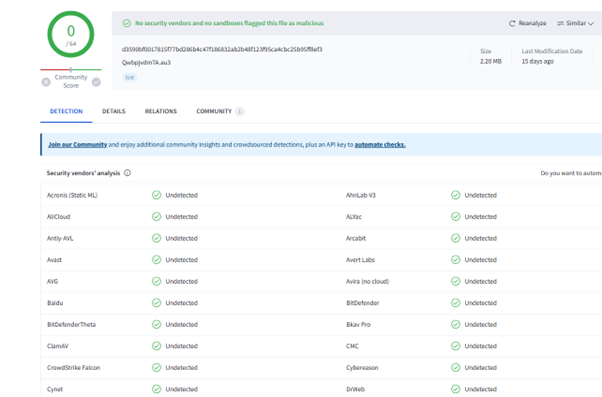

Grup, kaçırmak için AutoIt3 komut dosyalarını kullanıyor; bu teknik, birçok tespit motorunun bu tür derlenmiş dosyaları tanımlamakta zorlanması nedeniyle son derece etkili olduğu kanıtlanmış bir teknik.

Çekirdek veri, Windows sistemlerinde talimatları yürüten ve kötü amaçlı eylemler gerçekleştiren derlenmiş bir AutoIt betiğidir.

Bu yöntem, Konni’nin geleneksel güvenlik önlemlerini atlamasına olanak tanıyarak saldırılarının tespit edilmesini ve azaltılmasını özellikle zorlaştırıyor.

Konni’nin hedef odaklı kimlik avı taktikleri, meşru belgeler gibi görünen LNK dosyalarını kullanmayı içeriyor.

Örneğin, “Toplantı Materyalleri” adlı yakalanan bir örnek, temel amacı bilgi toplamak olan Güney Kore’nin RTP şirketinin çalışanlarını hedef alıyordu.

Bu LNK dosyaları yürütüldüğünde, ele geçirilen web sitelerinden kötü amaçlı yükleri indiren ve kurbanın sisteminde kalıcılığı koruyan PowerShell komut dosyalarını çalıştırır.

Bu yaklaşım, hem kötü amaçlı hem de yasal dosyalarda bozuk metinlerin kullanılmasıyla daha da karmaşık hale gelir; bu da potansiyel olarak kurbanların kafasını karıştırır ve tespit edilmesini geciktirir.

Bu dosyalarda gözlemlenen şifre çözme anahtarı anormalliği, Konni’nin analizi engellemek için kasıtlı bir gizleme stratejisi uyguladığını gösteriyor.

Konni’nin faaliyetlerinin sonuçları önemlidir. Grup, mühendislik ve pazar analizi gibi kritik sektörleri hedef alarak jeopolitik veya ekonomik avantaj için kullanılabilecek hassas bilgileri toplamayı amaçlıyor.

Geleneksel güvenlik önlemleri tarafından tespit edilmemeleri, dünya çapındaki kuruluşlar için önemli bir risk oluşturmaktadır.

ThreatBook, tehdit algılama yeteneklerini geliştirerek ve tehdit istihbaratı tespiti için birden fazla Tehlike Göstergesini (IOC) çıkararak yanıt verdi.

Platformları artık devam eden bu saldırı kampanyasına karşı kapsamlı tespit ve koruma önlemlerini destekliyor.

Bu karmaşık tehditlere karşı koymak için düzenli güvenlik protokolü ve sistem güncellemeleri çok önemlidir.

Konni’nin oluşturduğuna benzer siber tehditlerin gelişen doğası, siber güvenlik stratejilerinde sürekli inovasyon ihtiyacının altını çiziyor.

Run private, Real-time Malware Analysis in both Windows & Linux VMs. Get a 14-day free trial with ANY.RUN!