DFIR raporundan araştırmacılar, Proofpoint ile işbirliği yapan, Interlock Fidyeware Group’un uzaktan erişim Trojan’ın (RAT) esnek bir PHP tabanlı varyantını ortaya çıkardılar ve daha önce belgelenmiş JavaScript-Düzenli nodesnake’den önemli bir evrimi işaretlediler.

Kongtuke olarak da bilinen Landupdate808 tehdit kümesiyle bağlantılı kampanyalarda gözlemlenen bu adaptasyon, Mayıs 2025’ten beri kötü niyetli yükler sunmak için tehlikeye atılan web sitelerini kullanıyor.

Analiz sofistike tradecraft ortaya çıkar

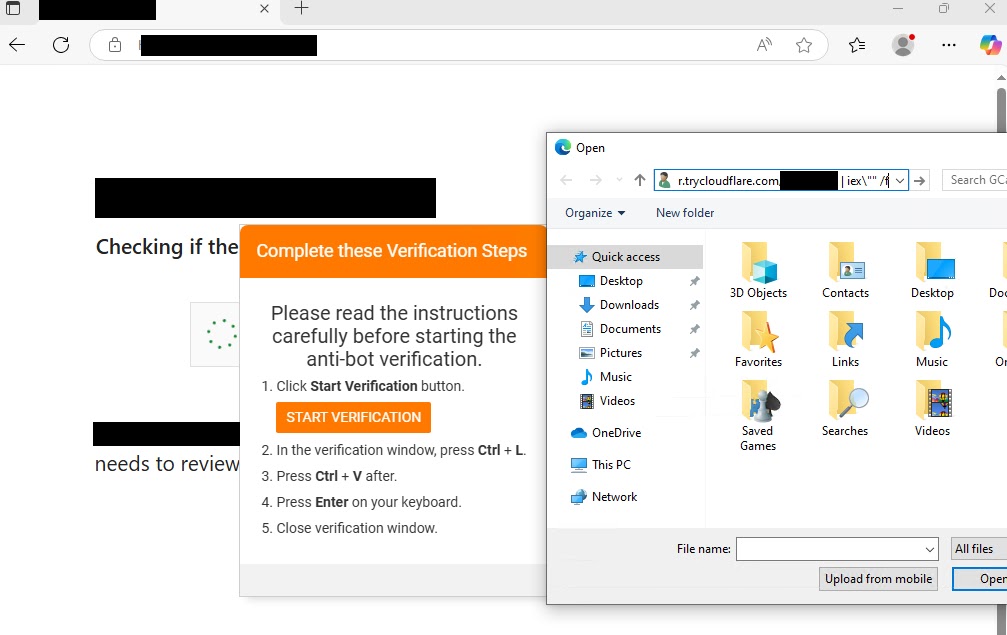

Enfeksiyon zinciri, bir JavaScript yükü için seçici olarak hizmet vermek için sıkı IP filtreleme kullanan site sahipleri veya ziyaretçiler tarafından genellikle tespit edilmeyen HTML web sitesine enjekte edilen tek satırlı bir komut dosyası ile başlar.

Bu komut dosyası, kullanıcıları bir Captcha istemi ile insanlıklarını doğrulamaya ve ardından pano içeriğini Windows Run iletişim kutusuna yapıştırma talimatlarını aldatır ve sonuçta Interlock Rat’ı dağıtan bir PowerShell komut dosyası yürütür.

Proofpoint, hem Node.js hem de PHP varyantlarını izledi, ikincisi ilk olarak Haziran 2025’te ortaya çıktı ve son gözlemler, PHP sıçanını dağıtan, bazen daha derin ağ kalıcılığı için Node.js sürümüne yükselen bir dosya dağıtım mekanizmasına geçiş gösteriyor.

PHP varyantı, kullanıcının AppData \ Roaming dizininde ZIP uzatma yükleme ve standart olmayan bir yapılandırma dosyası da dahil olmak üzere şüpheli argümanlarla bir PHP yürütülebilir POWERSHell komutlarından ortaya çıkan gelişmiş yürütme tekniklerini gösterir.

Bu kurulum, sıçanın SystemInfo aracılığıyla sistem spesifikasyonları hakkında json biçimlendirilmiş verileri toplamak için PowerShell’i kullanan tehlikeye atılan sistemi hızla profillediğinde, görev listesi ve Get-Service aracılığıyla süreçler ve hizmetler, GET-PSDRIVE ile monte edilmiş sürücüler ve ARP tablosundan Get-Netneighbor aracılığıyla yerel ağ detayları.

Ortaya çıkan PHP varyantı

Ayrıca, kullanıcı, yönetici veya sistem bağlamları arasında ayrım yapan ayrıcalık seviyesini değerlendirir ve saldırganlara acil durumsal farkındalık sağlar.

Uygulamalı klavye etkinliği ayrıca, bilgisayar sayımları için Active Directory’yi sorgulama, kullanıcı açıklamaları, net kullanıcı aracılığıyla etki alanı kullanıcı ayrıntılarını ve ADSI Searcher’ları kullanarak Veeam gibi yedekleme ile ilgili sistemler için hedeflenen aramalarla kanıtlanan etkileşimli oturumları ortaya çıkarır.

Ek keşif, işlem numaralandırması için görev listesi, etki alanı denetleyicisi listesi için nlTest, kullanıcı tanımlaması için whoami ve appData’daki dizin listelerini içerir.

Komuta ve Kontrol Altyapısı, tüneller bozulursa, tahmini geri dönüş IP’leri ile TryCloudFlare.com alt alanları aracılığıyla istismar edilmiş Cloudflare Tüneli hizmetlerinden yararlanır.

Sıçan çok yönlü yürütme yeteneklerini destekler: exe veya dll dosyalarını indirme ve çalıştırma, kayıt defteri değişiklikleri yoluyla otomatik kalıcılık oluşturma, uzaktan kabuk erişimi için keyfi CMD komutları yürütme veya bir OFF komutu ile kendi kendini sonlandırma.

Kalıcılık, PHP yürütülebilir ve yapılandırma dosyasına işaret ederek kayıt defterine çalıştırma anahtar girişleri eklenerek elde edilir.

Lateral hareket, kurban ortamlarını geçmek için öncelikle uzak masaüstü protokolünü (RDP) kullanırken, kampanyanın fırsatçı hedeflemesi çeşitli endüstrileri kapsar ve grubun genişleme kapsamını vurgular.

Bu gelişme, Windows ortamlarında gelişmiş kaçırma için Node.js’den PHP’ye geçiş yaparak Interlock Group’un operasyonel sofistike olduğunu vurgulamaktadır.

DFIR raporu ve Proofpoint tarafından devam eden izleme, mevcut müşteriler özel istihbaratla birlikte Sigma ve Yara kurallarına erişerek daha fazla bilgi vaat ediyor.

Kuruluşlardan web enjekte tehditlerine karşı savunmaları desteklemeleri ve uzlaşma göstergelerini izlemeleri istenir.

Uzlaşma Göstergeleri (IOCS)

| Kategori | İsim/Açıklama | Detaylar |

|---|---|---|

| Yapılandırma Dosyaları | config.cfg (27392 bayt) | SHA256: 28A9982CF2B4FC53A1545B6ED0D0D0C1788CA9369A84750F5652FFA0CA7F7B7D3 |

| Yapılandırma Dosyaları | config.cfg (28268 bayt) | SHA256: 8AFD6C0636C5D70AC0622396268786190A428635E9CF28AB23ADDD939377727B0 |

| Alanlar | Trycloudflare alt alanları | Varış Bunch-Balance-councils.trycloudflare.com Ferrari-Rolling-Faciles-lounge.trycloudflare.com Galeriler-hychians-psp-wv.trycloudflare.com Kanıta Destekli Pro-Procedure-Bringing.trycloudflare.com Hiçbir Where-Locked-Manor-hs.Trycloudflare.com Sıralamalı-Accorpording-Unbired.trycloudflare.com |

| Yedek IPS | Sabit IPS | 64.95.12.71 184.95.51.165 |

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.