ZLABS’den güvenlik araştırmacıları, Google Play Store’daki algılamayı ve mobil tehlikelerde dramatik bir artış gösteren gerçek uygulamaları taklit etmek için karmaşık fermuar seviyesi değişiklikleri kullanan Konfety Android kötü amaçlı yazılımların daha gelişmiş bir versiyonunu keşfettiler.

Bu kötü amaçlı yazılım, üçüncü taraf kaynaklar aracılığıyla dağıtılan kötü amaçlı sürümlerin resmi mağazalarda bulunan benign uygulamalarla aynı paket adlarını paylaştığı, böylece gizli ve aldatıcı yeteneklerini geliştirdiği bir “kötü ikiz” stratejisi kullanır.

Gelişmiş Kırılma Taktikleri

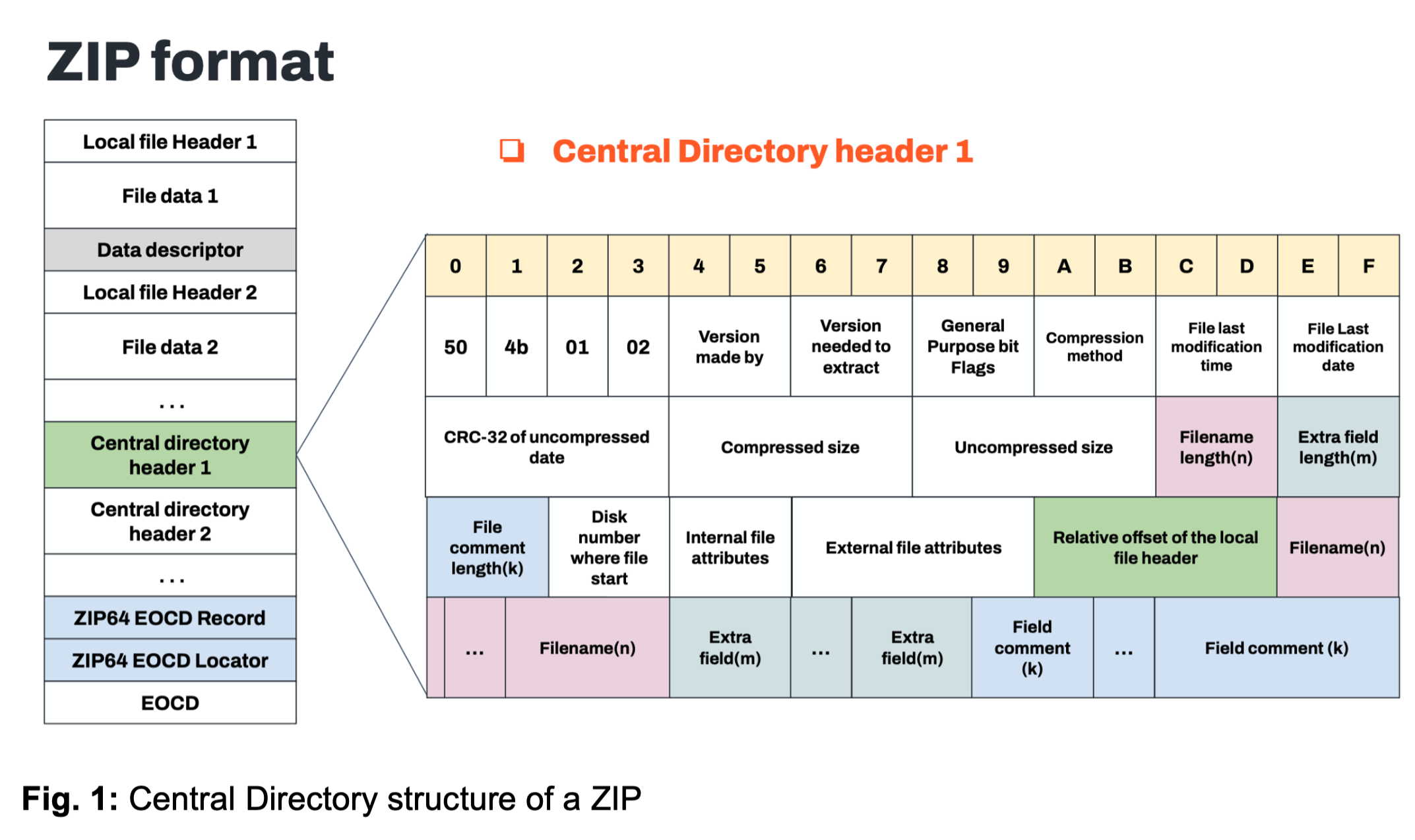

APK’nın genel amaçlı bayrağın (bit 00) şifrelemeyi yanlış göstermesini ve AndroidManifest.xml Konfety gibi kritik dosyalar için desteklenmeyen bir BZIP sıkıştırma yöntemini (0x000c) bildirmek gibi zip yapısına kurcalanarak ortak ters mühendislik araçlarını bozar.

Bu değişiklikler, Apktool ve JADX gibi kamu hizmetlerinin var olmayan şifreleri istemesine veya kesin olarak çarpışmasına neden olarak ekstraksiyon ve analizi önlemeye neden olur.

İlginç bir şekilde, Android’in kurulum süreci, dosyaları sıkıştırılmış yerine depolanmış olarak ele almaya düşerek, kullanıcıları veya sistemi uyarmadan sorunsuz dağıtım sağlayarak bu kötü biçimlendirilmiş paketleri zarif bir şekilde ele alır.

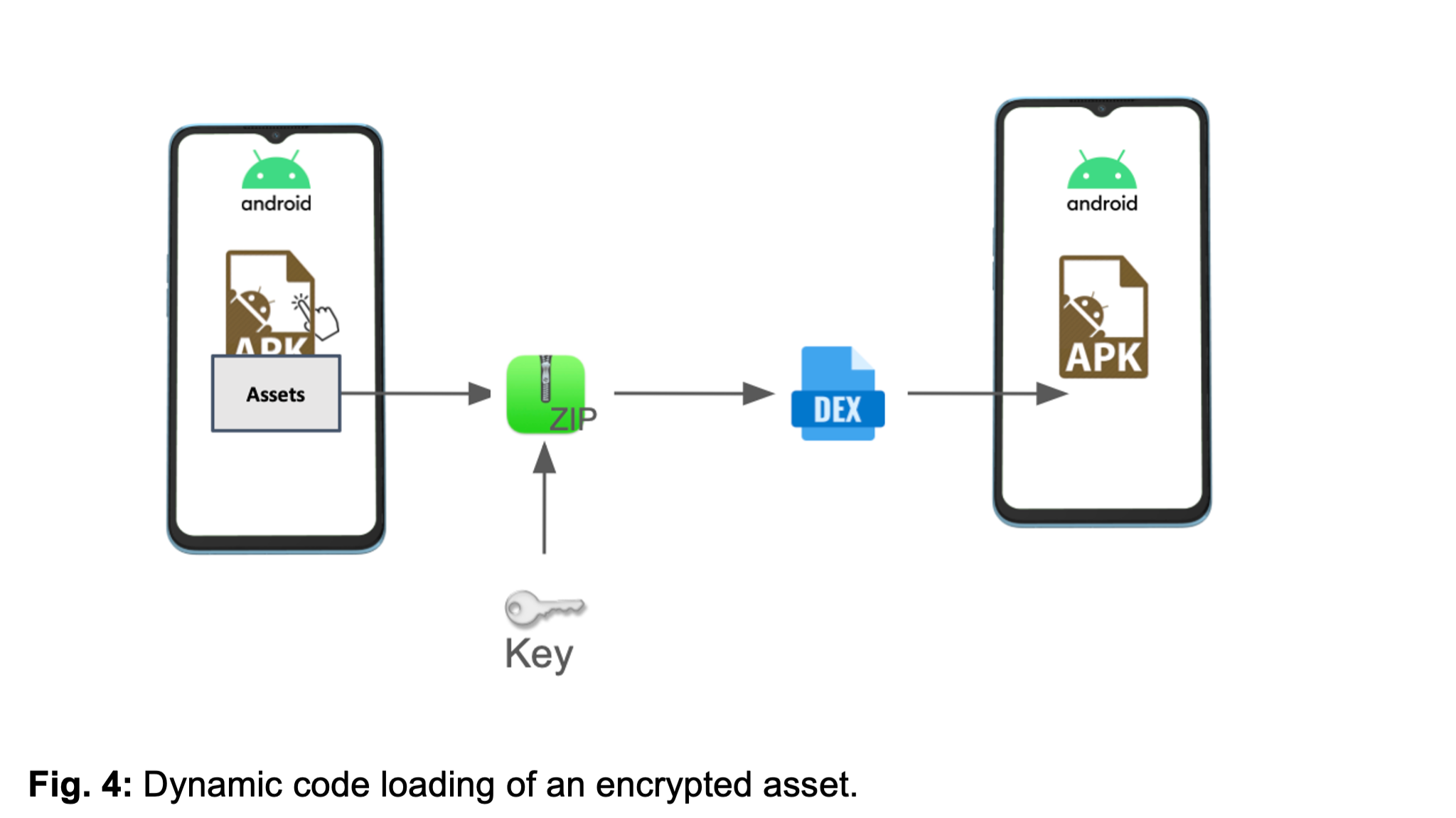

Kötü amaçlı yazılımların uyarlanabilirliği, APK içindeki şifreli varlıkların ikincil bir Dalvik yürütülebilir (DEX) dosyasını gizlediği dinamik kod yükleme mekanizmasında daha da belirgindir.

Yalnızca çalışma zamanında şifre çözülmüş ve yürütülen bu gizli Dex, aktivite, hizmetler ve birincil kod tabanında bulunmayan aktiviteler, hizmetler ve alıcılar gibi açıklanmamış bileşenler içerir.

Bu gizleme tekniği sadece statik taramalar sırasında kötü niyetli mantığı korumakla kalmaz, aynı zamanda reklam sahtekarlığı operasyonları için karameladlar SDK ile entegre olur.

SDK’nın kendisi kötü niyetli olmasa da, Konfety, reklamları almak, yan yük yükleri almak ve saldırgan kontrollü sunucularla gizli iletişimleri korurken, jeofencing ve simge gizleme yoluyla meşru uygulama davranışlarını taklit eder.

Kullanıcı sömürüsü ortaya çıktı

Analiz, Konfety’nin insan tarafından bildirilenler de dahil olmak üzere önceki kampanyalarla olan bağlarını, bir kullanıcı sözleşmesi açılır penceresi ve koda gömülü düzenli bir ifade paterni (@injseq) ile ayırt edici belirteçlerle doğrular.

Play Store’da, aynı paket adlarını taşıyan ancak herhangi bir kötü amaçlı işlevsellikten yoksun olan tuzak uygulamaları, mükemmel kamuflaj görevi görür ve kötü amaçlı yazılımların gerçek özellikleri çoğaltmadan karışmasına izin verir.

Yürütme üzerine Konfety, kullanıcıları tarayıcı örnekleri aracılığıyla hileli web sitelerine yönlendirir ve hxxp: //push.razkondronging.com/register?

Bu, kullanıcı gizliliğini ve cihaz bütünlüğünü ciddi şekilde etkileyen spam benzeri uyarılar ve istenmeyen uygulama kenar yükleri ile sonuçlanır.

Tehdit aktörleri, hedeflenen reklam ağlarını ve algılama sistemlerini aşmak için sık sık hedeflenen reklam ağlarını ve kaçırma yöntemlerini güncelleyerek yüksek uyarlanabilirlik gösterir.

Zip kurcalamayı çalışma zamanı şifre çözme ve aldatıcı tezahür bildirimleriyle birleştirerek Konfety, Android kötü amaçlı yazılımların gelişen sofistike olmasını örnekler, güvenlik profesyonelleri için zorluklar yaratır ve bu tür düşük seviyeli manipülasyonlara dayanıklı gelişmiş analitik araçlara duyulan ihtiyacın altını çizer.

Kullanıcılara uygulama kaynaklarını incelemeleri, Play Protect’i etkinleştirmeleri ve olağandışı ağ etkinliğini bu kalıcı tehditten azaltmasını izlemeleri önerilir.

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.