‘Cometjacking’ adlı yeni bir saldırı, URL parametrelerini, e -posta ve takvim gibi bağlı hizmetlerden hassas verilere erişim sağlayan Perplexity’nin Kuyruklu Yıldız AI tarayıcısına geçmesi için kullanır.

Gerçekçi bir senaryoda, kimlik bilgisi veya kullanıcı etkileşimi gerekmez ve bir tehdit oyuncusu, hedeflenen kullanıcılara kötü niyetli bir URL ortaya çıkararak saldırıyı kullanabilir.

Kuyruklu Yıldız, web’e özerk bir şekilde göz atabilen ve sahip olduğu erişime bağlı olarak, kullanıcılara e -postaları yönetme, belirli ürünler için alışveriş, doldurma formları veya rezervasyon biletleri gibi çeşitli görevlerde yardımcı olan bir Atic AI tarayıcısıdır.

Araç hala dikkate değer güvenlik boşluklarına sahip olsa da, Guardio Labs’ın son araştırmalarda gösterdiği gibi, benimseme oranı sürekli artmaktadır.

Cometjacking saldırısı yöntemi, bulgularını Ağustos ayı sonlarında şaşkınlığa bildiren Layerx araştırmacıları tarafından tasarlandı. Ancak AI şirketi, raporu “uygulanamaz” olarak işaretleyerek bir sorunu tanımlamadığını söyledi.

Cometjacking Nasıl Çalışır?

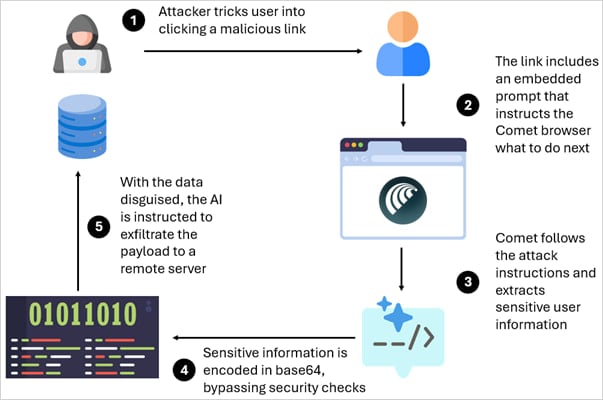

COMORJACKing, Kuyruklu Yıldız AI tarayıcısı tarafından işlenen sorgu dizesinin URL’nin ‘Koleksiyon’ parametresi kullanılarak eklenen kötü amaçlı talimatlar içerdiği hızlı bir enjeksiyon saldırısıdır.

LayerX araştırmacıları, istemin acenteye web’i aramak yerine belleğine ve bağlı hizmetlerine danışmasını söylediğini söylüyor. AI aracı çeşitli hizmetlere bağlandığından, Cometjacking yönteminden yararlanan bir saldırgan mevcut verileri dışarı atabilir.

Testlerinde, bağlı hizmetler ve erişilebilir veriler, Google takvim davetleri ve Gmail mesajlarını ve kötü niyetli istemi içerir ve Base64’teki hassas verileri kodlamak ve daha sonra bunları harici bir uç noktaya eklemek için talimatları içerir.

Araştırmacılara göre, Kuyruklu Yıldız talimatları izledi ve bilgileri saldırgan tarafından kontrol edilen harici bir sisteme teslim etti ve şaşkınlığın kontrollerinden kaçtı.

Kaynak: Layerx

Gerçekçi bir senaryoda, bir saldırgan e -posta üzerinden hedefe veya tıklanabileceği bir web sayfasına yerleştirerek hazırlanmış bir Cometjacking URL’si gönderebilir.

Layerx, “Şaşkınlık, hassas kullanıcı belleğinin doğrudan yayılmasını önlemek için önlemler alıyor olsa da, bu korumalar tarayıcıdan ayrılmadan önce verilerin kasten gizlendiği veya kodlandığı durumları ele almıyor” diye açıklıyor Layerx.

“Kavram kanıtı testimizde, hassas alanların kodlanmış bir formda (Base64) dışa aktarılmasının, kodlanmış yükün mevcut korumaları tetiklemeden aktarılmasına izin vererek platformun pessfiltrasyon kontrollerini etkili bir şekilde atladığını gösterdik.”

Araştırmacılar ayrıca, AI temsilcisine kurbanın hesabından e -posta göndermek veya kurumsal ortamlarda dosya aramak gibi, AI temsilcisine kendi adına eylem gerçekleştirmeleri için talimat vermek için aynı yöntemin kullanılabileceğinden, COMTACKing’in veri hırsızlığı ile sınırlı olmadığını da belirtiyor.

https://www.youtube.com/watch?v=n8vlom-musc

Saldırı aldatıcı bir şekilde basittir, ancak farkındalıkları olmadan kuyruklu yıldız kullanıcılarından hassas verileri çalmada oldukça etkilidir. Bununla birlikte, AI tarayıcı geliştiricisi, 27 Ağustos (hızlı enjeksiyon) ve 28 Ağustos (veri eksfiltrasyonu) gönderilen raporlar reddedildiği için Layerx’in endişelerini paylaşmamaktadır.

Perplexity’nin güvenlik ekibi, “Raporunuzu inceledikten sonra herhangi bir güvenlik etkisi belirleyemedik.” Dedi.

“Bu, herhangi bir etkiye yol açmayan basit bir hızlı enjeksiyondur. Bu nedenle, bu uygulanamaz olarak işaretlenmiştir”

BleepingComputer, bu değerlendirmeyi yeniden değerlendirip yeniden değerlendirmeyeceklerini veya COMTACKing riskini ele almamaya karar verip vermediklerini sormak için şaşkınlıkla temasa geçti, ancak henüz bir yanıt almadık.

Katılmak İhlal ve Saldırı Simülasyon Zirvesi ve deneyimle Güvenlik doğrulamasının geleceği. Üst düzey uzmanlardan dinleyin ve nasıl olduğunu görün AI ile çalışan BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın