Daha önce görülmemiş bir kötü amaçlı yazılım kampanyası, Ağustos 2025’in başlarında, e -posta ekleri ve web indirmeleri yoluyla, Kolombiya ve ötesindeki kullanıcıları hedefleyen dolaşmaya başladı.

İki farklı vektör tabanlı dosya formatından yararlanarak-Abobe Flash SWF ve Ölçeklenebilir Vektör Grafikleri (SVG)-saldırganlar geleneksel antivirüs tespitinden kaçan çok fazlı bir operasyon hazırladılar.

İlk raporlar, iyi huylu görünümlü bir SWF dosyası adı verildiğinde ortaya çıktı Sequester.swf Sadece bir avuç antivirüs motorunda tetiklenen uyarılar daha derin araştırmalara yol açtı.

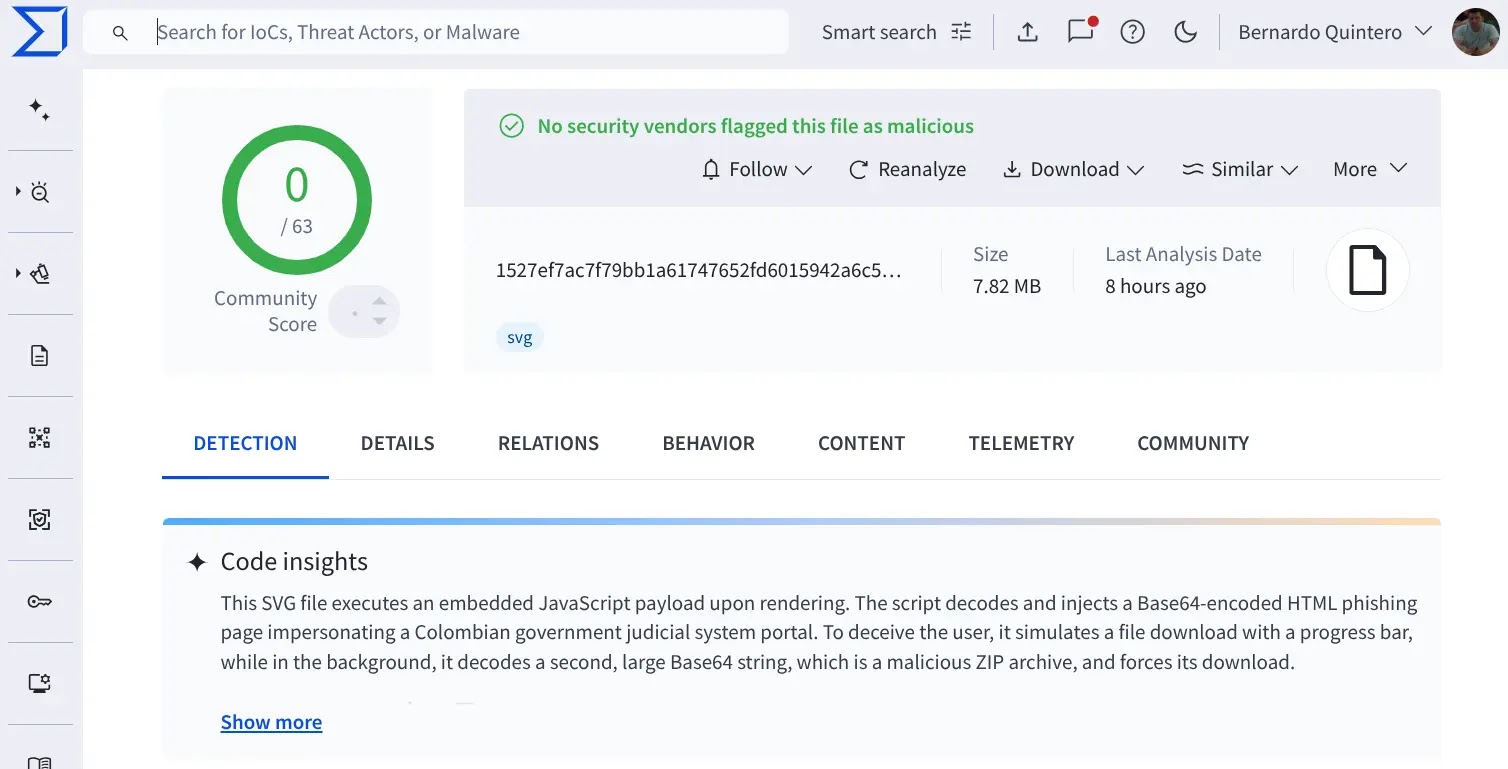

Birkaç gün içinde, Kolombiyalı Mali De la Nación portalını taklit etmek için tasarlanmış sofistike JavaScript yüklerini yerleştiren bir refakatçi SVG dosyası ortaya çıktı.

Miras ve modern formatlar arasındaki kesintisiz pivot, birçok güvenlik ekibini hazırlıksız yakaladı.

SWF bileşeni, oluşturma, yol bulma ve kriptografik rutinler için ActionScript modülleri ile tamamlanan meşru bir 3D bulmaca oyunu olarak göründü.

Antivirüs motorları gizlenmiş sınıfları ve AES rutinlerini işaretlerken, bu kodun kötü niyetli davranışlardan ziyade meşru oyun mekaniğine hizmet ettiğini fark edemediler.

.webp)

Bu arada, SVG varyantı, bir Base64 kimlik avı sayfasını çözen ve ek yükler içeren bir fermuar arşivini sessizce düşüren satır içi JavaScript içeriyordu.

Bu iki vektörün kombinasyonu, geçmiş tespit engellerini endişe verici bir şekilde kaydıran çok başlı bir tehdit yarattı.

Virustotal analistler, kod içgörüde SWF ve SVG analizine destek verildikten sonra, ilk gönderimden sonraki saatler içinde düzinelerce ilgili örneği ortaya çıkarabildiklerini belirtti.

Saldırganların bıraktığı İspanyolca yorumları arayarak- "POLIFORMISMO_MASIVO_SEGURO" Ve "Funciones dummy MASIVAS"—Searchers, 40’tan fazla benzersiz SVG dosyasını kapsayan uyumlu bir kampanya belirlediler, bunların hiçbiri standart antivirüs taramalarında bayraklar yükseltmedi.

Bu belirteçlerin erken varlığı, hızlı imza yaratma ve yeniden düzenleme işlerine izin verdi ve bir önceki yıla göre gönderimlere uygulandığında 500’den fazla maç sağladı.

Operasyonun kalbi kaçınma taktiklerinde yatıyordu. Saldırganlar, oyun kodunu şifreleme rutinleriyle harmanlayan büyük, gizlenmiş SWF dosyalarını dağıtarak sezgisel eşiklerden yararlandı.

Aynı zamanda, SVG dosyaları CDATA bölümlerine şifreli JavaScript’i gömdü ve basit desen eşleşmesinden kaçındı.

.webp)

Bir tarayıcıda oluşturulduğunda, komut dosyası, ilerleme çubukları ve resmi hükümet iletişimlerini taklit eden otantik görünümlü formlarla birlikte bir HTML kimlik avı arayüzü kodunu çözecek ve enjekte edecektir.

Tespit Kaçma Teknikleri

Bu kampanyanın başarısının merkezinde, şaşkınlık ve polimorfizmin katmanlaması vardı. Her SWF örneği statik analizi yenmek için değişken yeniden adlandırma, çöp kodu ekleme ve özel paketleme rutinleri kullanıldı.

Aşağıdaki alıntı, SVG yükünün iç içe geçmesinin birincil mantığını nasıl gizlediğini göstermektedir:-

// POLIFORMISMO_MASIVO_SEGURO: 2025-09-01T16:39:16.808557

var payload = atob("UE...VUM+Cg==");

document. Write(payload);Bu arada, Virustotal araştırmacılar tarafından hazırlanan Yara Kuralı, tutarlı İspanyol yorumlarını hedef aldı:-

rule svg_colombian_campaign {

strings:

$c1 = "Funciones dummy MASIVAS"

$c2 = "POLIFORMISMO_MASIVO_SEGURO"

condition:

uint16(0) == 0x3C3F and any of ($c*)

}Bu kural, bir yıllık sunumlara karşı retrohunting yapıldığında 523’ten fazla tespit elde etti.

Salkaşıcı bypass’ları, şifreli yükleri ve kasıtlı yanlış yönlendirmeyi birleştirerek, saldırganlar hem miras hem de modern dosya formatlarının rafine bir şekilde anlaşılmasını gösterdiler-çağdaş tehdit savunmasında bağlam-farklılaştırma analizi için acil ihtiyaç duyuyorlardı.

Boost your SOC and help your team protect your business with free top-notch threat intelligence: Request TI Lookup Premium Trial.