Birleşik Krallık Ulusal Suç Ajansı (NCA), mükemmel bir trolleme eylemiyle, grubun kendi karanlık web web sitesini kullanarak LockBit fidye yazılımı grubunu çökertmesine ilişkin daha fazla ayrıntıyı duyurdu.

Conti’nin 2022’deki ölümünden bu yana LockBit, dünyadaki en üretken fidye yazılımı grubu olarak rakipsiz kaldı. Son 12 ayda en yakın rakibinden iki buçuk kat daha fazla bilinen saldırı gerçekleştirdi. Ancak dün LockBit sitesinin yerini, siteyi “bozmak” için işbirliği yapan ülkelerin ve kuruluşların bayrakları ve rozetleriyle süslenmiş bir pankartla değiştirildiğinde tüm bunlar sona erdi. Pankartta şunlar yazıyordu:

Bu site şu anda Birleşik Krallık Ulusal Suç Teşkilatı’nın kontrolü altındadır ve FBI ve uluslararası emniyet teşkilatı ‘Cronos Operasyonu’ ile yakın işbirliği içinde çalışmaktadır.

Ayrıca bugün TSİ 11:30’da daha fazla bilginin açıklanacağı sözünü de verdi. Hayal kırıklığına uğratmadı. Elbette bir basın açıklaması ve bir video vardı:

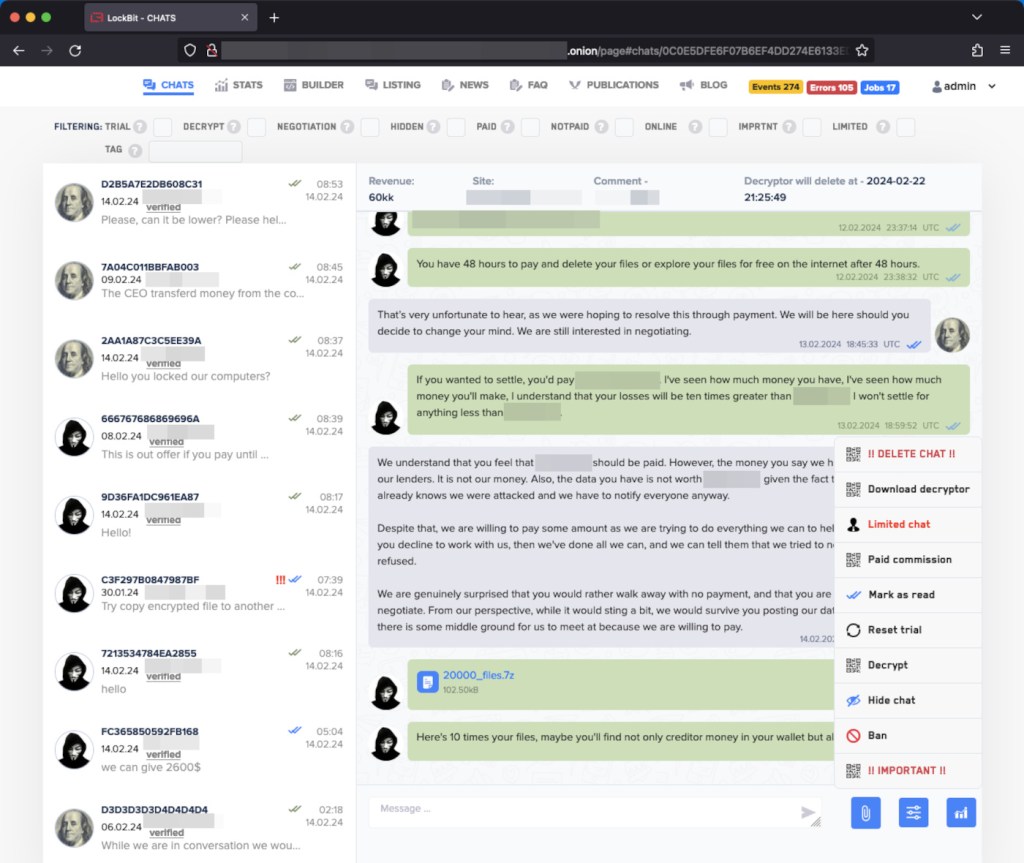

Ancak asıl zevk, LockBit web sitesinin güncellenmiş bir versiyonuydu ve onu eski haline benzeyen bir şeye döndürdü. Ancak bazı önemli ayrıntılar değişti. Düne kadar gizli karanlık web sitesi, LockBit tarafından fidye için tutulan kuruluşların ayrıntılarını listelemek için kullanılıyordu. Yeşil kareler, verileri sızdırılan şirketleri temsil ediyordu. Kırmızı karelerdeki zamanlayıcılar, sızıntı tehdidi altındaki şirketlere çalınan verilerinin yayınlanmasına ne kadar süre kaldığını gösteriyordu.

Artık değil ama.

LockBit grubunun ne kadar kapsamlı bir şekilde ele geçirildiğinin grafiksel bir gösteriminde, yeşil kareler artık yayından kaldırılmayla ilgili yayınlanan bilgileri detaylandırırken, kırmızı kareler önümüzdeki günlere ilişkin daha fazla açıklamayı gösteriyor.

Bugün, grubun ağına sızdıktan sonra NCA, LockBit’in hizmetlerinin kontrolünü ele geçirdi ve tüm suç teşkilatlarını tehlikeye attı.

Kolluk kuvvetleri, sızıntı sitesini ele geçirmenin yanı sıra LockBit’in yönetim ortamını da ele geçirdi, LockBit’in veri filtreleme aracı Stealbit tarafından kullanılan altyapıya el koydu, 1000’den fazla şifre çözme anahtarını ele geçirdi ve 200 kripto para birimi hesabını dondurdu.

Grubun kaynak kodu, sistemlerinden gelen “büyük miktarda istihbarat” ile birlikte kolluk kuvvetlerinin eline geçti. Güvenliği ihlal edilmiş ortama giriş yapan suç ortakları, NCA’nın onların faaliyetleri hakkında her şeyi bildiği konusunda uyarıldı ve NCA, LockBit bağlı kuruluşlarına ait 28 sunucunun da kapatıldığını bildirdi.

Polonya ve Ukrayna’da iki “LockBit aktörü” tutuklandı ve ABD Adalet Bakanlığı, LockBit’i fidye yazılımı saldırılarında kullanmaktan sorumlu iki sanığın suçlandığını, gözaltına alındığını ve ABD’de yargılanacağını duyurdu. Ayrıca iki Rus vatandaşına karşı LockBit saldırıları düzenlemeye komplo kurmakla ilgili iddianameler de ortaya çıktı.

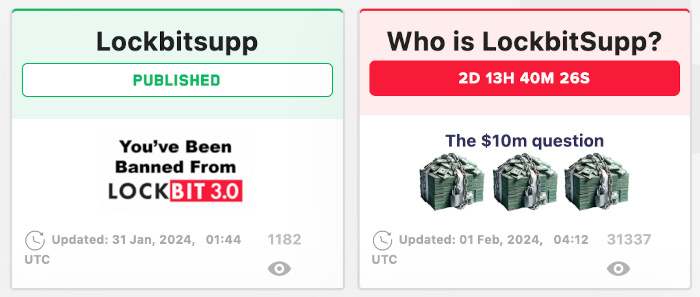

Önümüzdeki birkaç gün için vaat edilen çok sayıda açıklama var, ancak en heyecan verici olanı LockBit’in lideri ve sözcüsü LockBitSupp’un yakında ortaya çıkması.

NCA, yayından kaldırmayla ilgili bilgiyi herhangi bir yere koyabilirdi ama koymadı; unutulmaz, esprili ve kasıtlı olarak aşağılayıcı bir şey yaptı. Başka bir deyişle, fidye yazılımı çetelerinin dünyayı ve birbirlerini trolleme şeklini mükemmel bir şekilde taklit etti. Bunu yaparak NCA, LockBit ve onun ait olduğu daha geniş suçlu topluluğu hakkında her şeyi bildiğinin sinyalini verdi. LockBit’in iştiraklerinin ve rakiplerinin izleyeceğini ve omuzlarının üzerinden bakacağını biliyor.

İyi zamanlar.

Fidye yazılımından nasıl kaçınılır

- Yaygın giriş biçimlerini engelleyin. İnternete açık sistemlerdeki güvenlik açıklarını hızlı bir şekilde düzeltmek için bir plan oluşturun; RDP ve VPN’ler gibi uzaktan erişimi devre dışı bırakın veya güçlendirin.

- İzinsiz girişleri önleyin. Tehditleri, uç noktalarınıza sızmadan veya onları etkilemeden önce durdurun. Fidye yazılımı dağıtmak için kullanılan kötüye kullanımları ve kötü amaçlı yazılımları önleyebilecek uç nokta güvenlik yazılımı kullanın.

- İzinsiz girişleri tespit edin. Ağları bölümlere ayırarak ve erişim haklarını ihtiyatlı bir şekilde atayarak davetsiz misafirlerin kuruluşunuzun içinde çalışmasını zorlaştırın. Bir saldırı meydana gelmeden önce olağandışı etkinlikleri tespit etmek için EDR veya MDR’yi kullanın.

- Kötü amaçlı şifrelemeyi durdurun. Fidye yazılımını tanımlamak için birden fazla farklı algılama tekniği ve hasarlı sistem dosyalarını geri yüklemek için fidye yazılımını geri alma tekniği kullanan ThreatDown EDR gibi Uç Nokta Tespit ve Yanıt yazılımını kullanın.

- Tesis dışında, çevrimdışı yedeklemeler oluşturun. Yedeklemeleri saldırganların erişemeyeceği bir yerde ve çevrimdışı olarak saklayın. Temel iş işlevlerini hızlı bir şekilde geri yükleyebileceğinizden emin olmak için bunları düzenli olarak test edin.

- İki kez saldırıya uğramayın. Salgını izole ettikten ve ilk saldırıyı durdurduktan sonra, tekrar saldırıya uğramamak için saldırganların, kötü amaçlı yazılımlarının, araçlarının ve giriş yöntemlerinin tüm izlerini kaldırmalısınız.

2024 Kötü Amaçlı Yazılım Durumu raporumuzda LockBit ve ALPHV gibi büyük oyun fidye yazılımlarının tehdidi hakkında daha fazla bilgi edinebilirsiniz.