Daha sıkı güvenliğe rağmen Apple ve Googlebilgisayar korsanları ve siber suçlular, saldırıları için köklü ve jailbreen cihazlarını kullanmaya devam ediyor. Mobil güvenlik firması Zimperium’un Perşembe günü yayınlanmasından önce hackread.com ile paylaşılan yeni bir rapor, bu cihazların kötü amaçlı yazılım ve sistem devralmaları tarafından hedeflenmesi daha olası olduğundan, cep telefonlarının işletmeler için büyük bir risk olduğu konusunda uyarıyor.

Kök ve jailbreaking nedir?

Kök salma (Android’de) ve jailbreaking (iOS’ta) Kullanıcılara cihazları üzerinde tam kontrol sağlar. Bu, üreticilerin izin verdiklerinin ötesinde özelleştirmeye izin verir ve ayrıca temel güvenlik korumalarını kaldırır. Köklü veya jailbroken, Google’ın Play Integrity veya Apple’ın güvenlik kontrolleri gibi güvenlik protokollerini uygulayamaz, ancak doğrulanmamış kaynaklardan gelen uygulamaları yükleyebilir, güvenlik özelliklerini devre dışı bırakabilir ve sistem dosyalarını değiştirebilir ve bunları siber suçlar için birincil hedefler haline getirebilir.

Zimperium’a göre araştırmaköklü Android cihazlar:

- 3,5 kat daha olası kötü amaçlı yazılım tarafından saldırıya uğrayacak

- 250 kat daha olası bir sistem uzlaşması için

- 3.000 kat daha muhtemel Bir dosya sistemi ihlali deneyimlemek için

Hedeflenen kurbanın kim olduğuna bağlı olarak, tehlikeye atılan bir telefon, kurumsal ağlara giriş noktası olarak kullanılabilir, saldırganların hassas verileri çalmasına, kimlik avı kampanyalarını başlatmasına ve OTP’leri atlamasına izin verir.

İyi donanımlı bir hacker araç seti

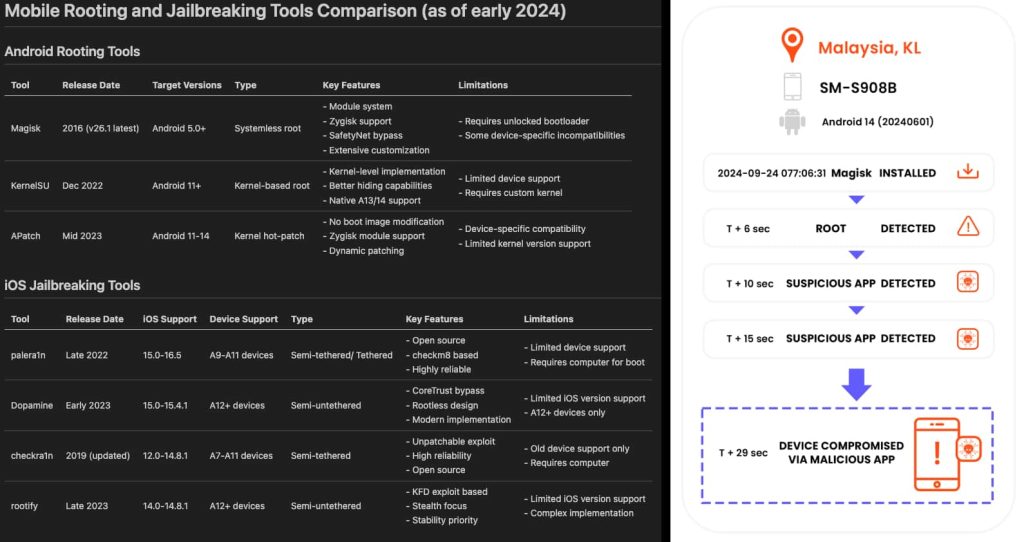

Güvenlik endüstrisi, köklü cihazları tespit etmek ve engellemek için çok çalıştı, ancak bilgisayar korsanları da yetişiyor. Magisk, Apatch, Kernelsu, Dopamin ve CheckRA1N gibi araçlar aktif gelişim içindedir, bazıları taramaları önlemek için varlıklarını gizlemek için bile tasarlanmıştır.

Örneğin Magisk, çekirdek sistem dosyalarını değiştirmeyi önleyen ve tespit edilmesini zorlaştıran “sistemsiz” bir kök yöntemi kullanır. Apatch, çekirdek belleğini anında değiştirerek farklı bir yaklaşım benimseyerek kalıcı izler bırakmaz. Bu güncellenmiş araç setleri, siber güvenlik araştırmacılarının hasar verilmeden önce uzlaşmış cihazları tespit etmesini giderek zorlaştırıyor.

Kök ve hapishanede düşüş ama yine de bir tehdit

Kök ve jailbreaking, 2011’den 2019’a kadar büyük bir anlaşma oldu. Artık köklü ve jailbreen cihazlarının sayısı azaldığına göre, özellikle çalışanların iş için kişisel telefonları kullandığı işyerlerinde hala ciddi bir risk oluşturuyorlar.

Daha da kötüsü, bu tehdit küçük işletmelerle sınırlı değildir; Kaspersky Labs gibi siber güvenlik devlerinde çalışanlar bile iPhone’ları enfekte kötü amaçlı yazılım tarafından. Tek bir uzlaşmış telefon, saldırganlara kurumsal verilere, e -posta hesaplarına ve dahili uygulamalara erişim sağlayabilir.

J. Stephen KowskiSiber Güvenlik Firması Slashnext’teki Field CTO, “Çalışanlar cihazlarını kök saldıklarında veya hapse atladıklarında, önemli güvenlik korkuluklarını kaldırıyorlar. Bu, tehdit aktörleri için önemli saldırı vektörleri yaratıyor. İşletmeler, tehlikeye atılan cihazları tanımlayabilen ve iş akışlarını bozmadan saldırıları engelleyebilen gelişmiş tehdit algılamasına ihtiyaç duyuyor.”

Bununla birlikte, şirketlerin mobil güvenliği ciddiye alması gerekiyor. Geleneksel güvenlik çözümleri genellikle modern köklendirme araçlarını tespit edemez, bu nedenle işletmeler siber güvenlik tehditlerini gerçek zamanlı olarak tanımlayabilecek gelişmiş mobil tehdit tespitine yatırım yapmalıdır. Bir şirket bu tehdide nasıl başlayabilir:

- Çalışanları eğitmek Kök ve jailbreaking riskleri üzerine

- Mobil Güvenlik Çözümlerini Kullanma gizli değişiklikleri tespit eden

- Köklü ve jailbreen cihazları engelleme Kurumsal ağlara erişmekten

- Katı uygulama politikalarının uygulanması Doğrulanmamış yazılımın yan yüklenmesini önlemek için.