On binlerce QNAP ağa bağlı depolama (NAS) cihazı, Tayvanlı şirket tarafından Pazartesi günü ele alınan kritik bir güvenlik açığına karşı yamalanmayı bekliyor.

Uzak tehdit aktörleri, İnternet’e açık ve yama uygulanmamış QNAP cihazlarını hedef alan saldırılarda kötü amaçlı kod enjekte etmek için bu SQL enjeksiyon güvenlik açığından (CVE-2022-27596) yararlanabilir.

QNAP ayrıca bu hataya 9.8/10’luk bir CVSS taban puanı atadı ve kullanıcı etkileşimi gerektirmeden kimliği doğrulanmamış kötü niyetli aktörler tarafından düşük karmaşıklıktaki saldırılarda kötüye kullanılabileceğini söyledi.

Şirket, etkilenen cihazlara (QTS 5.0.1 ve QuTS hero h5.0.1 çalıştıran) sahip müşterilerin, onları saldırılardan korumak için QTS 5.0.1.2234 yapı 20221201 veya sonraki bir sürüme ve QuTS hero h5.0.1.2248 yapı 20221215 veya sonraki bir sürüme yükseltmelerini önerir.

Cihazınızı güncellemek için yönetici kullanıcı olarak oturum açmanız, “Denetim Masası → Sistem → Donanım Yazılımı Güncellemesi”ne gitmeniz, “Canlı Güncelleme” bölümü altındaki “Güncellemeleri Kontrol Et” seçeneğine tıklamanız ve indirme ile kurulumun tamamlanmasını beklemeniz gerekir. tamamlamak.

QNAP, bu kusuru vahşi ortamda aktif olarak istismar edilmiş olarak etiketlememiş olsa da, NAS cihazlarının fidye yazılımı saldırılarında uzun bir hedef alma geçmişi olduğundan, müşterilerin mümkün olan en kısa sürede mevcut en son yazılım sürümüne güncelleme yapmaları önerilir.

Saldırılara maruz kalan on binlerce yama uygulanmamış cihaz

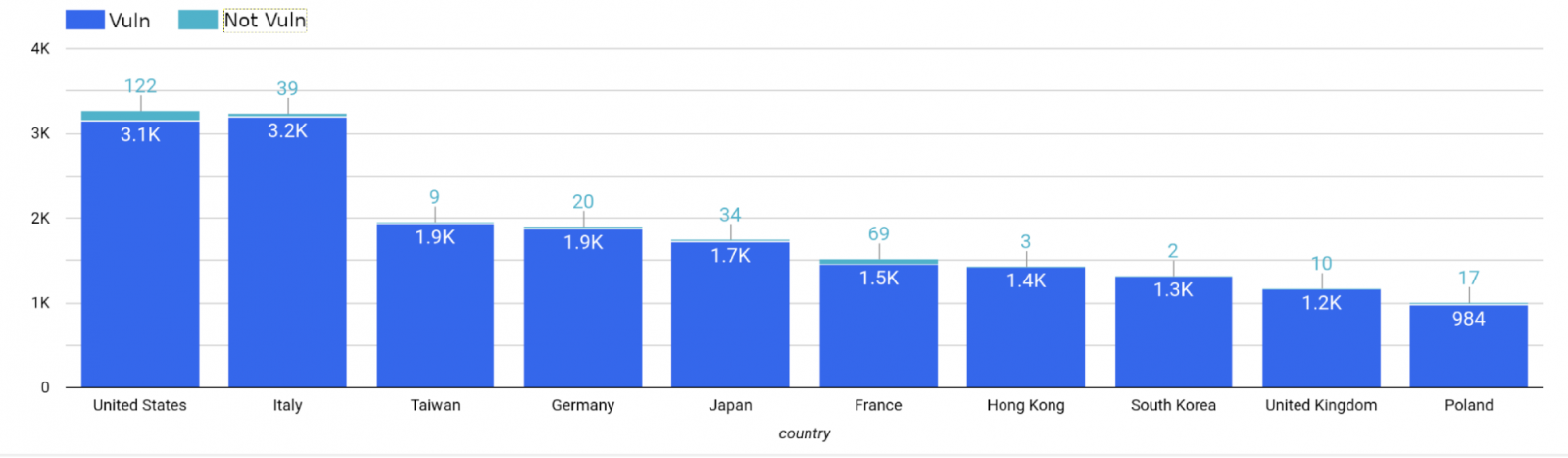

QNAP’ın bu kritik güvenlik açığını gidermek için güvenlik güncellemeleri yayınlamasından bir gün sonra, Censys güvenlik araştırmacıları, çevrimiçi buldukları 60.000’den fazla QNAP NAS cihazından 550’den biraz fazlasının yamalandığını ortaya çıkaran bir rapor yayınladı.

“Censys, QNAP tabanlı bir sistem çalıştırdığını gösteren 67.415 ana bilgisayar gözlemledi; ne yazık ki, sürüm numarasını yalnızca 30.520 ana bilgisayardan elde edebildik. Ancak, tavsiye doğruysa, belirlenen QNAP cihazlarının %98’inden fazlası bu saldırıya karşı savunmasız olacaktır. Kıdemli güvenlik araştırmacısı Mark Ellzey, “dedi.

“Sürümü olan 30.520 ana bilgisayardan yalnızca 557’sinin ‘h5.0.1.2248’ veya ‘h5.0.1.2248’den büyük veya ona eşit’ QuTS Hero veya ‘5.0.1.2234’ten büyük veya ona eşit’ QTS çalıştırdığını bulduk, yani 29.968 ana bilgisayar bu güvenlik açığı.”

Neyse ki, bu kusur henüz vahşi ortamda kötüye kullanılmadığından ve kavram kanıtı istismar kodu henüz çevrimiçi olarak ortaya çıkmadığından, bu savunmasız NAS cihazlarını yamalamak ve onları saldırılardan korumak için henüz zaman var.

Bu tür cihazların son yıllarda (Mustik, eCh0raix/QNAPCrypt, QSnatch, Agelocker, Qlocker, DeadBolt ve Checkmate dahil) birden fazla fidye yazılımı türü tarafından hedef alındığı göz önüne alındığında, QNAP müşterilerinin tehdit aktörleri saldırmadan önce NAS cihazlarına hemen yama yapması gerektiğini tekrarlamakta fayda var. ve dosyalarını şifreleyin.

Ellzey, “Açıklık yayınlanır ve silah haline getirilirse, binlerce QNAP kullanıcısına sorun yaratabilir. Gelecekteki fidye yazılımı kampanyalarından korunmak için herkesin QNAP cihazlarını derhal yükseltmesi gerekir.”

NAS cihazınızı en kısa sürede güncellemenin yanı sıra, uzaktan kullanım için İnternet üzerinden erişilemeyeceğinden emin olmak için çevrimiçi olarak ifşa etmemeyi de düşünmelisiniz.

NAS üreticisi daha önce İnternet’e maruz kalan cihazları olan müşterilerini gelen saldırılara karşı korumak için aşağıdaki önlemleri almaya çağırdı:

- Yönlendiricinin Port Yönlendirme işlevini devre dışı bırakın: Yönlendiricinizin yönetim arayüzüne gidin, Sanal Sunucu, NAT veya Port İletme ayarlarını kontrol edin ve NAS yönetim hizmeti portunun (varsayılan olarak port 8080 ve 433) port yönlendirme ayarını devre dışı bırakın.

- QNAP NAS’ın UPnP işlevini devre dışı bırakın: QTS menüsünde myQNAPcloud’a gidin, “Otomatik Yönlendirici Yapılandırması”na tıklayın ve “UPnP Port yönlendirmeyi etkinleştir” seçimini kaldırın.

Ayrıca, bu ayrıntılı adım adım prosedürleri kullanarak SSH ve Telnet bağlantılarını kapatmalı, sistem bağlantı noktası numarasını değiştirmeli, cihaz parolalarını değiştirmeli ve IP ve hesap erişim korumasını etkinleştirmelisiniz.