Hassas sektörlerdeki kuruluşları etkileyen binlerce kimlik bilgisi, kimlik doğrulama anahtarı ve yapılandırma verisi, kodu biçimlendiren ve yapılandıran JSONFormatter ve CodeBeautify çevrimiçi araçlarına gönderilen, herkesin erişebildiği JSON parçacıklarında duruyor.

Araştırmacılar, her iki hizmet tarafından sağlanan ve herkesin ücretsiz olarak erişebildiği Son Bağlantılar adı verilen bir özellik aracılığıyla açığa çıkan toplam 5 GB’tan fazla 80.000’den fazla kullanıcı yapıştırması keşfetti.

Hassas verileri bu şekilde sızdırılan bazı şirket ve kuruluşlar; kamu, kritik altyapı, bankacılık, sigorta, havacılık, sağlık, eğitim, siber güvenlik ve telekomünikasyon gibi yüksek riskli sektörlerde yer alıyor.

Sırları çevrimiçi kaydetme

Harici saldırı yüzey yönetimi şirketi WatchTowr’daki araştırmacılar, JSONFormatter ve CodeBeautify çevrimiçi platformlarını incelediler ve Son Bağlantılar özelliğinin, kullanıcıların geçici paylaşım amacıyla hizmetlerin sunucularına kaydettiği JSON parçacıklarına erişim sağladığını keşfettiler.

‘Kaydet’ düğmesine basıldığında platform, o sayfaya işaret eden benzersiz bir URL oluşturur ve bunu kullanıcının koruma katmanı olmayan Son Bağlantılar sayfasına ekleyerek içeriğin herkes tarafından erişilebilir olmasını sağlar.

Son Bağlantılar sayfaları yapılandırılmış, tahmin edilebilir bir URL biçimini izlediğinden, URL basit bir tarayıcıyla kolayca alınabilir.

Kaynak: watchTowr

Maruz kalma düzeyi

WatchTowr, bu genel “Son Bağlantılar” sayfalarını toplayarak ve platformların getDataFromID API uç noktalarını kullanarak ham verileri çekerek, beş yıllık JSONFormatter verilerine ve hassas ayrıntılar içeren bir yıllık CodeBeautify verilerine karşılık gelen 80.000’den fazla kullanıcı yapıştırması topladı:

- Active Directory kimlik bilgileri

- Veritabanı ve bulut kimlik bilgileri

- Özel anahtarlar

- Kod deposu belirteçleri

- CI/CD sırları

- Ödeme ağ geçidi anahtarları

- API belirteçleri

- SSH oturum kayıtları

- Müşterinizi tanıyın (KYC) verileri de dahil olmak üzere büyük miktarda kişisel olarak tanımlanabilir bilgi (PII)

- Uluslararası bir borsanın Splunk SOAR sistemi tarafından kullanılan bir AWS kimlik bilgisi seti

- Bir MSSP katılım e-postasının açığa çıkardığı bir bankanın kimlik bilgileri

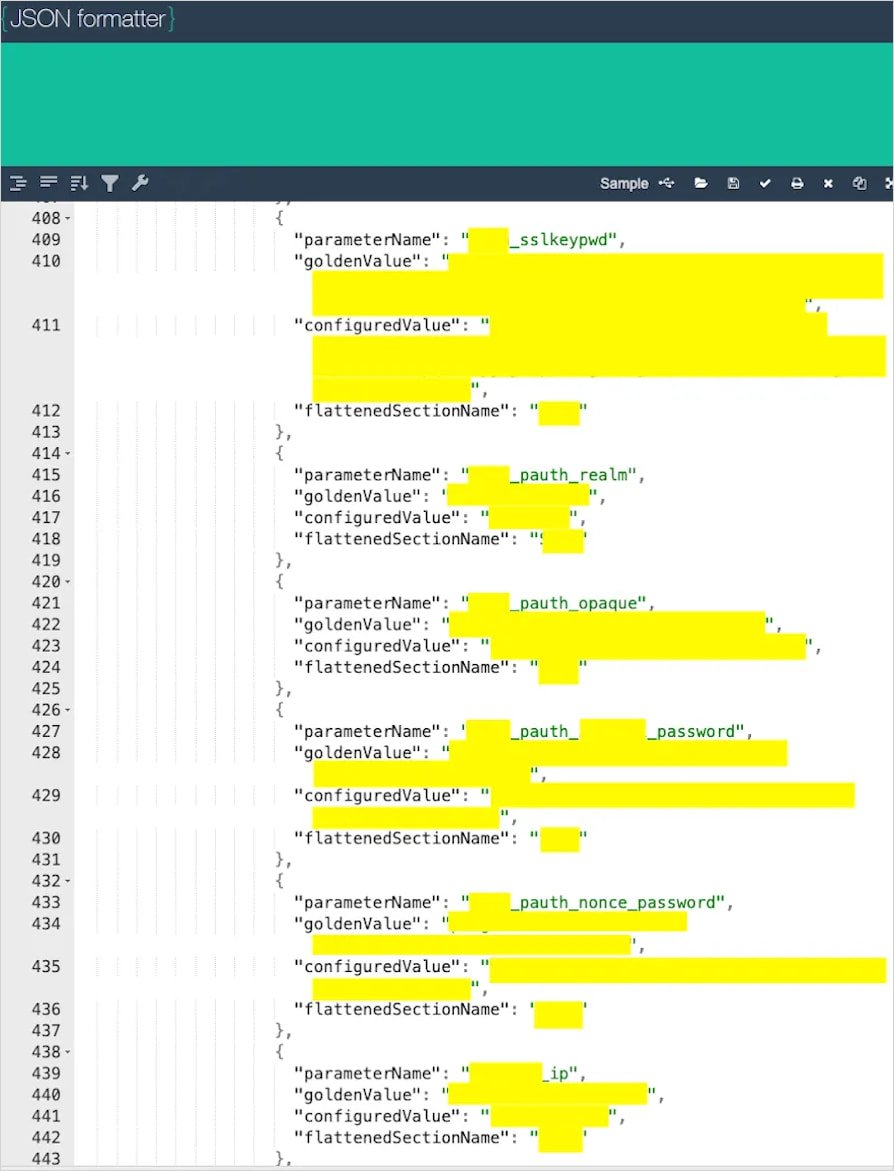

Bir vakada araştırmacılar, bir siber güvenlik şirketine ait, kolayca tanımlanabilecek “maddi açıdan hassas bilgiler” buldu. İçerik, “çok hassas bir yapılandırma dosyası için şifrelenmiş kimlik bilgilerini”, SSL sertifikası özel anahtar parolalarını, harici ve dahili ana bilgisayar adlarını ve IP adreslerini ve anahtarlara, sertifikalara ve yapılandırma dosyalarına giden yolları içeriyordu.

Kaynak: watchTowr

Bir devlet kurumundan gelen yapıştırmalar, yükleyicileri getirerek yeni bir ana bilgisayarı yapılandıran, “kayıt defteri anahtarlarını yapılandıran, yapılandırmaları güçlendiren ve son olarak bir web uygulamasını dağıtan” 1.000 satırlık PowerShell kodunu içeriyordu.

Komut dosyası hassas veriler içermese bile watchTowr, bir saldırganın kullanabileceği, dahili uç noktalar, IIS yapılandırma değerleri ve özellikleri ile ilgili kayıt defteri anahtarlarıyla yapılandırmaları sağlamlaştırma gibi değerli bilgilere sahip olduğunu söylüyor.

Hizmet Olarak Veri Gölü (DLaaS) ürünleri sağlayan bir teknoloji şirketi, Docker Hub, Grafana, JFrog ve RDS Veritabanı için alan adları, e-posta adresleri, ana bilgisayar adları ve kimlik bilgileriyle birlikte bulut altyapısına yönelik bir yapılandırma dosyasını açığa çıkardı.

Araştırmacılar ayrıca Splunk SOAR otomasyonuyla ilişkili “büyük bir finansal borsaya” ait geçerli üretim AWS kimlik bilgileri de buldular.

Yönetilen bir güvenlik hizmeti sağlayıcısı (MSSP), kendi ortamına ilişkin Active Directory kimlik bilgilerinin yanı sıra, watchTowr’un “MSSP’nin en büyük, en çok reklamı yapılan istemcisi” olarak tanımladığı ABD’deki bir bankanın e-posta ve kimlik tabanlı kimlik bilgilerini sızdırdı.

Tehdit aktörleri, erişimi kolay sistemlerdeki hassas bilgileri sürekli olarak taradığından watchTowr, herhangi bir saldırganın halihazırda halka açık JSON’ları tarayıp taramadığını görmek istedi.

Bu amaçla, sahte ancak geçerli görünen AWS erişim anahtarları oluşturmak için Canarytokens hizmetini kullandılar ve bunları, süresi 24 saat içinde sona erecek şekilde ayarlanmış bağlantılar aracılığıyla erişilebilen JSON’lardaki JSONFormatter ve CodeBeautify platformlarına yerleştirdiler.

Ancak araştırmacıların bal küpü sistemi, ilk yükleme ve kaydetme işleminden 48 saat sonra sahte anahtarlar kullanılarak yapılan erişim girişimlerini kaydetti.

WatchTowr raporda şöyle diyor: “Daha da ilginci, ilk yüklememizden ve kaydetmemizden 48 saat sonra test edildiler (matematiksel olarak zorlananlar için bu, bağlantının süresinin dolmasından ve ‘kaydedilmiş’ içeriğin kaldırılmasından 24 saat sonradır).”

watchTowr etkilenen kuruluşların çoğuna e-posta gönderdi ve bazıları sorunları düzeltirken çoğu yanıt vermedi.

Şu anda, Son Bağlantılara iki kod biçimlendirme platformunda hâlâ serbestçe erişilebiliyor ve bu da tehdit aktörlerinin hassas veriler için kaynakları sömürmesine olanak tanıyor.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.