İş temalı cazibelerden yararlanan bir sosyal mühendislik kampanyası, güvenliği ihlal edilmiş ana bilgisayarlarda Kobalt Strike işaretlerini dağıtmak için Microsoft Office’teki bir yıllık uzaktan kod yürütme kusurunu silahlandırıyor.

Cisco Talos araştırmacıları Chetan Raghuprasad ve Vanja Svajcer, Çarşamba günü yayınlanan yeni bir analizde, “Keşfedilen yük, bir Kobalt Strike işaretçisinin sızdırılmış bir versiyonudur.” Dedi.

“İşaret yapılandırması, isteğe bağlı ikili dosyaların hedeflenen işlem enjeksiyonunu gerçekleştirmek için komutlar içerir ve yapılandırılmış yüksek itibar alanına sahiptir ve işaretin trafiğini maskelemek için yeniden yönlendirme tekniğini sergiler.”

Ağustos 2022’de keşfedilen kötü amaçlı etkinlik, Microsoft Office’te bir uzaktan kod yürütme sorunu olan ve bir saldırganın etkilenen bir sistemin denetimini ele geçirmesine olanak tanıyan CVE-2017-0199 güvenlik açığından yararlanmaya çalışır.

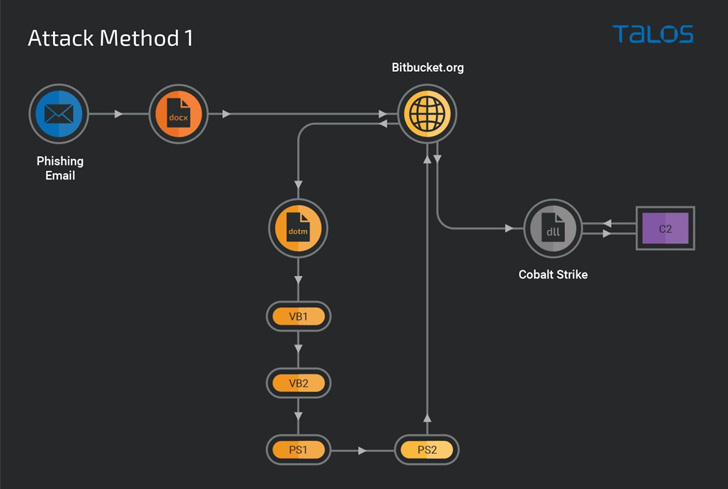

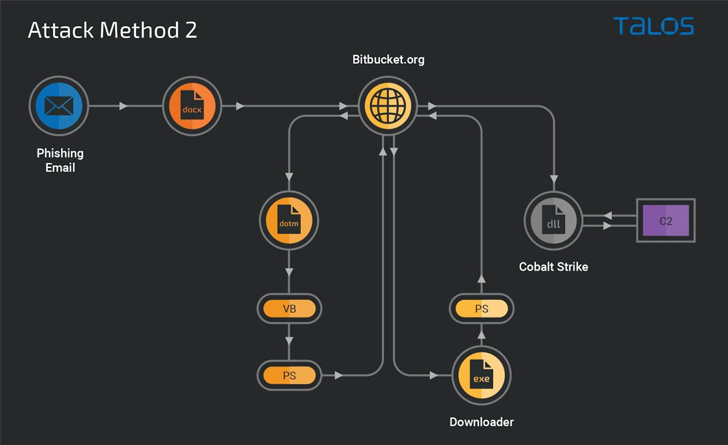

Saldırının giriş vektörü, ABD hükümeti ve Yeni Zelanda merkezli bir sendika olan Kamu Hizmeti Derneği’ndeki roller için iş temalı cazibeler kullanan bir Microsoft Word ekini içeren bir kimlik avı e-postasıdır.

Cisco Talos, saldırı zincirinin diğer ucunda yük olarak Redline Stealer ve Amadey botnet yürütülebilir dosyalarının kullanımını gözlemlediğini söylediği için, Cobalt Strike beacon’lar, dağıtılan tek kötü amaçlı yazılım örneklerinden çok uzak.

Saldırı metodolojisini “son derece modülerleştirilmiş” olarak nitelendiren siber güvenlik şirketi, saldırının ayrıca, Cobalt Strike DLL işaretini dağıtmaktan sorumlu bir Windows yürütülebilir dosyasını indirmek için bir başlangıç noktası görevi gören kötü amaçlı içeriği barındırmak için Bitbucket depolarını kullanmasının da öne çıktığını söyledi.

Alternatif bir saldırı dizisinde, Bitbucket deposu, farklı bir Bitbucket hesabında barındırılan işaretçiyi yüklemek için karmaşık VB ve PowerShell indirici komut dosyaları sağlamak için bir kanal işlevi görür.

Araştırmacılar, “Bu kampanya, kurbanın sistem belleğinde kötü amaçlı komut dosyaları oluşturma ve yürütme tekniğini kullanan bir tehdit aktörünün tipik bir örneğidir” dedi.

“Kuruluşlar, Kobalt Saldırısı işaretleri konusunda sürekli tetikte olmalı ve saldırganın saldırının bulaşma zincirinin ilk aşamasındaki girişimlerini engellemek için katmanlı savunma yetenekleri uygulamalıdır.”