Çeşitli kötü amaçlı yazılım türlerini masum kurbanlara iletmek için CapCut video düzenleme aracını taklit eden yeni bir kötü amaçlı yazılım dağıtım kampanyası sürüyor.

CapCut, ByteDance’in TikTok için resmi video düzenleyicisi ve yapımcısıdır ve müzik miksajı, renk filtreleri, animasyon, ağır çekim efektleri, resim içinde resim, sabitleme ve daha fazlasını destekler.

Yalnızca Google Play’de 500 milyondan fazla indirildi ve web sitesi ayda 30 milyonun üzerinde ziyaret alıyor.

Uygulamanın popülaritesi, Tayvan, Hindistan ve diğer yerlerdeki ülke çapındaki yasaklarla birleştiğinde, kullanıcıları programı indirmenin alternatif yollarını aramaya itti.

Ancak tehdit aktörleri, CapCut yükleyicileri kılığında kötü amaçlı yazılım dağıtan web siteleri oluşturarak bundan yararlanır.

Kötü amaçlı web siteleri, farklı kötü amaçlı yazılım türlerini dağıtan iki kampanya görüldüğünü bildiren Cyble tarafından keşfedildi.

Kurbanların bu sitelere nasıl yönlendirildiğine dair özel bir bilgi verilmedi, ancak tehdit aktörleri genellikle siyah şapka SEO’yu, arama reklamlarını ve sosyal medyayı siteleri tanıtmak için kullanıyor.

Kaynak: BleepingComputer

Saldırgan web siteleri şunlardır:

- capcut-ücretsiz indirme[.]iletişim

- capcutücretsiz indirme[.]iletişim

- capcut-editor-video[.]iletişim

- capcutdownload[.]iletişim

- capcutpc-indir[.]iletişim

Yazma sırasında, tüm alanlar o zamandan beri çevrimdışı duruma getirildi.

İlk kampanya

Cyble’ın analistleri tarafından tespit edilen ilk kampanya, kullanıcının bilgisayarında Offx Stealer’ın bir kopyasını sunan bir indirme düğmesine sahip sahte CapCut siteleri kullanıyor.

Hırsız ikili dosyası PyInstaller’da derlendi ve yalnızca Windows 8, 10 ve 11’de çalışacak.

Kurban indirilen dosyayı çalıştırdığında, uygulamanın başlatılmasının başarısız olduğunu iddia eden sahte bir hata mesajı alıyor. Ancak Offx Stealer arka planda çalışmaya devam eder.

Kötü amaçlı yazılım, kullanıcının masaüstü klasöründen web tarayıcılarından ve belirli dosya türlerinden (.txt, .lua, .pdf, .png, .jpg, .jpeg, .py, .cpp ve .db) parolaları ve çerezleri çıkarmaya çalışır.

Ayrıca Discord ve Telegram gibi mesajlaşma uygulamalarında, kripto para cüzdanı uygulamalarında (Exodus, Atomic, Ethereum, Coinomi, Bytecoin, Guarda ve Zcash) ve UltraViewer ve AnyDesk gibi uzaktan erişim yazılımlarında depolanan verileri de hedefler.

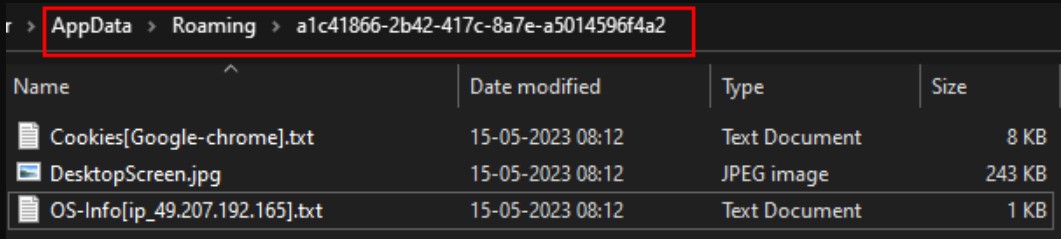

Çalınan tüm veriler, %AppData% klasöründeki rastgele oluşturulmuş bir dizine kaydedilir, sıkıştırılır ve ardından özel bir Telegram kanalındaki kötü amaçlı yazılım operatörlerine gönderilir. Tehdit aktörleri, sızma adımında artıklık için AnonFiles dosya barındırma hizmetini de kullanır.

Çalınan dosyalar saldırganlara iletildikten sonra, verileri geçici olarak barındırmak için oluşturulan yerel dizin, bulaşma izlerini silmek için silinir.

İkinci kampanya

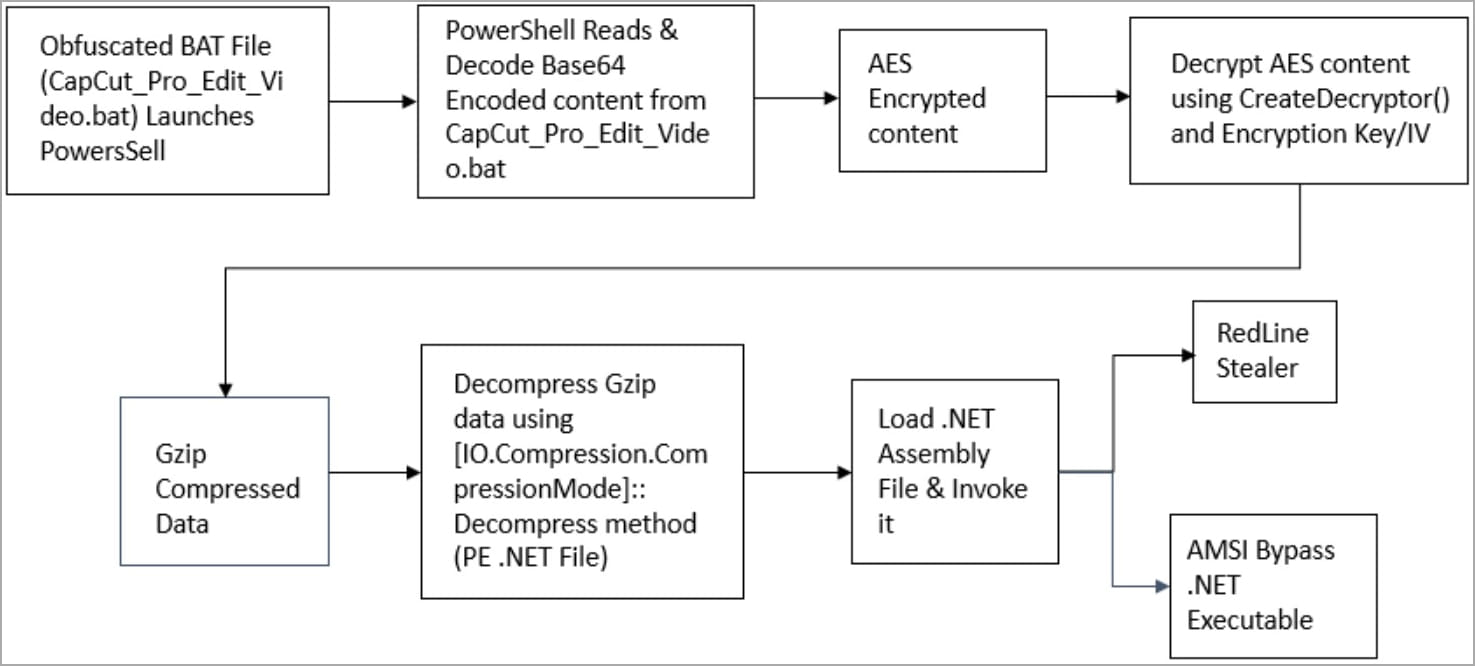

Sahte CapCut sitelerini içeren ikinci kampanya, kurbanların cihazlarına ‘CapCut_Pro_Edit_Video.rar’ adlı bir dosya bırakır ve bu dosya açıldığında bir PowerShell komut dosyasını tetikleyen bir toplu komut dosyası içerir.

Cyble, analiz sırasında hiçbir antivirüs motorunun toplu iş dosyasını kötü amaçlı olarak işaretlemediğini, bu nedenle yükleyicinin çok gizli olduğunu söylüyor.

PowerShell betiği, son yükün şifresini çözer, sıkıştırmasını açar ve yükler: Redline Stealer ve bir .NET yürütülebilir dosyası.

Redline, kimlik bilgileri, kredi kartları ve otomatik tamamlama verileri dahil olmak üzere web tarayıcılarında ve uygulamalarda depolanan verileri alabilen, yaygın olarak kullanılan bir bilgi hırsızıdır.

.NET yükünün rolü, AMSI Windows güvenlik özelliğini atlayarak Redline’ın güvenliği ihlal edilmiş sistemde fark edilmeden çalışmasına izin vermektir.

Kötü amaçlı yazılımlardan korunmak için yazılımı forumlarda, sosyal medyada veya doğrudan mesajlarda paylaşılan siteler yerine doğrudan resmi sitelerden indirin ve ayrıca Google’da yazılım araçları ararken tanıtılan sonuçlardan kaçındığınızdan emin olun.

Bu durumda CapCut’a capcut.com, Google Play (Android için) ve App Store (iOS için) aracılığıyla erişilebilir.