Yeni bir siber-ihale tehdit grubu, görünüşte aktif olmayan planlanmış bir görev aracılığıyla kalıcı erişim sağlayan yeni bir arka kapı kötü amaçlı yazılım kullanıyor.

Tehdit oyuncunun operasyonları, Gürcistan’daki hükümet ve yargı organlarını ve Moldova’daki enerji firmalarını hedefleyerek Rus çıkarlarını destekliyor gibi görünüyor.

Saldırgan şu anda kıvırcık yoldaşlar olarak izleniyor ve 2014’ten beri aktif ve araştırmacıların mukoraja dediği özel bir üç aşamalı markalı bileşen kullanıyor.

Kıvırcık Yoldaşlar Saldırı Zinciri

Bugün bir raporda, siber güvenlik şirketi Bitdefender, Mukoragent’i AES şifreli bir PowerShell betiği yürütebilen ve sonuçlanan çıktıyı belirlenmiş bir sunucuya yükleyebilen .NET gizli bir araç olarak tasarlanmış “karmaşık” bir kötü amaçlı yazılım parçası olarak tanımlamaktadır. “

Araştırmacılar, Curl.exe aracının veri açığa çıkması ve komut ve kontrol (C2) sunucusuyla iletişim kurması ve saldırı sırasında bileşen nesne modeli (COM) nesnelerini ele geçirmesi nedeniyle tehdit oyuncusu Curly yoldaşlarını adlandırdı.

Bilinen Rus APT grupları ile güçlü bir örtüşme bulunmasa da, araştırmacılar “grubun operasyonlarının Rusya Federasyonu’nun jeopolitik hedefleriyle uyumlu olduğunu” söylüyorlar.

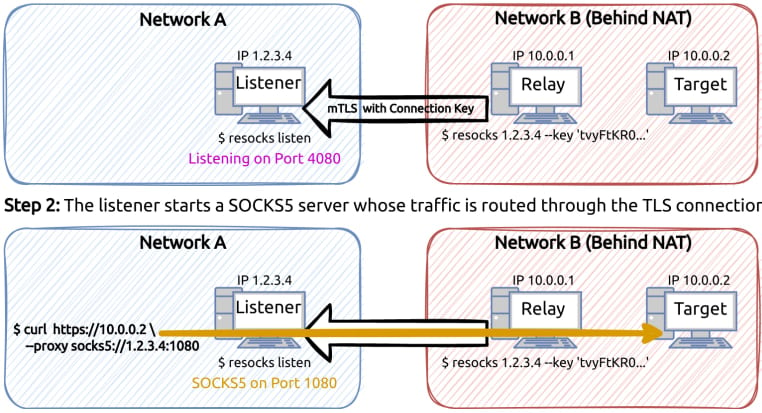

Araştırmacılar başlangıç erişim vektörünü belirleyemediler, ancak dahili sistemler arasında GO tabanlı restocks da dahil olmak üzere birden fazla proxy ajanının kurulumunu gözlemlediler.

Restocks, curl.exe aracılığıyla alınır ve kalıcılık için planlanan görevler veya Windows hizmetleri olarak kaydedilir, C2 ile TCP 443 veya 8443 üzerinden iletişim kurar.

Artıklık için, bilgisayar korsanları da uzak bağlantı noktası yönlendirme için özel SOCKS5 sunucuları ve SSH + stunnel dağıtır.

Bazı SSH bağlantıları, özel bir araç olan CURLCAT aracılığıyla yönlendirilir, bu da Libcurl Kütüphane ve özel bir Base64 alfabesi, tehlikeye atılan meşru web siteleri aracılığıyla aktararak trafiği gizlemek için.

Kaynak: Bitdefender

Tutarsız Persitans Mekanizması

Bitdefender, keşfettikleri kalıcılık mekanizmanın, CLSID’leri NGEN’i (doğal görüntü jeneratörü) yönetmek için ele geçirerek elde edildiği gibi düzensiz bir mekanizma olduğunu belirtiyor.

NGen, önleme önleme montajları için varsayılan bir Windows .NET Framework bileşenidir ve engelli planlanmış bir görev aracılığıyla kalıcılık sunabilir.

Bununla birlikte, görev aktif olmayan görünse bile, işletim sistemi rastgele aralıklarla (örneğin yeni bir uygulama dağıtırken boş zamanlar) etkinleştirir ve yürütür, araştırmacılar açıklar.

“Bu öngörülemezlik göz önüne alındığında, bu özel görevi yürütmek için ikincil, daha öngörülebilir bir mekanizmanın da var olması muhtemeldir” – Bitdefender

Bazı durumlarda, saldırganlar etkileşimli kontrolü korumak için meşru uzaktan yardımcı programlar (RURAT) uzaktan izleme yazılımını da kurdular.

Ayrıca, BT profesyonelleri tarafından sunucular, masaüstleri ve mobil cihazlar gibi istemci BT varlıklarını izlemek, yönetmek ve korumak için yaygın olarak kullanılan meşru bir yardımcı program olan Uzaktan İzleme ve Yönetim (RMM) aracını kullandılar.

Gizli mukoragent .net arka kapı

Mukoragent arka kapısı, meşru bir com handlörü ele geçirebilen ve Windows’ta antimal yazılım tarama arabirimini (AMSI) atlamak için bir bileşen yürüten ikinci bir .NET aşaması yükleyebilen üç bileşenden oluşur.

Üçüncü yük, Index.png ve icon.png dosyaları için belirli konumlarda görünür;

Bitdefender’a kadar olan saldırgan, muhtemelen ağın etrafında hareket etmek, verileri çalmak ve dışarı atmak için geçerli kimlik bilgileri topladı.

Tehdit oyuncusunun “NTDS veritabanını defalarca etki alanı denetleyicilerinden çıkarmaya çalıştığını” ve “aktif kullanıcı kimlik bilgilerini kurtarmak için belirli sistemlerden LSASS belleğini dökmeye çalıştığını” belirtiyorlar.

Bitdefender ayrıca PowerShell Active Directory numaralandırması cmdlet’leri ve otomasyon için kullanılan toplu komut dosyaları ile birlikte NetStat, Görev Listesi, SystemInfo, WMIC ve IPConfig gibi toprağın yaşam komutlarının yürütülmesini de gözlemledi.

Kıvırcık yoldaşların operasyonları daha büyük bir casusluk kampanyasının bir parçası olmasına rağmen, araştırmacılar tehdit oyuncusunun hedefe erişimini sürdürmek için kapsamlı bir çaba harcadığının altını çiziyorlar.

Bununla birlikte, düzenli trafik ve akıllı kalıcılık mekanizması ile iyi karışan lolbins ve açık kaynaklı araçlar kullanmasına rağmen, grubun kötü niyetli hareketleri hala modern EDR/XDR sensörleri tarafından alınmak için yeterli gürültü üretti.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.