Devam eden bir kötü amaçlı reklam kampanyası, kötü amaçlı yazılımları ortadan kaldırmak amacıyla Telegram veya LINE gibi popüler mesajlaşma uygulamalarına yönelik yemlerle Çince konuşan kullanıcıları hedef alıyor. İlginçtir ki Telegram gibi yazılımlar büyük ölçüde kısıtlanmıştır ve daha önce Çin’de yasaklanmıştır.

Google arama da dahil olmak üzere pek çok Google hizmeti de Çin anakarasında ya kısıtlanıyor ya da ağır bir şekilde sansürleniyor. Bununla birlikte birçok kullanıcı, VPN gibi çeşitli araçları kullanarak bu kısıtlamaları aşmaya çalışacaktır.

Tehdit aktörü, kötü amaçlı reklamlar oluşturmak için Google reklamveren hesaplarını kötüye kullanıyor ve bunları, şüphelenmeyen kullanıcıların bunun yerine Uzaktan Yönetim Truva Atı’nı (RAT’lar) indirecekleri sayfalara yönlendiriyor. Bu tür programlar, saldırgana kurbanın makinesi üzerinde tam kontrol ve ek kötü amaçlı yazılım bırakma yeteneği verir.

Kötü amaçlı reklam kampanyalarının öncelikli olarak kısıtlanmış veya yasaklanmış uygulamalara odaklanması tesadüf olmayabilir. Tehdit aktörünün gerçek niyetini bilmiyor olsak da, veri toplama ve casusluk onların amaçlarından biri olabilir. Bu blog yazısında, toplayabildiğimiz kötü amaçlı reklamlar ve veriler hakkında daha fazla bilgi paylaşıyoruz.

Kötü amaçlı reklamlar

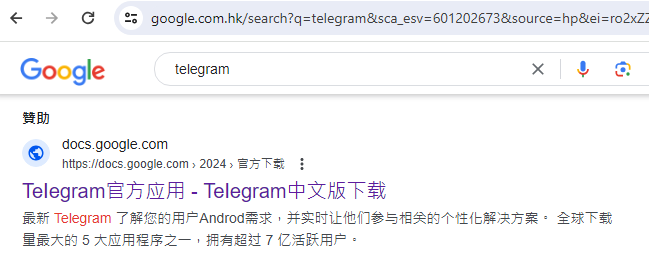

Google.cn’yi ziyaret edenler, aramaların sansürsüz olduğu söylenen google.com.hk’ye yönlendiriliyor. ‘Telegram’ için arama yaptığımızda sponsorlu bir arama sonucu görüyoruz.

Aşağıdaki açıklama bu reklamla ilişkilidir:

TeIegram resmi uygulaması – TeIegram Çince sürümünü indir docs.google.com https://docs.google.com › 2024 › Resmi indirme En Son Telegram Kullanıcılarınızın Androd ihtiyaçlarını anlayın ve onları gerçek zamanlı olarak ilgili kişiselleştirilmiş çözümlerle buluşturun. 700 milyondan fazla aktif kullanıcısı ile dünyanın en çok indirilen 5 uygulamasından biri.

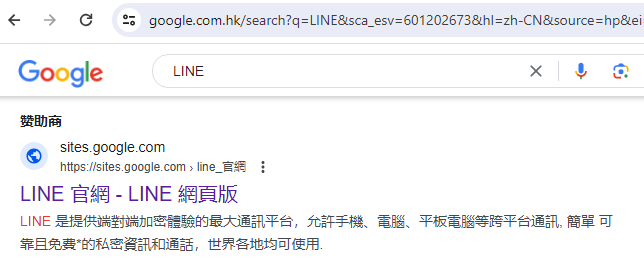

İşte ‘LINE’ için bir reklam

Tanım:

LINE, cep telefonları, bilgisayarlar, tabletler vb. arasında platformlar arası iletişime olanak tanıyan uçtan uca şifrelenmiş deneyim sağlayan en büyük iletişim platformudur. Basit, güvenilir ve ücretsiz* özel mesajlar ve çağrılar dünyanın her yerinde kullanılabilir.

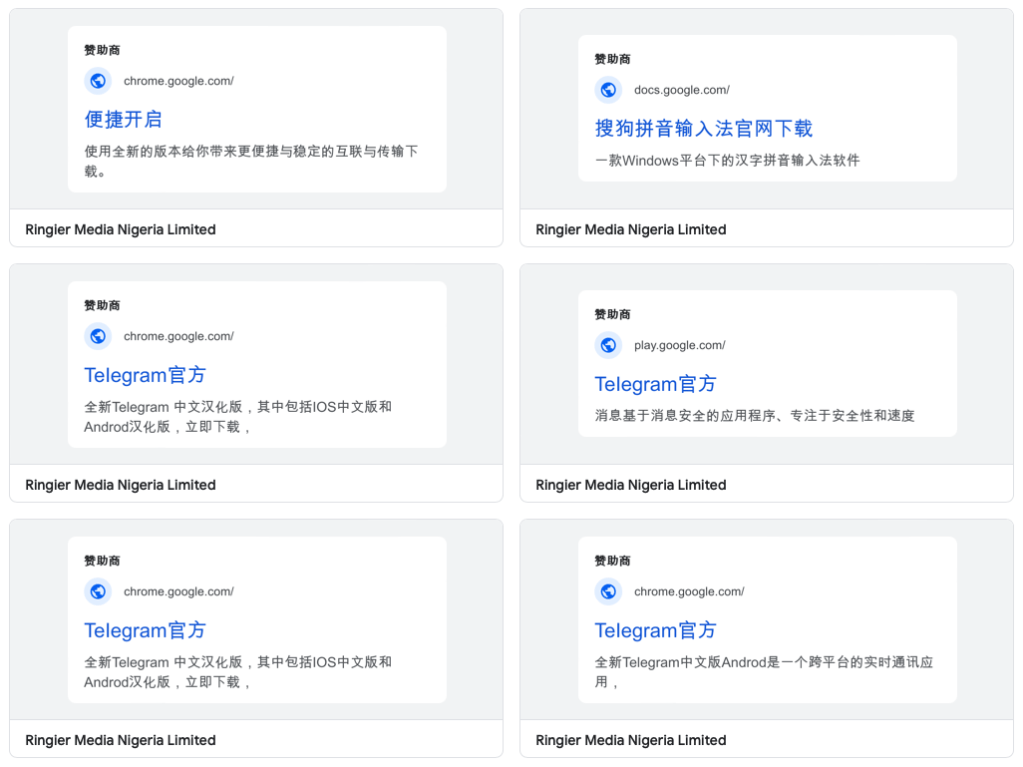

Bu reklamların arkasında, her ikisi de Nijerya’daki bir kullanıcı profiliyle ilişkili olan iki reklamveren hesabı belirledik:

Bu hesapların her birindeki reklamların sayısı nedeniyle (bu kampanyalarla ilgisi olmayanlar da dahil), bunların tehdit aktörleri tarafından ele geçirilmiş olabileceğini düşünüyoruz.

Altyapı

Bu tehdit aktörü, Google Dokümanlar veya Google siteleri biçimindeki Google altyapısına güveniyor gibi görünüyor. Bu, indirme için bağlantılar eklemelerine ve hatta kontrol ettikleri diğer sitelere yönlendirme yapmalarına olanak tanır.

Kötü amaçlı yazılım verileri

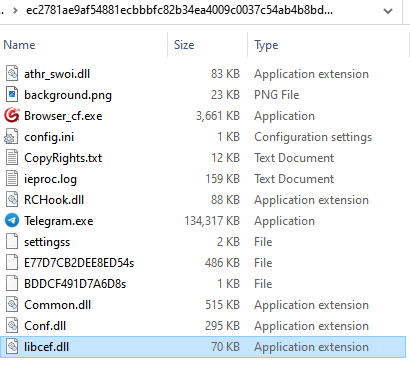

Bu kampanyadan tamamı MSI formatında olmak üzere çok sayıda veri topladık. Bunlardan birçoğu, yasal bir uygulamayı otomatik olarak yüklenen kötü amaçlı bir DLL ile birleştirmeyi içeren, DLL yandan yükleme olarak bilinen bir teknik kullandı.

Yukarıdaki örnekte, DLL şu anda iptal edilmiş bir sertifikayla imzalanmıştır. Sharp Brilliance İletişim Teknolojileri Co., Ltd. bu aynı zamanda yakın zamanda bir PlugX RAT örneğini imzalamak için de kullanıldı. (PlugX, aynı zamanda DLL yan yüklemesi de gerçekleştiren, Çin’den gelen bir RAT’tır).

Bırakılan kötü amaçlı yazılımların tümü yeni değildir; aslında bazıları daha önce başka kampanyalarda kullanılmış ve Gh0st RAT’ın çeşitleridir.

Aktif tehdit

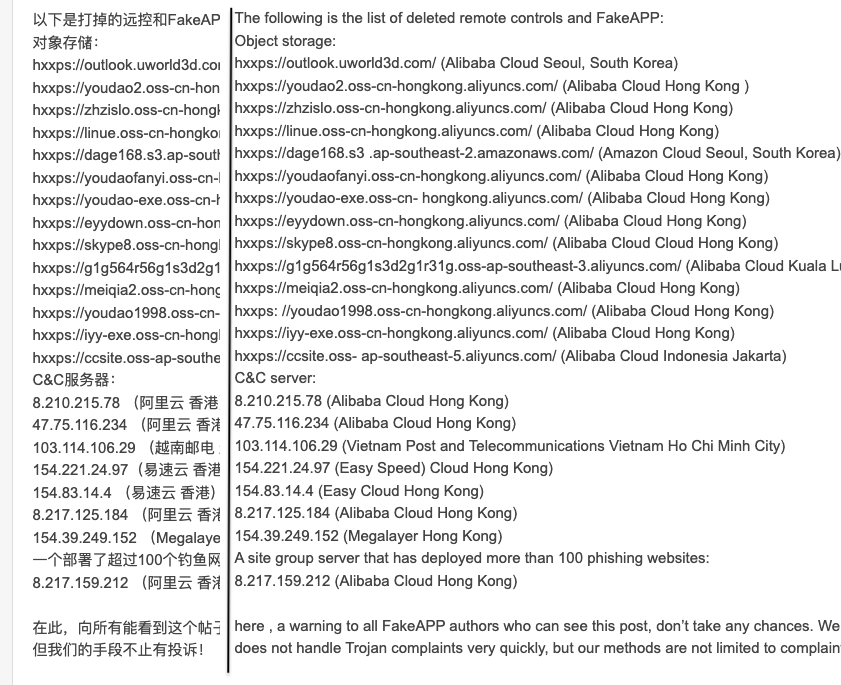

Bir web sitesi ve forum (bbs[.]ayak[.]Çinli kullanıcıların uğrak yeri olan güvenliğe adanmış cn), FakeAPP olarak adlandırdıkları bu kampanyalardaki kötü amaçlı yazılımları takip ediyor.

Ayrıca tehdit aktörünün komuta ve kontrol olarak sürekli olarak yeni yükleri ve altyapıyı zorlayarak niceliğe kaliteden daha fazla ayrıcalık tanıdığı da görülüyor.

Çevrimiçi reklamlar belirli bir hedef kitleye ulaşmanın etkili bir yoludur ve elbette kötüye de kullanılabilirler. Şifreli iletişim araçlarının yasaklandığı veya kısıtlandığı ülkelerde yaşayan insanlar (aktivistler gibi) bu önlemleri atlamaya çalışacaktır. Bir tehdit aktörünün bu tür reklamlarla potansiyel kurbanları cezbettiği anlaşılıyor.

Yükler, Güney Asya bölgesinde gözlemlenen tehditlerle tutarlıdır ve birçok RAT’ta oldukça popüler olan DLL yan yükleme gibi benzer teknikleri görüyoruz. Bu tür kötü amaçlı yazılımlar, birisi hakkında bilgi toplamak ve gerektiğinde ek bileşenleri sessizce bırakmak için idealdir.

Kötü amaçlı reklamlarla ilgili Google’ı bilgilendirdik ve destekleyici altyapıyı ilgili taraflara bildirdik.

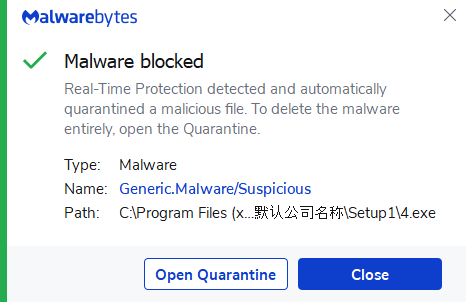

Malwarebytes, kötü amaçlı yükleri yürütüldükten sonra algılar.

Uzlaşma Göstergeleri

Sahte alanlar

telagsmn[.]com

teleglren[.]com

teleglarm[.]com

Yönlendiriciler

5443654[.]site

5443654[.]world

Yükler

CS-HY-A8-bei.msi 63b89ca863d22a0f88ead1e18576a7504740b2771c1c32d15e2c04141795d79a w-p-p64.msi a83b93ec2a5602d102803cd02aecf5ac6e7de998632afe6ed255d6808465468e mGtgsotp_zhx64.msi acf6c75533ef9ed95f76bf10a48d56c75ce5bbb4d4d9262be9631c51f949c084 cgzn-tesup.msi ec2781ae9af54881ecbbbfc82b34ea4009c0037c54ab4b8bd91f3f32ab1cf52a tpseu-tcnz.msi c08be9a01b3465f10299a461bbf3a2054fdff76da67e7d8ab33ad917b516ebdc

C2’ler

47.75.116[.]234:19858 216.83.56[.]247:36061 45.195.148[.]73:15628