Oldukça gelişmiş bir tehdit emülasyon aracı olan Cobalt Strike, 4.11 sürümünü yayınladı ve kırmızı takımlar için kaçırma yeteneklerini artırmak için tasarlanmış sağlam bir özellik paketi paketledi.

Bu son güncelleme, Cobalt Strike’ın saldırgan güvenlik operasyonları için lider bir platform olarak konumunu sağlamlaştırarak çeşitli yeni teknolojiler ve iyileştirmeler sunuyor.

Kobalt Strike 4.11’in temel özellikleri

1. Geliştirilmiş Kaçma Seçenekleri

Kobalt Strike 4.11’in en önemli olaylarından biri, şunları içeren gelişmiş kaçaklama seçenekleridir:

- Yeni uyku maskesi: Değiştirilebilir C2 aracılığıyla otomatik olarak etkinleştirilen bu yeni uyku maskesi Beacon’u, yığın tahsislerini ve kendisini gizler, ek yapılandırma gerektirmeden statik imzalara karşı sağlam hale getirir. Önceki sürümlerden farklı olarak, artık çalışma zamanı maskelemesini artıran Beacon ile sorunsuz bir şekilde entegre oluyor.

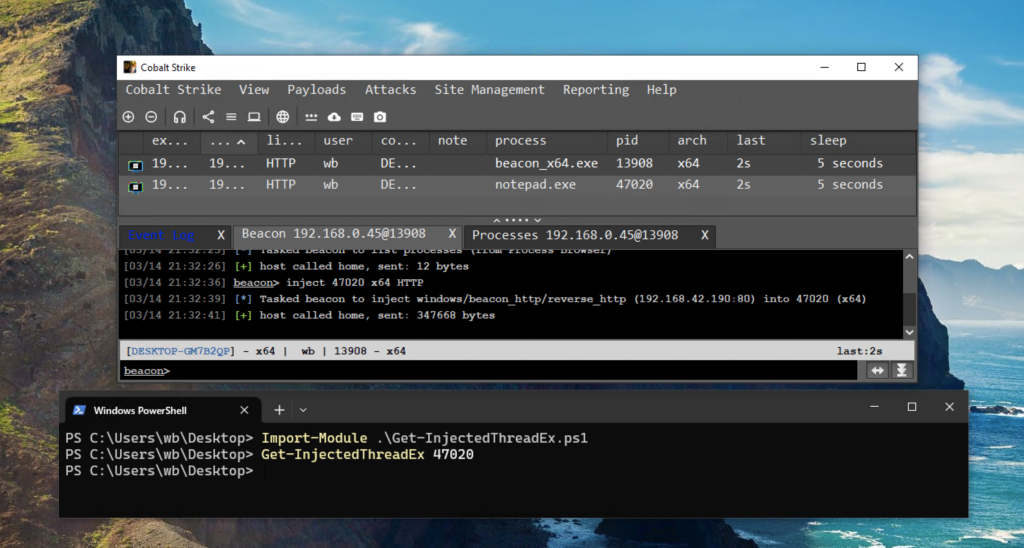

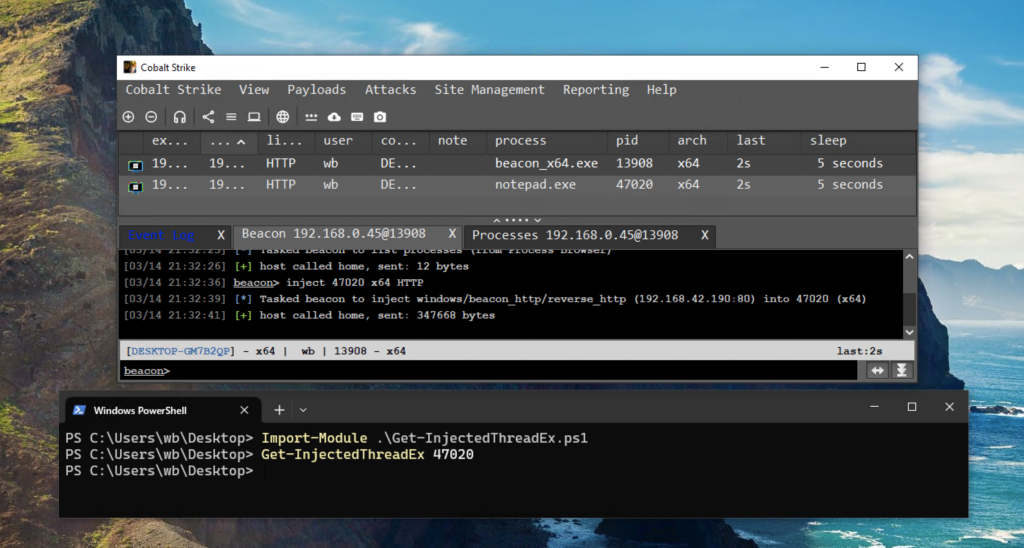

Get-InjectedThreadEx 4.11 işaretinin enjekte edildiği bir işlemin taranması.- Yeni Proses Enjeksiyon Tekniği: Cobalt Strike, enjekte edilen iş parçacığı başlangıç adresini meşru uzak görüntü giriş noktası olarak ayarlayan özel bir yöntem olan “OBFSetThreadContext” i tanıtıyor. Bu teknik, enjekte edilen ipliklerin meşru yürütülebilir görüntülerden kaynaklanıyormuş gibi görünmesini sağlayarak tipik iplik enjeksiyon algılama yöntemlerini atlar. Kullanıcılar bunu yapılandırma dosyasındaki iş parçacığı başlatma adresi için bir modül ve işlev ofseti belirleyerek yapılandırabilir:

process-inject {

execute {

# Accepts a module!function + offset for thread start address.

ObfSetThreadContext “ntdll!TpReleaseCleanupGroupMembers+0x450”;

NtQueueApcThread; # backup injection option 1

SetThreadContext; # backup injection option 2

}

}2. Yansıtıcı yükleyici elden geçirilmiş

Cobalt Strike, Beacon’un yansıtıcı yükleyicisini yeniledi ve bir hazırlık/SRDI tarzı yükleyiciye kaydı. Bu revizyon, birkaç temel özellik içerir:

- EAF bypass: Kullanıcılar artık Stage.set EAF_BYPASS “TRUE” seçeneğini kullanarak dışa aktarma adresi filtreleme (EAF) tekniklerini atlayabilir.

- Dolaylı Syscalls: Stage.set rdll_use_syscalls “true” seçeneği dolaylı syscall’ları destekler.

- Gizli rutinler: Transform-Obfuscate {} işlevi, Beacon yüklerine karmaşık gizleme rutinlerinin uygulanmasına izin verir. Örneğin, bir yapılandırma şöyle görünebilir:

stage {

transform-obfuscate {

lznt1;

rc4 "64"; # NB The max supported rc4 key size is 128

xor "32"; # NB The max supported xor key size is 2048

base64;

}

}3. Asenkron Beacon Nesne Dosyaları (BOFS)

Kobalt Strike, async-Execute.dll’yi tanıtarak Beacon’u engellemeden BOF’lerin yeni ipliklerde yürütülmesine izin verir.

Bu özellik, hem tek atış hem de arka plan yürütme modlarını destekleyerek, sömürme sonrası faaliyetlerin esnekliğini artırır.

Operatörler artık aynı süreç içinde aynı anda birden fazla BOF çalıştırabilir, her biri Cobalt Strike GUI’de görüntülenebilir çıktı ile kendi işi olarak yürütür.

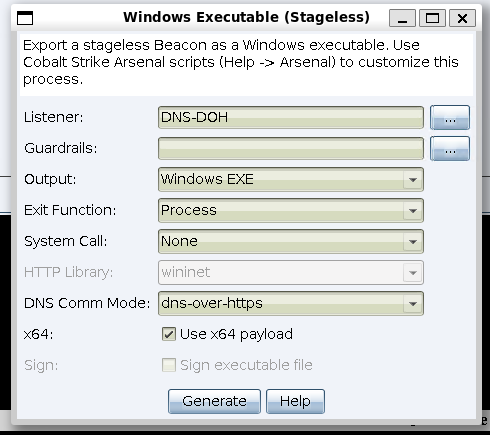

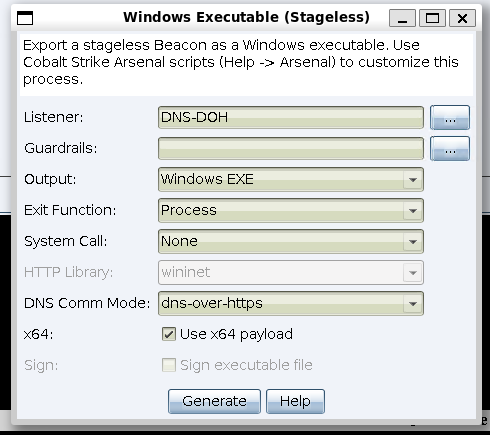

DNS Comm Mode seçenek. Bu, varsayılan DOH ayarlarını kullanacak bir DOH Beacon ayarlanacak şekilde yapılandırılabilir.4. HTTPS (DOH) Beacon üzerinden DNS ile gizli ağ iletişimi

Sürüm, başka bir gizli ağ çıkış seçeneği sunan HTTPS Beacon üzerinden bir DNS içerir. Kullanıcılar DOH ayarlarını dövülebilir C2 ile kolayca yapılandırabilir:

dns-beacon "DOH_EXAMPLE" {

set comm_mode "dns-over-https"; # [dns | dns-over-https]

dns-over-https {

# Verb: GET | POST (Default: POST)

set doh_verb "GET";

# User Agent

set doh_useragent "Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1)";

# Proxy Server for HTTP

# set doh_proxy_server "123.123.123.123:4321";

# DOH Server List (Default: "mozilla.cloudflare-dns.com,cloudflare-dns.com")

set doh_server "cloudflare-dns.com";

# Accept

set doh_accept "application/dns-message";

# Headers

header "Content-Type" "application/dns-message";

header "header1" "value1";

}

}

5. Yaşam Kalitesi Güncellemeleri

Kobalt Strike 4.11 ayrıca birkaç yaşam kalitesi güncellemesi içerir:

- Geliştirilmiş Komut satırı değişkenleri: $ Beacon_pid ve $ beacon_arch gibi yeni değişkenler, komut yürütme sırasında kullanılabilir.

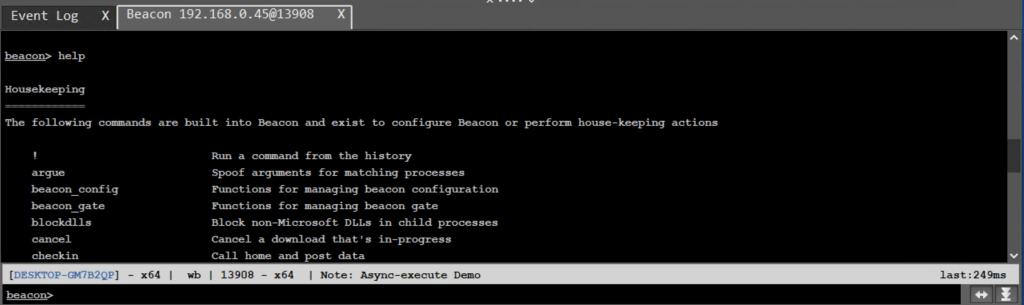

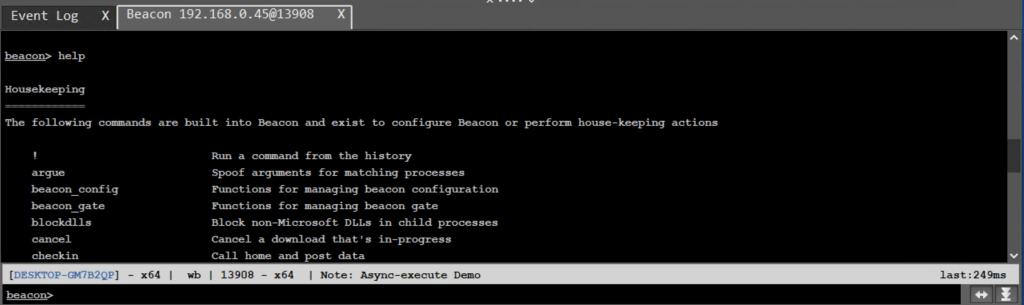

- Beacon yardım komutunu yeniden düzenlemiş: Komutlar artık daha kolay erişim için gruplandırılmıştır.

- Geliştirilmiş ana bilgisayar rotasyonu: Kullanıcılar birden çok C2 ana bilgisayarını aynı anda değiştirebilir.

- Veri Defiltrasyon Önleme: Beacon artık GET/POST isteklerinin parçalanma boyutunu kontrol etmeyi destekliyor.

Kobalt Strike 4.11, tehdit emülasyonu dünyasında önemli bir sıçrama, ileri kaçakçılık yetenekleri ve gelişmiş operasyonel esnekliğe sahip kırmızı takımları güçlendirir.

Entegre özellikler sadece gizli operasyonları iyileştirmekle kalmaz, aynı zamanda kobalt grev ekosisteminde tradecraft’ı özelleştirmek için sağlam bir çerçeve sağlar.

Bu sürüm, geliştiricilerin sofistike saldırı güvenlik operasyonlarını sürekli olarak yenileme ve destekleme taahhüdünün altını çizmektedir.

Are you from SOC/DFIR Teams? – Analyse Malware Incidents & get live Access with ANY.RUN -> Start Now for Free.