Başlangıçta Red Team tatbikatları için tasarlanan MacroPack çerçevesi, Havoc, Brute Ratel ve PhatomCore gibi tehdit aktörleri tarafından kötü amaçlı yükler dağıtmak için kötüye kullanılıyor.

Cisco Talos’taki güvenlik araştırmacıları, ABD, Rusya, Çin ve Pakistan da dahil olmak üzere çeşitli ülkelerden VirusTotal’a gönderilen kötü amaçlı belge gönderilerini analiz etti.

Bu belgeler, cazibeleri, karmaşıklıkları ve enfeksiyon vektörleri bakımından farklılık gösteriyor ve MacroPack’in çok sayıda tehdit aktörü tarafından kötüye kullanıldığını, bunun da olası bir eğilime işaret ettiğini gösteriyor.

MacroPack yük oluşturma

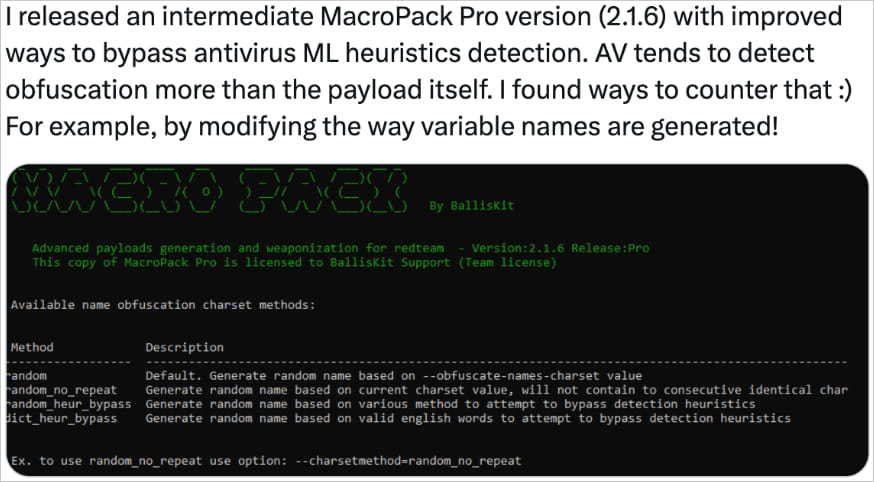

MacroPack, Fransız geliştirici Emeric Nasi (dba BallisKit) tarafından oluşturulan, Kırmızı Takım tatbikatlarına ve düşman simülasyonlarına odaklanan tescilli bir araçtır.

Kötü amaçlı yazılımlara karşı koruma, geri dönüş önleme teknikleri ve kod karartma ve algılanamayan VB betikleri yerleştirme ile çeşitli belge yükleri oluşturma yeteneği gibi gelişmiş özellikler sunar.

Kaynak: Cisco

Ayrıca, artık bakımı yapılmayan MacroPack Community adında “lite” bir açık kaynaklı sürüm de bulunmaktadır.

Cisco, MacroPack’te oluşturulduklarına dair işaretler taşıyan birçok belge örneğini doğada yakaladığını bildiriyor. Bunlar arasında Markov zinciri tabanlı işlev ve değişken yeniden adlandırma, statik analiz tespit oranlarını en aza indiren yorumların ve fazlalık boşluk karakterlerinin kaldırılması ve dize kodlaması yer alıyor.

MacroPack Pro üzerinde oluşturulduklarını gösteren tüm bu belgelerin belirgin özelliği, araştırmacıların profesyonel sürüm tarafından eklendiğini doğruladıkları dört kötü amaçlı olmayan VBA alt programının varlığıdır.

Kaynak: Cisco

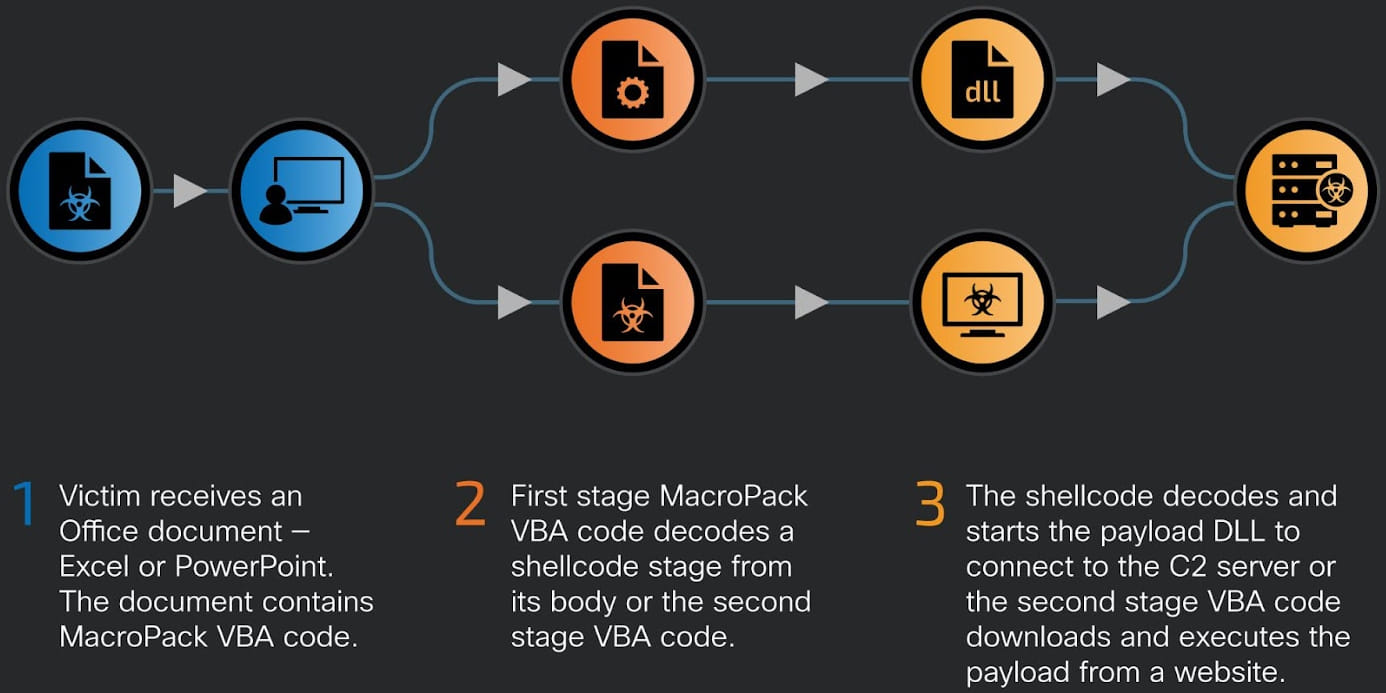

Bu Microsoft Office belgelerini açan kurbanlar, saldırganın komuta ve kontrol (C2) sunucusuna bağlanan kötü amaçlı bir DLL yükleyen birinci aşama VBA kodunu tetikleyecek.

Kaynak: Cisco

Doğadaki belgeler

Cisco Talos’un raporu, MacroPack kötüye kullanımıyla ilişkili dört önemli kötü amaçlı etkinlik kümesini tanımlıyor ve bunlar aşağıda özetleniyor:

- Çin: Çin, Tayvan ve Pakistan’daki IP adreslerinden gelen belgeler (Mayıs-Temmuz 2024) kullanıcılara makroları etkinleştirmeleri talimatını verdi ve Havoc ve Brute Ratel yüklerini iletti. Bu yükler Çin’in Henan kentinde bulunan C2 sunucularına bağlandı (AS4837).

- Pakistan: Pakistan askeri temalı belgeler Pakistan’daki konumlardan yüklendi. Pakistan Hava Kuvvetleri’nden bir genelge gibi görünen bir belge ve bir istihdam onayı gibi görünen bir belge Brute Ratel Badgers’ı konuşlandırdı. Belgeler HTTPS üzerinden DNS ve Amazon CloudFront kullanarak iletişim kurdu ve birinde Adobe Experience Cloud izleme için base64 kodlu bir blob yer alıyordu.

- Rusya: Temmuz 2024’te bir Rus IP’sinden yüklenen boş bir Excel çalışma kitabı, casusluk için kullanılan Golang tabanlı bir arka kapı olan PhantomCore’u iletti. Belge, arka kapıyı uzak bir URL’den indirmeye çalışan çok aşamalı VBA kodunu çalıştırdı.

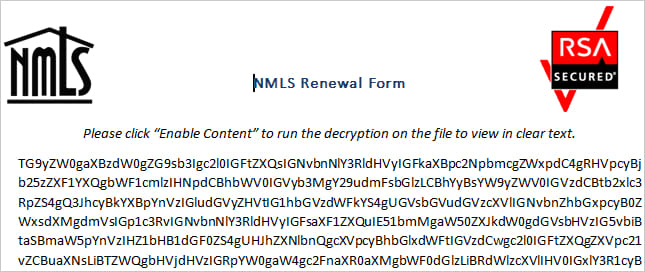

- BİZ: Mart 2023’te yüklenen bir belge şifrelenmiş bir NMLS yenileme formu gibi görünmüş ve tespit edilmekten kaçınmak için Markov Zinciri tarafından oluşturulan işlev adlarını kullanmıştır. Belge, mshta.exe aracılığıyla bilinmeyen bir yükü indirmeye çalışmadan önce deneme ortamını kontrol eden çok aşamalı VBA kodu içeriyordu.

Kaynak: Cisco

Brute Ratel, bilgisayar korsanlarının 2022 ortalarından bu yana Cobalt Strike’a alternatif olarak kullandıkları bir saldırı sonrası framework’üdür.

Fidye yazılımı gruplarının, saldırılar sırasında EDR’leri ve antivirüsleri atlatmak için aracın kırılmış bir sürümünü kullandığı da tespit edildi.

MacroPack’in kötüye kullanımı bu saldırılara başka bir gizlilik katmanı ekliyor ve savunmacılar için endişe verici bir gelişme.

BleepingComputer gözlemlenen tacizle ilgili olarak Emeric Nasi ile iletişime geçti ancak henüz bir yanıt alamadık.