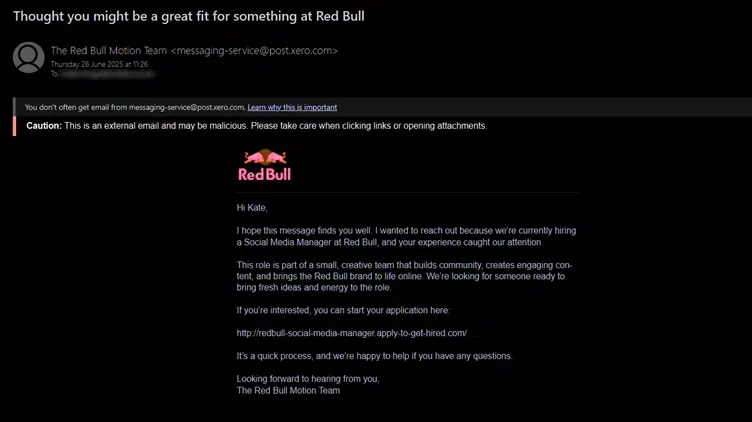

Red Bull’da “sosyal medya yöneticisi” pozisyonunu vaat eden yeni bir kimlik avı e -postası dalgası, dünya çapında kurumsal ve kişisel gelen kutularda ortaya çıktı.

Kişiselleştirilmiş davetiyeler olarak gizlenmiş, mesajlar [email protected] Ve SPF, DKIM ve DMARC kontrolleri boyunca yelken açarak geleneksel filtrelere güvenmemek için çok az neden sunuyor.

.webp)

Onların cazibesi, pandemik güdümlü uzaktan çalışma iştahlarından ve enerji içme devinin güçlü marka tanımasından yararlanır.

Gömülü bağlantıyı tıklatan alıcılar bir Recaptcha kapısına ve daha sonra cilalı bir Glassdoor tarzı boşluk sayfasına yönlendirilir.

.webp)

Değerlendirici analistler, cephenin iyi huylu görünse de, Redbull-Social-Media-Manager alan adı, kısa ömürlü kötü niyetli altyapı için kötü şöhretli bir ağ olan AS-63023’te bir VPS’ye karar verdiğini belirtti.

Sahte iş tanımından sonra, kurbanlar, kimlik bilgilerinin 38.114.120.167 tarihinde /login_job’a gönderildiği sahte bir Facebook girişine yönlendirilir.

Bu kimlik bilgileri asla Facebook’a ulaşmaz; Bunun yerine, genellikle 504 ağ geçidi zaman aşımını döndüren bir arka uçta kaybolurlar, kum havuzlarını hayal kırıklığına uğratan ve başarılı bir şekilde pespiltrasyonu maskeleyen durma manevrası.

Değerlendirici araştırmacılar, MrBeast ve Meta’yı sahte alan kardeş alanlarında aynı TLS jarm parmak izini belirlediler ve kampanyanın tek seferlik yalnız bir kerelik kiralanabilir bir kit olduğunu kanıtladılar.

Tespit kaçakçılığı, operasyonun gerçekten parladığı yerdir. Saldırganlar, Mailgun’un yüksek geri dönüşümlü IP havuzunu kötüye kullanır ve gerçek yanıt-adresi gizlerken Xero’nun güven halosunu devralmalarına izin verir [email protected].

Tipik “kendi kendine imzalı” kırmızı bayrakları silerek her ana bilgisayarın yeni, geçerli bir sertifika sunması için verilmesini şifreleyelim. Recaptcha bile kullanıcı için değil; Url tarama botlarını bırakacak kadar uzun süre kısalıyor.

where mail.sender_domain=="post.xero.com"

and mail.reply_to matches ".*user0212-stripe.com"

and url.domain endswith("apply-to-get-hired.com")

and network.jarm=="27d40d40d00040d00042d43d000000d2e61cae37a985f75ecafb81b33ca523"Yukarıdaki Kusto tarzı sorgu, Evalis’in SOC kurallarından uyarlanmış, üçgen gönderen itibarını, anormal yanıt alımlarını, kötü niyetli üst düzey altyapı ve paylaşılan jarm imzası, gürültüde boğulmadan yüksek fidelite uyarıları sunar.

İş avcıları ana hedefler olarak kalırken, kuruluşlar listelenen IOC’leri engellemeli, 38.114.120.167 için giden trafiği izlemeli ve kullanıcılara her kimlik doğrulama testini geçen e-postaların bile iyi şekillendirilmiş kıyafetlerde bir kurt olabileceğini öğretmelidir.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi