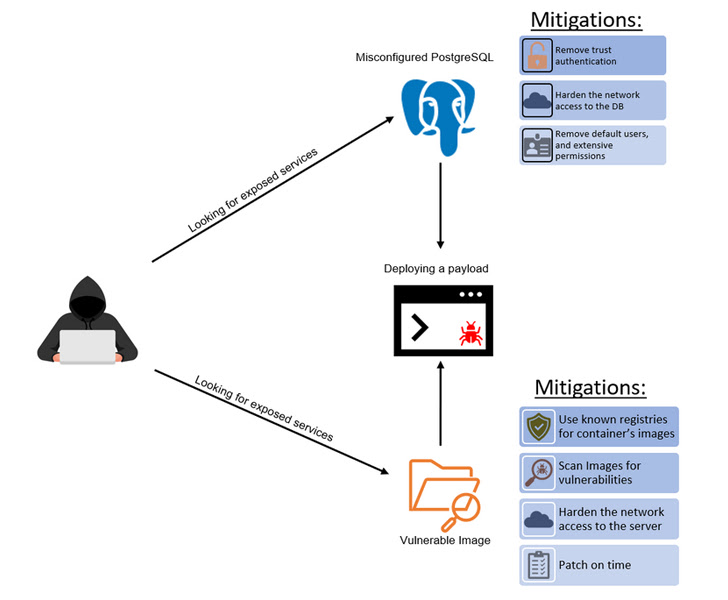

Arkasındaki tehdit aktörleri akrabalık cryptojacking operasyonunun, Kubernetes ortamlarına ilk erişimi elde etmek için yanlış yapılandırılmış ve açığa çıkmış PostgreSQL sunucularından yararlandığı tespit edildi.

Microsoft Defender for Cloud’da güvenlik araştırmacısı olan Sunders Bruskin, geçen hafta bir raporda ikinci bir ilk erişim vektörü tekniğinin savunmasız görüntülerin kullanılmasını gerektirdiğini söyledi.

Kinsing’in konteynerli ortamları hedefleme, genellikle yanlış yapılandırılmış açık Docker arka plan programı API bağlantı noktalarından yararlanma ve kripto para madenciliği yazılımını bırakmak için yeni açıklanan istismarları kötüye kullanma konusunda köklü bir geçmişi vardır.

Tehdit aktörünün geçmişte varlığını gizlemek için bir rootkit kullandığı ve bunun yanı sıra yoğun kaynak kullanan rakip hizmetleri ve süreçleri sonlandırıp kaldırdığı da keşfedildi.

Şimdi Microsoft’a göre, PostgreSQL sunucularındaki yanlış yapılandırmalar, şirketin bu şekilde virüs bulaşmış “büyük miktarda küme” gözlemlemesiyle, Kinsing aktörü tarafından ilk dayanak noktası elde etmek için birlikte seçildi.

Yanlış yapılandırma, bir güven kimlik doğrulama ayarıyla ilgilidir; bu ayar, herhangi bir kimlik doğrulaması olmadan sunuculara bağlanmak ve seçenek herhangi bir IP adresinden bağlantıları kabul edecek şekilde ayarlandığında kod yürütmeyi gerçekleştirmek için kötüye kullanılabilir.

Bruskin, “Genel olarak, çok çeşitli IP adreslerine erişime izin verilmesi, PostgreSQL kapsayıcısını potansiyel bir tehdide maruz bırakır” dedi.

Alternatif saldırı vektörü, kötü amaçlı yükleri çalıştırmak için uzaktan kod yürütmeye duyarlı PHPUnit, Liferay, WebLogic ve WordPress’in savunmasız sürümlerine sahip sunucuları hedefler.

Dahası, yakın tarihli bir “yaygın kampanya”, saldırganların açık varsayılan WebLogic bağlantı noktası 7001’i taramasını ve bulunursa, kötü amaçlı yazılımı başlatmak için bir kabuk komutu yürütmesini içeriyordu.

Bruskin, “Kümeyi uygun güvenlik önlemleri olmadan İnternet’e maruz bırakmak, onu dış kaynaklardan gelecek saldırılara açık bırakabilir,” dedi. “Ayrıca saldırganlar, görüntülerdeki bilinen güvenlik açıklarından yararlanarak kümeye erişim sağlayabilir.”