Yeni bir Nesnelerin İnterneti (IoT) botnet adı verildi Kimkurt 2 milyondan fazla cihaza yayılarak, virüslü sistemleri büyük çaplı dağıtılmış hizmet reddi (DDoS) saldırılarına katılmaya ve diğer kötü amaçlı ve kötüye kullanım amaçlı İnternet trafiğini aktarmaya zorladı. Kimwolf’un, diğer IoT cihazlarının etkilenmesi için güvenliği ihlal edilmiş sistemlerin yerel ağlarını tarama yeteneği, onu kuruluşlar için ciddi bir tehdit haline getiriyor ve yeni araştırmalar, Kimwolf’un hükümet ve kurumsal ağlarda şaşırtıcı derecede yaygın olduğunu ortaya koyuyor.

Resim: Shutterstock, @Elzicon.

Kimwolf, 2025’in son aylarında, çeşitli “yerleşik proxy” hizmetlerini, bu proxy uç noktalarının yerel ağlarındaki cihazlara kötü amaçlı komutlar iletecek şekilde kandırarak hızla büyüdü. Konut proxy’leri, kişinin Web trafiğini anonimleştirmenin ve belirli bir bölgeye yerelleştirmenin bir yolu olarak satılmaktadır ve bu hizmetlerin en büyüğü, müşterilerin İnternet etkinliklerini dünya çapında hemen hemen her ülke veya şehirdeki cihazlar aracılığıyla yönlendirmelerine olanak tanır.

Bir kişinin İnternet bağlantısını bir proxy düğümüne dönüştüren kötü amaçlı yazılım, genellikle çeşitli mobil uygulamalar ve oyunlarla sessizce paketlenir ve genellikle etkilenen cihazı, reklam sahtekarlığı, hesap ele geçirme girişimleri ve toplu içerik kazıma dahil olmak üzere kötü niyetli ve kötü amaçlı trafiği aktarmaya zorlar.

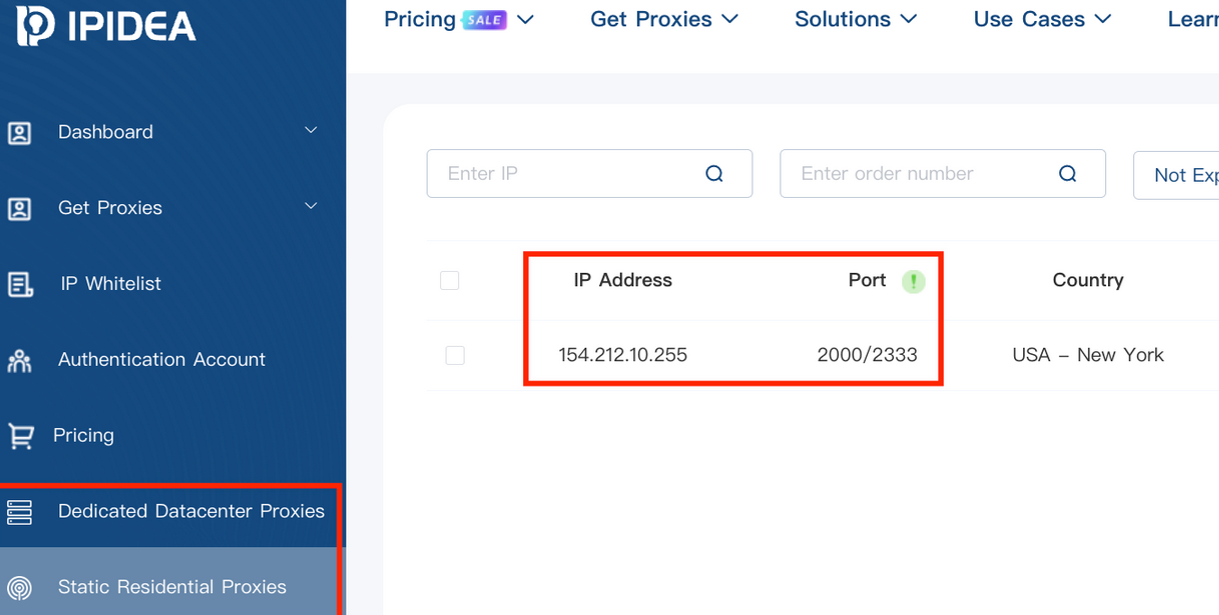

Kimwolf esas olarak vekilleri hedef aldı yolherhangi bir haftada kiralanacak milyonlarca proxy uç noktasına sahip bir Çin hizmeti. Kimwolf operatörleri, kötü amaçlı komutları IPIDEA proxy uç noktalarının dahili ağlarına iletebileceklerini ve ardından her uç noktanın yerel ağındaki diğer savunmasız cihazları programlı olarak tarayıp bulaştırabileceklerini keşfettiler.

Kimwolf’un yerel ağ taraması yoluyla ele geçirilen sistemlerin çoğu, resmi olmayan Android TV yayın kutularıydı. Bunlar genellikle Android Açık Kaynak Proje cihazlarıdır (Android TV işletim sistemi cihazları veya Play Koruma sertifikalı Android cihazları değil) ve genellikle tek seferlik bir ücret karşılığında popüler abonelik akış hizmetlerinden sınırsız (okuma:korsan) video içeriği izlemenin bir yolu olarak pazarlanırlar.

Bununla birlikte, bu TV kutularının büyük bir kısmı tüketicilere konut proxy yazılımı önceden yüklenmiş olarak gönderilmektedir. Dahası, gerçek bir güvenlik veya kimlik doğrulama yerleşik değildir: TV kutusuyla doğrudan iletişim kurabiliyorsanız, onu kötü amaçlı yazılımlarla kolayca tehlikeye atabilirsiniz.

IPIDEA ve etkilenen diğer proxy sağlayıcıları yakın zamanda Kimwolf gibi tehditlerin uç noktalarına doğru ilerlemesini engellemek için adımlar atmış olsa da (değişen başarı dereceleriyle bildiriliyor), Kimwolf kötü amaçlı yazılımı milyonlarca virüslü cihazda kalıyor.

IPIDEA’nın proxy hizmetinin ekran görüntüsü.

Kimwolf’un konut proxy ağları ve güvenliği ihlal edilmiş Android TV kutuları ile yakın ilişkisi, kurumsal ağlarda nispeten az sayıda enfeksiyon bulacağımızı gösterebilir. Ancak güvenlik firması Bilgi bloğu müşteri trafiğine ilişkin yeni bir incelemenin bulunduğunu söyledi Bunların yaklaşık yüzde 25’i 1 Ekim 2025’ten bu yana Kimwolf ile ilgili bir alan adına sorgulama yaptıBotnet ilk kez yaşam belirtileri gösterdiğinde.

Infoblox, etkilenen müşterilerin dünyanın her yerinde bulunduğunu ve eğitimden sağlık hizmetlerine, hükümetten finansa kadar geniş bir sektör yelpazesinde yer aldığını tespit etti.

Infoblox, “Açık olmak gerekirse, bu, müşterilerin yaklaşık %25’inin, Kimwolf operatörleri tarafından hedeflenen konut proxy hizmetinde uç nokta olan en az bir cihaza sahip olduğunu gösteriyor” diye açıkladı. “Böyle bir cihaz, belki bir telefon veya dizüstü bilgisayar, tehdit aktörü tarafından yerel ağdaki savunmasız cihazları araştırmak üzere seçilmişti. Sorgu, yeni cihazların ele geçirildiği anlamına değil, bir tarama yapıldığı anlamına gelir. Güvenlik açığı bulunan herhangi bir cihaz bulunmaması veya DNS çözümlemesinin engellenmesi durumunda yanal hareket başarısız olur.”

SentetikProxy hizmetlerini izleyen ve 2 Ocak’ta Kimwolf’un yayılmak için kullandığı benzersiz yöntemleri açıklayan ilk girişim olan startup, IPIDEA’nın proxy uç noktalarının dünya çapındaki hükümet ve akademik kurumlarda endişe verici sayıda mevcut olduğunu buldu. Synthient, üniversitelerde ve kolejlerde en az 33.000 etkilenen İnternet adresini ve çeşitli ABD ve yabancı hükümet ağlarındaki yaklaşık 8.000 IPIDEA proxy’sini gözetlediğini söyledi.

Synthient’e göre IPIDEA’nın konut proxy hizmeti kullanıcılarının aradığı en iyi 50 alan adı.

16 Ocak’taki bir web seminerinde proxy izleme hizmetindeki uzmanlar mahmuz Kimwolf’un hilelerine karşı savunmasız olduğu düşünülen IPIDEA ve diğer 10 proxy hizmetiyle ilişkili profilli İnternet adresleri. Spur, devletin sahip olduğu ve işlettiği yaklaşık 300 ağda, 318 kamu hizmeti şirketinde, 166 sağlık şirketi veya hastanede ve bankacılık ve finans alanında 141 şirkette konut vekilleri buldu.

“298’e baktım [government] sahip olunan ve işletilen [networks]ve bunların çoğu Savunma Bakanlığı’ydı [U.S. Department of Defense]Spur Kurucu Ortağı, DoD’un IPIDEA’ya ve diğer proxy hizmetlerine sahip olması oldukça korkutucu” dedi. Riley Kilmer söz konusu. “Bu işletmelerin bu ağları nasıl kurduklarını bilmiyorum. Olabilir. [infected devices] ağda ayrılmış olduğundan, yerel erişiminiz olsa bile bunun pek bir anlamı yoktur. Ancak bilinmesi gereken bir şey. Bir cihaz içeri girerse, o cihazın proxy’ye erişimi olan her şeye erişimi olur.”

Kilmer, Kimwolf’un, tek bir konut proxy enfeksiyonunun, güvenlik duvarlarının arkasında güvenli olmayan cihazları barındıran kuruluşlar için nasıl hızla daha büyük sorunlara yol açabileceğini gösterdiğini söyledi ve proxy hizmetlerinin, saldırganların hedeflenen kuruluşun yerel ağındaki diğer cihazları araştırması için potansiyel olarak basit bir yol sunduğuna dikkat çekti.

“Eğer sahip olduğunu biliyorsan [proxy] bir şirkette bulunan enfeksiyonlar, bunu seçebilirsiniz [network] Kilmer şöyle konuştu: “Nereden başlayacağınız ya da nereye bakacağınıza dair bir fikriniz varsa, artık bir şirkette ya da girişimde tam da buna dayalı bir yer edinmişsiniz demektir.”

Bu, Kimwolf botnet’iyle ilgili serimizin üçüncü hikayesi. Gelecek hafta, Çin merkezli sayısız kişi ve şirkete ışık tutacağız. Badbox 2.0 botnet’ihiçbir yerleşik güvenlik veya kimlik doğrulama özelliği olmadan ve yerleşik proxy kötü amaçlı yazılımları önceden yüklenmiş olarak gönderilen çok sayıda Android TV yayın kutusu modeline verilen ortak ad.

Daha fazla okuma:

Kimwolf Botnet Yerel Ağınızı Takip Ediyor

Aisuru ve Kimwolf Botnetlerinden Kimler Yararlandı?

Botnet’leri Besleyen Bozuk Bir Sistem (Synthient).