AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) araştırmacıları, saldırganların hedeflenen makinelere kötü amaçlı yazılım dağıtmak için CHM dosyalarını kullandığı, kullanıcı bilgilerini toplamak için ek komut dosyaları veya kötü amaçlı yazılım indirdiği Kimsuky APT grubunun son saldırılarını keşfetti.

Kimsuki Güney Koreli düşünce kuruluşlarını, endüstriyi, nükleer enerji operatörlerini ve Güney Kore Birleşme Bakanlığını casusluk amacıyla hedef alan Kuzey Kore devlet destekli bir bilgisayar korsanı grubudur. Kimsuky APT grubu büyük olasılıkla 2012’den beri faaliyet gösteriyor.

.png

)

Cyber Security News, birkaç bulgunun ortaya çıktığı ve tehdit grubunun casus yazılım becerilerini ve yeteneklerini geliştirdiği 2020’deki önceki Kimsuky tehdit aktörlerinin faaliyetlerini bildirdi.

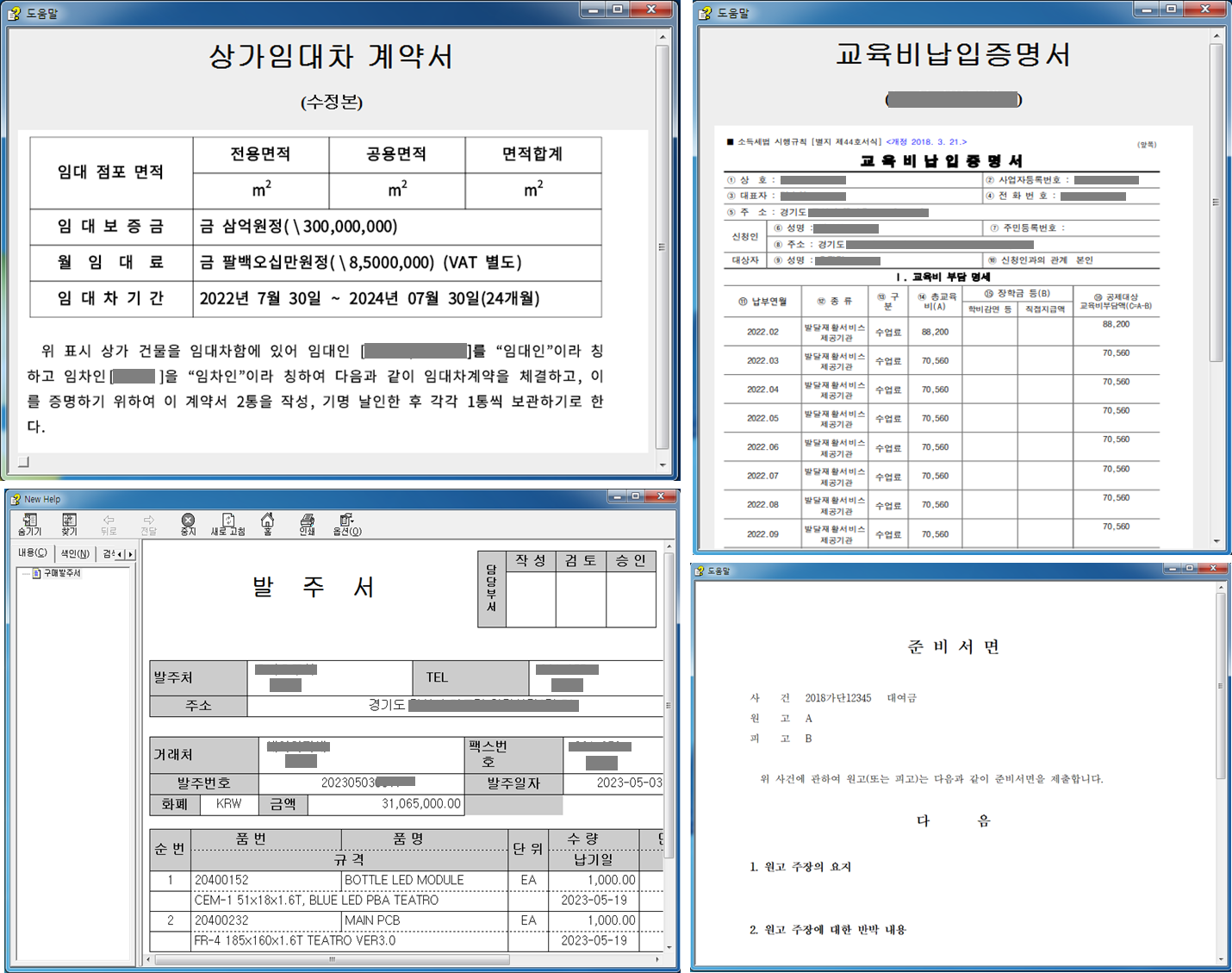

Mayıs ayında gerçekleştirilen çoklu saldırıların analizine göre ASEC, Kuzey Kore ile ilgili konular yerine kripto para birimi, vergi muhasebesi ve dağıtılmış dosyalarda sözleşmeler gibi farklı konuları kullandıklarını tespit etti.

Kimsuky APT Dosya Dağıtım Vektörü

“Dağıtımdaki kötü amaçlı CHM, yürütme sırasında standart bir yardım penceresi oluşturur ve içindeki kötü amaçlı komut dosyası aracılığıyla kötü amaçlı davranışlar gerçekleştirir.”

CHM dosyası, yardım materyali sağlayan sıkıştırılmış bir HTML dosyasıdır. Metin, fotoğraflar ve köprüler içerebilir.

“Kullanıcıların normal bir dosya görünümündeki yardım penceresi ile kandırılan kötü niyetli davranışları fark etmesi kolay olmuyor.”

Kullanıcının oluşturduğu yardım penceresi, hedef alanın daha güvenilir olması için çalıştığı güncel olaylardan veya konulardan yararlanır.

Örneğin, kullanıcının makinesinde oluşturulan yardım penceresi, gizlenmiş bir vergi soruşturması iade formu sayfasına bağlantı verebilir veya belirli kullanıcıların mali işlem sayfalarıyla ilgili olabilir.

Birinin çalınan kişisel verileri, onu daha yasal hale getirmek için kullanıldı. ASEC araştırmacıları, diğer durumlarda, saldırganların çalınan rezervasyon bileti ayrıntılarını, belirli kişilerin kripto para birimi işlemlerini ve belirli kişilerin ev kayıtlarını kullandığını söyledi.

Bu tür senaryolarda, kullanıcılar kurban olabilir ve kötü amaçlı yazılımı çalıştırmak için belgeye tıklayabilir.

CHM Kötü Amaçlı Yazılım Davranışı

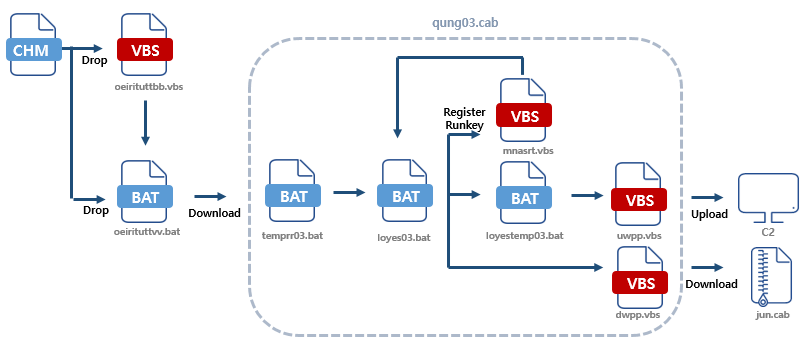

Kullanıcı CHM dosyasını tıkladığında, kullanıcı bilgilerini ve kötü amaçlı yazılımları sızdırmak için ek komut dosyaları indirilir.

BAT ve VBS dosyaları, CAB Dosyasını daha fazla indiren CHM çalıştırıldıktan sonra başlangıçta bırakıldı.

CAB dosyası, kullanıcı bilgilerini sızdırmak ve ek kötü amaçlı dosyaları indirmek için komut dosyaları içerir.

Kullanıcı bilgileri aracılığıyla toplanır loyestemp03.batVe uwpp.vbs toplanan bilgileri ve PC adını “hxxp://vndjgheruewy1[.]com/uun06/uwpp.php” Tehdit aktörü, çalınan kullanıcı bilgilerini kontrol eder ve yalnızca sistem bir saldırı hedefi olduğunda Komuta ve kontrole ek kötü amaçlı dosyalar yükler.

Sistem bir hedef ise, tehdit aktörü dosyaları virüslü PC’nin adıyla yükler.

Enfekte PC’ler, RunKey’e kayıtlı komut dosyası aracılığıyla tekrar tekrar indirmeye çalışır ve diğer dosyalar yüklendiğinde, dosyalar indirilir.

Ardından, indirilen dosyaları çalıştırmadan önce genişlet komutu aracılığıyla açar.

“APT saldırılarında CHM dosyalarını kullanma vakaları da yaygın olarak bulunur. Kullanıcılar, e-posta gönderenleri dikkatlice kontrol etmeli ve bilinmeyen kaynaklardan gelen dosyaları açmaktan kaçınmalıdır.

Ayrıca rutin bilgisayar kontrolleri yapmalı ve güvenlik ürünlerini en son sürüme güncellemelidirler.” Araştırmacılar uyardı.

Uç Noktalarınızı Verimli Bir Şekilde Yönetin ve Güvenliğini Sağlayın – Ücretsiz indirin

Uzlaşma Göstergeleri

b5a873ee6b839cbd03789115fc3ae944

9861999409cdbc1f7c4c1079d348697c

7c7b8dd6dd4ba7b443e84287671f0e79

98764ae00cee9f2cc87530601c159387

d62dcb76fa0fb4b725ea9c8643874ae7

e9e56ee78e019e09d5dbe0bb373adf09

ef58a1326b98feccc90c4d37a8ce2fe2

ae6fdb8945991b587ab790c2121345ce

075160d6c8d82b96d1ae7893761695a6

e5b0430290dc71193b7ea2fc829a9910