Yazan: Sagie Dulce, Araştırma Başkan Yardımcısı, Zero Networks

Kimlik Yönetiminin Kısa Tarihi

Kimlikler var olduğu sürece, ayrıcalıkların kazara veya kötü niyetle sızdırılmaması için bunları yönetmeye çalışan çözümler de vardı.

Şifrelerle ya da başka bir deyişle bir sırla başladı. Şaşırtıcı olmayan bir şekilde, bu sırlar genellikle sızdırılır, paylaşılır, suistimal edilir, çalınır veya başlangıçta o kadar da gizli olmadığı ortaya çıkar (Password123 ve diğerleri, kim olduğunuzu biliyorsunuz).

Ana bilgisayarlar yerini istemci-sunucu mimarisine bırakırken, BT yöneticileri hesapları yerel olarak yönetmeyi bıraktı ve çeşitli merkezi dizin çözümlerini kullanmaya başladı. LDAP teknolojisi – esas olarak Microsoft’un Aktif Dizin – kimlikleri yönetmek için baskın teknoloji haline geldi. Active Directory, kimlikleri yönetmek için ana teknoloji olmayı sürdürürken, Microsoft Azure gibi bulut çözümleri, özellikle karmaşık bir ortamda kimliklerin yönetilmesinde giderek daha fazla ilgi görüyor. Bu ortam, kullanıcı kimlik doğrulamasından küresel kaynaklara (kuruluşun dahili ağının ötesinde), uygulama kimlik doğrulamasına ve hatta satıcıların harici 3. taraf erişimine kadar her şeyi kapsar.

Kimlik ortamı gelişmeye ve karmaşıklaşmaya devam ettikçe, saldırganlar kimlik hedefleme yöntemlerini geliştirmeye devam ediyor. Bir saldırgan ayrıcalıklı bir kimliği/kimlikleri kontrol ettiğinde, kuruluşun kaynaklarına neredeyse sınırsız erişime sahip olduğundan bu durum şaşırtıcı değildir. Kimlikleri yönetmenin karmaşık doğası nedeniyle, bunlardan ödün vermek, örneğin sıfır gün istismarını geliştirmekten çok daha kolaydır., raf ömrü ve erişimi sınırlı olan.

Buna yanıt olarak güvenlik satıcıları ve dizin satıcıları kuruluşların kimliklerini daha iyi korumalarına yardımcı olacak bazı çözümler sunuyor. Bunlar arasında MFA’nın bulut ortamlarında kullanımı, PAM güvenlik çözümlerinin tanıtılması, Kimlik ve Erişim Yönetimi çözümleri, kimlik bilgileri kasaları ve daha fazlası yer alır.

Kimlik Yönetiminin Aşil Topuğu: Karmaşıklık

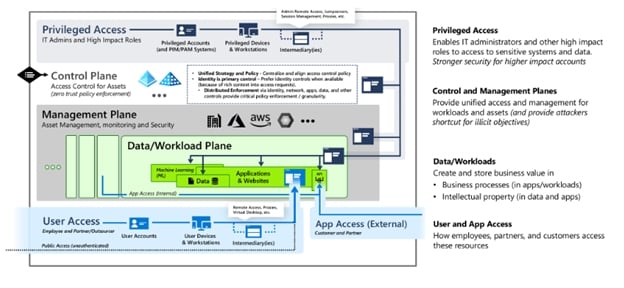

Bu çözümler güvenlikte bazı iyileştirmeler sunarken, kuruluşlardaki kimlik güvenliği gerçeğini göz ardı ediyor; kimlik erişim altyapısı ve uygulamaları (bazen) onlarca yıldır gelişiyor ve çözülmesi imkansız bir düğüm yaratıyor. Kimlik erişimini “doğru şekilde” yapmak zordur, çok zordur. Microsoft’un ayrıcalıklı erişim modeli kılavuzunu kullanarak “kitabına göre” hareket eden bir BT yöneticisiyseniz, tüm ağı ve kimlik düzlemini sıfırdan oluşturabilecek, tier0 (kontrol düzlemi), katman2 (kullanıcılar ve uygulamalar düzlemi) ile örtüşmeyen katman1 (veri düzlemi) ile örtüşmez:

https://learn.microsoft.com/en-us/security/privileged-access-workstations/media/privileged-access-strategy/legacy-tier-model-comparison-new.png

Böyle bir mimariyi sıfırdan inşa etmek (mevcut bir organizasyondan bahsetmiyorum bile) küçük bir başarı değildir. Bir şirketin yönetim kurulunu yatırım yapmaya, hatta iş sürekliliğinin bir kısmını riske atmaya nasıl ikna edebilirsiniz?, 2. katmandaki bir uygulamanın 1. katmanda çok fazla erişimi olduğu ve şimdi bunun iptal edilmesi, yeniden programlanması, yeniden test edilmesi vb. gerektiği için mi?

Kendiniz oluşturmak çok zorsa, mevcut güvenlik çözümlerinin bunu sizin için çözebileceğini düşünebilirsiniz ancak yanılıyorsunuz. Ne yazık ki günümüzde güvenlik çözümleri çoğunlukla iki şeye odaklanıyor:

- Görünürlük: müşterilere dizin yapılandırmalarındaki sorunları gösterme ve

belki çözüme giden birkaç yolu vurgulayabilirsiniz.

- erişim yönetimi: Kimlik bilgisi kasaları ve ayrıcalıklı erişim ağ geçitleri kullanarak ayrıcalıklı kimliklerin sızmasına karşı koruma.

Birleştirildiğinde bile bu yaklaşımların hiçbiri sorunu çözmez. Yeterli görünürlük olsa bile çözüm çok karmaşık veya acı verici olabilir. Yeterli erişim yönetimine sahip olsanız bile, bu çözümü tüm kuruluşa dağıtamazsınız, yalnızca kimliklerin küçük bir alt kümesine dağıtabilirsiniz. Gerçek şu ki, katmanlar arasında çok sayıda örtüşme var ve bu da kullanılabilecek bir boşluk bırakıyor.

Kimlikleri Segmentlere Ayırmak

Kimlikleri yönetme görevi herkes için bunaltıcı olabilir. Erişimi ve ayrıcalıkları yönetmeye çalışmak yerine yeni bir yaklaşım öneriyoruz: kimlik bölümleme. Basitçe söylemek gerekirse, bu, kimliklerin ön planda olduğu anlamına gelir. sınıflandırılmış kendi katmanlarına ve ardından bölümlere ayrılmış böylece daha düşük seviyeli katmanlara sızmazlar.

sınıflandırma kesinlikle önemsiz değildir. SpecterOps’un bu gönderisi, 0. kademe hesapları ve varlıkları tanımlamaya yönelik bazı yöntemleri (açık kaynak araçlarını kullanarak) gösterme konusunda harika bir iş çıkarıyor. Bu aşamada, tier0 olan ayrıcalıklı hesapları, oturum açtıkları varlıkları (ki bunlar aynı zamanda tier0 varlıklarıdır), hizmet hesaplarını ve sunucularını tier1 olarak ve geri kalan hesapları da tier2 olarak tanımlayabiliriz.

Bir sonraki aşama segmentasyon, bu, bir dizi kurala dayalı olarak bir hesabın oturum açma işlemlerini reddetme yeteneğidir. Normalde, bir katmandaki hesapların diğer katmanlarda oturum açmasını engellemek isteriz, çünkü bu, hesapları potansiyel sızıntıya maruz bırakır. Ayrıcalıklı bir hesabın daha düşük ayrıcalıklı bir varlığa oturum açmasını veya normal bir kullanıcının daha ayrıcalıklı bir hesabı tehlikeye atabilecek daha yüksek katmanlı bir varlığa oturum açmasını istemediğimizden, bu engellemeler her iki yönde de geçerlidir.

Hatta kimlikleri aynı katmanda daha da segmentlere ayırabiliriz. Örneğin, aynı katmanda yanal hareket için kullanılabileceğinden, hizmet hesaplarının anormal türde oturum açma işlemlerini gerçekleştirmesini sınırlayarak.

BT yöneticileri, işlerinin bir parçası olduğu için düzenli olarak katmanlar arasında geçiş yapar. Peki bu tür eylemlerin meşru olduğundan ve bir uzlaşmanın parçası olmadığından nasıl emin olabiliriz? Cevap, bu tür ayrıcalıklı hesaplarda MFA’yı zorunlu kılmaktır. Bu, bu hesap kimlik bilgilerinin bir saldırı sırasında sızdırılmamasını ve kötüye kullanılmamasını sağlar.

Özet

Kimliklerin karmaşık gerçekliğinin ortaya çıkardığı riskleri ele almak önemsiz bir iş değildir. Bunun neden mümkün olan en basit ve en etkili şekilde yapılması gerektiğine dair daha fazla neden. Kimlik erişim yönetimi, görünürlük veya ayrıcalıklı erişim yönetiminin aksine kimlik segmentasyonu, herhangi bir kuruluşa dayanıklılık katan çok daha basit bir yaklaşımdır.

yazar hakkında

Sagie, bir savunma güvenliği araştırmacısıdır ve Research @ Zero Networks Başkan Yardımcısı olarak Zero-Labs ekibine liderlik etmektedir.

Sagie, bir savunma güvenliği araştırmacısıdır ve Research @ Zero Networks Başkan Yardımcısı olarak Zero-Labs ekibine liderlik etmektedir.

Elektrik Mühendisliği lisans diplomasına sahip olan Sagie, ordunun İstihbarat biriminde iletişim şemaları tasarlamaya ve parçalamaya başladı. Hizmetinin ardından Sagie, çeşitli konularda araştırmalar yapmaya devam etti ve “buluttaki adam” saldırıları ve konteyner geliştiricilerine karşı tedarik zinciri uzlaşmaları gibi yeni saldırı tekniklerini tanıttı. Son yıllarda Sagie, güvenlik ekiplerine özellikle açık kaynaklı güvenlik araçları şeklinde pratik çözümler sunan araştırmalara odaklandı.

Sagie’ye şu adresten e-posta yoluyla ulaşılabilir: [email protected] ve Twitter’da: @SagieDulce