Geliştiriciler Yayınevi Sandıkları (İkili ve Kütüphaneler Rust’da Yazılmıştır) Crates.ioRust’un ana genel paket kaydı, son NPM kimlik avı kampanyasını yineleyen e -postalarla hedeflendi.

Kimlik avı e -postası

E -postalar, kayıt defterinde (yeni) bir sandık yayınladıktan birkaç dakika sonra Cuma günü geliştiricilerin gelen kutularına vurmaya başladı.

“Önemli: Crates.io ile ilgili ihlal bildirimi” başlıklı e -postalar ve Rust Foundation tarafından gönderilmiş gibi görünmek için yapılan e -postalar, bir saldırganın tehlikeye attığını iddia etti. Crates.io altyapı ve bazı kullanıcı bilgilerine erişti.

FYI, Güvenlik İhlali Bildirimi olarak maskelenen `[email protected]`’den gelen kutumda bariz bir kimlik avı denemesi aldım. Gmail’in spam filtrelerini geçti.

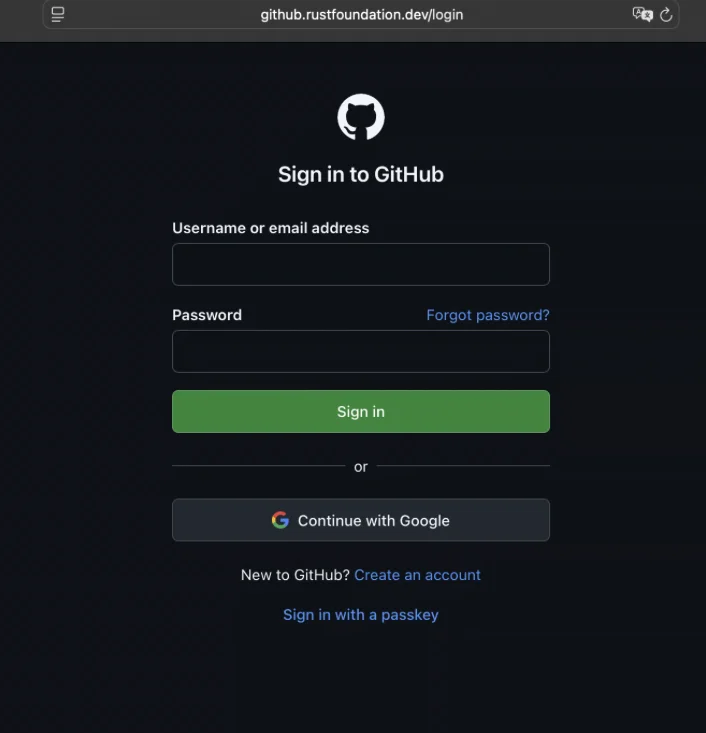

Bağlantı `github.rustfoundation.dev` alan adına gider.

[image or embed]

– Andrew Gallant (@Burntsushi.net) 12 Eylül 2025, 15:26

E -posta, “Şu anda zaman çizelgesini ve bunu azaltmak için attığımız adımları özetlemek için bir blog yazısı hazırlıyoruz. Bu arada, saldırganın sizin tarafınızdan yayınlanan herhangi bir paketi değiştirememesini sağlamak için geçici bir düzeltme olan dahili SSO’mıza oturum açarak giriş bilgilerinizi döndürmenizi şiddetle tavsiye ediyoruz” dedi.

Dahil edilen bağlantı işaret etti github.rustfoundation.devyRust Foundation’ın resmi olana benzer bir alan adı (Rustfoundation.org). Kimlik avı alanı sahte bir GitHub oturum açma sayfası barındırdı:

(Çoğu Rust Projesi ve Sandık GitHub’da düzenleniyor ve geliştiriciler yayınlıyor Crates.io GitHub kimlik bilgileriyle giriş yapın.)

Sonrası

Hedeflerden bazıları e -postaları Rust Security Yanıt Çalışma Grubuna ve Crates.io ekibine bildirdi ve hızla bir uyarı verdiler.

“Bu e -postalar kötü niyetlidir ve görünüşte GitHub kimlik bilgilerinizi çalmak amacıyla Pas Vakfı (ne de Pas Projesi) tarafından kontrol edilmeyen bir alan adından geliyor. Crates’in uzlaştığına dair hiçbir kanıtımız yok” dedi.

“Alan adını devrilmesini sağlamak ve Crates.io’daki şüpheli etkinlikleri izlemek için adımlar atıyoruz. Bunları alırsanız bu e -postalardaki herhangi bir bağlantıyı takip etmeyin ve bunları e -posta sağlayıcınızla kimlik avı olarak işaretlemeyin.”

Şu anda e -posta alıcılarından herhangi birinin kandırılmadığını ve kimlik bilgilerini kimlik avı sayfasına girip girmediğini söylemek zor.

Geliştirici Andrew Gallant’ın (diğer adıyla Burntsushi) belirttiği gibi, bu “iyi [phishing] Gmail’in spam filtresini geçmesini sağlayan girişim ve bunun bir kimlik avı denemesi olduğunu açıkça gösteren bazı şeyler, daha az “pas organizasyonuna ve işlerin gerçekte nasıl çalıştığı” için çok açık olmayabilir.

Kimlik avı sayfası şu anda erişilemez, ancak Cuma günü yakalanan bir anlık görüntü, kimlik avı sayfasının nispeten hızlı bir şekilde bir “reklam” ile değiştirildiğini ve saldırganın “Crates.io DB ile birlikte sulu belirteçlerle birlikte” olduğunu iddia ettiğini ve satmayı planladıklarını gösteriyor.

Tobias Bieniek, Crates.io Takım ortak lider, GitHub güvenlik ekibine bir e-posta gönderdiklerini ve şüpheli etkinlik için API jeton kreasyonlarını izlediklerini belirtti.

Kod kayıtlarından ödün vermek

Geçen hafta, birkaç popüler NPM paketini koruyan bir geliştiricinin, NPM Kayıt Defteri’nden geldiği görünen sahte bir güvenlik uyarısı e-postası tarafından kandırıldıktan sonra npmjs.com giriş kimlik bilgileri ve iki faktörlü kimlik doğrulaması vardı. Diğer geliştiriciler aynı e -posta ile hedeflendi ve birçoğu da hile için düştü.

İki kampanyanın aynı saldırgan (lar) tarafından monte edilip edilmediği bilinmiyor, ancak bu son kimlik avı kampanyasını başlatan kampanyanın burada durmayacak.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!