Bu günlerde, bilgisayar korsanları içeri girmez – giriş yaparlar. Geçerli kimlik bilgilerini kullanarak, siber suçlular, izleme araçlarına meşru görünürken güvenlik sistemlerini atlar.

Ve sorun yaygındır; Google Cloud, zayıf veya var olmayan kimlik bilgisi korumasının bulut ihlallerinin% 47’sini kolaylaştırdığını bildirirken, IBM X-Force küresel siber saldırıların yaklaşık üçte birini uzlaşmaya yönlendiriyor.

Peki bu kuruluşunuzun savunmaları için ne anlama geliyor?

Sistemlerinizi kimlik temelli saldırılardan nasıl koruyacağınız, önleme başarısız olduğunda ne yapacağınız ve Active Directory’nizi tehlikeye atılan şifreler için taramanın neden güvenlik stratejinizin bir parçası olması gerektiği hakkında bilmeniz gerekenler aşağıda açıklanmıştır.

Kimlik Tabanlı saldırılar neden bilgisayar korsanlarının tercih edilen yöntemidir?

Siber suçlular çeşitli nedenlerden ötürü kimlik temelli saldırıları tercih eder:

- Yürütülmesi kolay: Kimlik temelli saldırıların daha karmaşık sıfır gün istismarlarına kıyasla dağıtılması nispeten basittir.

- Oldukça başarılar: Kullanıcılar aynı şifreyi birden çok hesapta geri dönüştürürken, saldırganların yaygın erişim elde etmesi daha kolaydır; Bir dizi anahtar birçok kapının kilidini açabilir.

- Düşük algılama riski vardır: İstismarları için geçerli kimlik bilgileri kullandıkları için, bilgisayar korsanları normal trafikle karışabilir ve güvenlik uyarılarından kaçınmalarını sağlar.

- Ucuzlar: Kimlik temelli saldırılar minimum kaynaklar gerektirir, ancak önemli ödüller verebilir. Bilgisayar korsanları, Karanlık Web’de bir dizi çalıntı kimlik bilgilerini kolayca (ve ucuz bir şekilde) satın alabilir, ardından birden çok sistemdeki kimlik bilgilerini test etmek için ücretsiz otomatik araçlar kullanabilir.

- Çok yönlü: Kimlik temelli saldırılar, kimlik bilgilerinin gerekli olduğu her yerde kullanılabilir, yani bilgisayar korsanlarının web uygulamalarından bulut hizmetlerine kadar birden fazla potansiyel giriş noktası vardır.

Kuruluşlar neden hedef haline geliyor?

Kuruluşunuz kimlik temelli hackerlar için cazip bir hedef olabilir mi? Bu güvenlik boşluklarından herhangi birine sahipseniz, sistemleriniz düşündüğünüzden daha savunmasız olabilir. İşte kuruluşları birincil hedefler yapan şey:

- Zayıf şifre politikaları, saldırganların otomatik araçlar ve ortak şifre listeleri aracılığıyla kolayca tahmin etmesi veya kimlik bilgilerini kolayca tahmin etmesi için açık bir davet yaratın

- Çok faktörlü kimlik doğrulamasının uygulanamaması, hırsızlığa karşı savunmasız en güçlü şifreleri bile bırakır

- Yetersiz güvenlik eğitimi, çalışanları kimlik avı e -postalarına, sosyal mühendislik taktiklerine ve diğer saldırılara karşı daha savunmasız hale getirir

- Kötü ağ segmentasyonu, bilgisayar korsanlarına tek bir uç noktayı ihlal ettikten sonra açık erişim sağlar

- Yetersiz İzleme Saldırganların kritik sistemlerinizin içinde günler, haftalar ve hatta aylar boyunca tespit edilmemelerine izin verir

- Çalışan şifresi yeniden kullanımı, herhangi bir ihlalin etkisini artırır, çünkü tek bir çalıntı kimlik bilgisi kişisel ve kurumsal ortamlarda birden fazla sistemin kilidini açabilir.

Verizon’un Veri İhlali Araştırma Raporu, çalınan kimlik bilgilerinin ihlallerin% 44.7’sinde yer aldığını buldu.

Active Directory’yi uyumlu şifre politikaları ile zahmetsizce güvence altına alıyor, 4+ milyar uzlaştırılmış şifreleri engelliyor, güvenliği artırıyor ve destek sorunlarını kesiyor!

Ücretsiz dene

Kimlik bilgileri tehlikeye atıldığında: bir yanıt senaryosu

Kuruluşunuz kimlik temelli bir saldırının hedefi ise, sonrasında ne kadar yıkıcı olabileceğini biliyorsunuz. Ama şimdiye kadar bilgisayar korsanlarının manzaralarından kaçan şanslı azınlıktan biriyseniz, işte böyle bir şey:

Telefonunuz çaldığında saat 2:37. Güvenlik ekibiniz, şirketinizin saatlerinde Doğu Avrupa’daki IP adreslerinden olağandışı giriş kalıpları tespit etti. Uzaktan giriş yaptığınız zaman, saldırgan birden fazla hassas müşteri dosyasına erişti ve ek sistemlerden ödün vererek ağınızdan yanal olarak taşındı.

Batan Duygu Hit: Kuruluşunuz gerçek zamanlı olarak kimlik temelli bir saldırı yaşıyor. Şimdi ne yapacaksınız?

Anında yanıt adımları

Kimlik bilgileri yanlış ellere düştüğünde ve bilgisayar korsanları sistemlerinizi ihlal ettiğinde, her dakika önemlidir-ancak iyi prova edilmiş bir olay müdahale planına sahip olmak, hasar ve kurtarma süresini en aza indirmenize izin verecektir.

Bir saldırıya yanıt verirken kuruluşların izlediği tipik adımlar:

- İlk tespit ve uyarı. İzleme araçlarınız anomaliyi algıladığı ve güvenlik ekibinizi uyardığı anda saat işaretlemeye başlar – hasarı sınırlamak için hızlı hareket etmelisiniz.

- Değerlendirme ve triyaj. Uyarının meşru olduğunu doğrulayın. Ardından, kuruluşunuz üzerindeki potansiyel etkiyi değerlendirerek hangi sistemlerin ve hesapların etkilendiğini belirleyin.

- İzolasyon ve muhafaza. Geri ihlal edilmiş cihazları ağdan ayırarak bilgisayar korsanlarının erişim noktalarını kesin. Geri ihlal edilen hesaplara erişimi iptal edin ve şebekeyi tehdidi içerecek şekilde segmentlere ayırın.

- Ayrıntılı araştırma. Günlükleri ve adli verileri analiz ederek saldırganın faaliyetlerini izleyin. Bilgisayar korsanlarının kimlik bilgilerini nasıl tehlikeye attığını belirleyin ve bilgisayar korsanlarının erişimi sırasında ne yaptığını değerlendirin.

- İletişim ve bildirim. Unutmayın, şeffaflık güven verirken, gizlilik şüphe yaratır. Bunu göz önünde bulundurarak, üst yönetim, hukuk ekipleri ve etkilenen kullanıcılar dahil olmak üzere ilgili tüm paydaşlara açık, olgusal güncellemeler verin.

- Eradikasyon ve iyileşme. Güvenlik sistemlerinizi yeniden inşa etmeye başlayarak onları daha güçlü hale getirin. Şifreleri sıfırlayın Tüm uzlaştırılmış hesaplar, yama kullanılmış güvenlik açıkları, temiz yedeklemelerden sistemleri geri yükleyin ve çok faktörlü kimlik doğrulama uygulayın.

- Sonrası sonrası inceleme. Gelecekteki bir saldırıya karşı en iyi savunma, mevcut bir ihlalden öğrenmektir. Bir ihlalden sonra, olay müdahale sürecinizi analiz edin, yanıt planınızı güncelleyin ve öğrenilen derslere göre ek güvenlik önlemleri uygulayın.

Gelecekteki saldırıları önlemek için Active Directory’nizi tarayın

Kimlik temelli saldırılara hızlı bir şekilde yanıt vermek önemli olsa da, bunları tamamen önlemek için daha da önemli (ve uygun maliyetli). Çok faktörlü kimlik doğrulama uygulayarak, güçlü şifre politikalarını uygulayarak, personelinizi düzenli olarak eğiterek, Active Directory’yi sık sık denetleyerek ve ağınızı düzgün bir şekilde bölümlere ayırarak kuruluşunuzun güvenlik açığını azaltacaktır.

Ancak, önceki ihlallerde kimlik bilgileri tehlikeye girmişse bu önlemler yeterli değildir. Bu nedenle, önleme stratejinizde uzlaşılmış şifreler için Active Directory’nizi taramayı dahil etmek önemlidir.

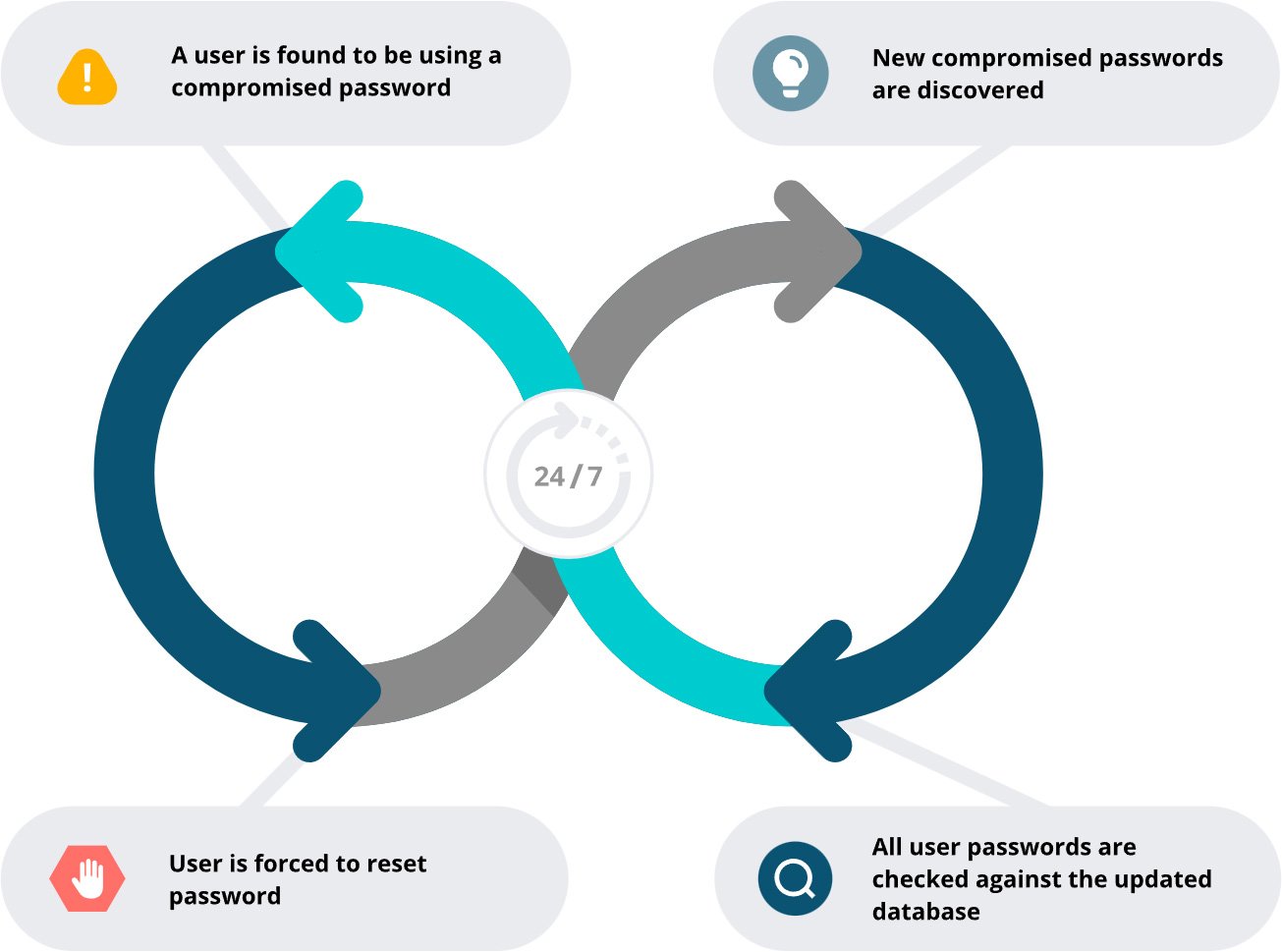

SpecOps Parola Politikası, Active Directory’nizi sürekli olarak dört milyardan fazla benzersiz uzlaştırılmış şifreden oluşan bir veritabanına karşı tarar. Çalışanları ihlal edilmiş şifrelerle tanımladığında, platform derhal yeni, güvenli kimlik bilgileri oluşturmalarını ister – saldırganlardan yararlanmadan önce büyük bir güvenlik açığını ortadan kaldırır.

Geleneksel güvenlik önlemlerini aktif kimlik bilgisi izleme ile birleştirerek, kuruluşunuz kendinizi kimlik temelli saldırılardan koruyabilir. Sistemlerinizi güvence altına almak için bir ihlalden sonra beklemeyin – saldırganlardan yararlanmadan önce şifre güvenlik açıklarını belirleyin ve düzeltin.

SPECOPS şifre politikasını ücretsiz deneyin.

Sponspored ve SpecOps Software tarafından yazılmıştır.