Chrome Web Mağazası’nda, kurumsal İK ve ERP platformları için üretkenlik ve güvenlik araçları gibi görünen kötü amaçlı Chrome uzantılarının, kimlik doğrulama bilgilerini çaldığı veya güvenlik olaylarına yanıt vermek için kullanılan yönetim sayfalarını engellediği keşfedildi.

Kampanya, Workday, NetSuite ve SAP SuccessFactors’ı hedefleyen ve toplu olarak 2.300’den fazla kez yüklenen beş Chrome uzantısının tespit edildiğini söyleyen siber güvenlik firması Socket tarafından keşfedildi.

Socket, “Kampanya üç farklı saldırı türünü kullanıyor: uzak sunuculara çerez sızması, güvenlik yönetimi sayfalarını engellemek için DOM manipülasyonu ve doğrudan oturumun ele geçirilmesi için çift yönlü çerez enjeksiyonu” diyor Socket.

“Uzantılar aynı kurumsal platformları hedefliyor ve aynı güvenlik aracı algılama listelerini, API uç nokta modellerini ve kod yapılarını paylaşıyor; bu da ayrı yayıncılar olarak görünmelerine rağmen koordineli bir operasyona işaret ediyor.”

Uzantılar farklı isimler altında yayınlandı ancak araştırmacılar aynı altyapıyı, kod kalıplarını ve hedeflemeyi paylaştıklarını söylüyor. Uzantılardan dördü databycloud1104 geliştirici adı altında yayınlandı, beşincisi ise Yazılım Erişimi adı altında farklı markalama kullandı.

Uzantılar yalnızca 2.300 kullanıcıyı etkilese de kurumsal kimlik bilgilerinin çalınması, büyük ölçekli fidye yazılımı ve veri hırsızlığı saldırılarını tetikleyebilir.

Kurumsal kullanıcılar için araçlar olarak pazarlanmaktadır

Socket, uzantıların kurumsal İK ve ERP platformlarının kullanıcılarına tanıtıldığını ve kendilerini üretkenliği artırmak, iş akışlarını kolaylaştırmak veya güvenlik kontrollerini geliştirmek için tasarlanmış araçlar olarak sunduğunu söylüyor.

Bazı uzantıların Workday, NetSuite ve diğer platformlar için “birinci sınıf araçlara” basitleştirilmiş erişim sunduğu iddia edildi.

En popüler uzantılardan biri olan Data By Cloud 2, 1.000 kez yüklendi ve birden fazla kurumsal hesabı yöneten kullanıcılara toplu yönetim araçları ve daha hızlı erişim sunan bir kontrol paneli olarak tanıtıldı.

Başka bir uzantı olan Tool Access 11, kendisini hassas yönetim özelliklerine erişimi kısıtlayacak güvenlik odaklı bir eklenti olarak konumlandırdı. Listede, uzantının, hesabın ele geçirilmesini önlemek için kullanıcı etkileşimlerini “özel araçlarla” sınırlayabileceği iddia edildi.

Gruptaki diğer uzantılar, araçlara ve hizmetlere “erişim” sağlama konusunda benzer bir dil kullandı ve kurumsal entegrasyonlarla tutarlı görünen izinler talep etti.

Ancak Socket, uzantıların hiçbirinin çerez çıkarma, kimlik bilgilerinin sızması veya güvenlik yönetimi sayfalarının engellenmesi gibi hususları açıklamadığını söylüyor. Uzantıların gizlilik politikalarında da kullanıcı verilerinin toplanacağından bahsedilmiyordu.

Socket’in uzantılara ilişkin analizi, bunların, kimlik doğrulama çerezlerinin sızması, yönetim sayfasının engellenmesi ve çerez enjeksiyonu yoluyla oturumun ele geçirilmesi gibi kötü niyetli davranışların bir karışımını kullandıklarını ortaya çıkardı.

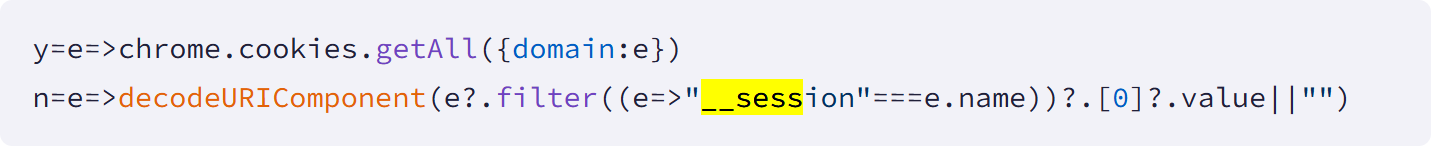

Birden fazla uzantı, Workday, NetSuite ve SuccessFactors için etkin oturum açma belirteçleri içeren, hedeflenen bir alan adı için “__session” adlı kimlik doğrulama çerezlerini sürekli olarak çıkardı.

Kaynak: Soket

Bu tokenler her 60 saniyede bir uzak komuta ve kontrol sunucularına sızdırılarak, kullanıcılar oturumu kapatıp tekrar açtığında bile saldırganların erişimi sürdürmesine olanak tanındı.

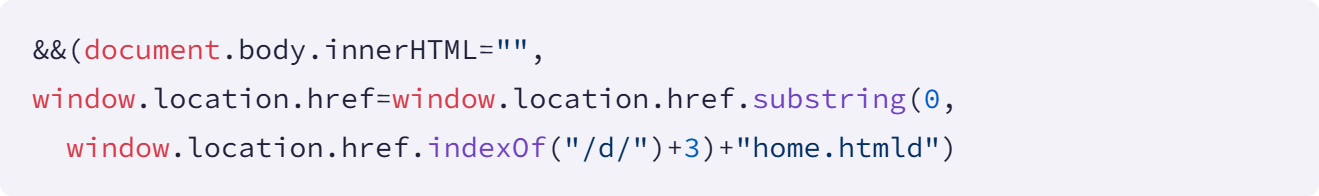

İki uzantı, Tool Access 11 ve Data By Cloud 2, Workday içindeki güvenlik ve olay müdahale sayfalarına erişimi engelledi. Uzantılar, sayfa başlığı algılamayı kullanarak sayfalardaki içeriği sildi veya yöneticileri yönetim sayfalarından yeniden yönlendirdi.

Socket, “Tool Access 11, kimlik doğrulama ilkeleri, güvenlik proxy yapılandırması, IP aralığı yönetimi ve oturum kontrolleri dahil olmak üzere 44 yönetim sayfasını hedefliyor” diye açıklıyor.

“Data By Cloud 2, şifre yönetimi, hesap devre dışı bırakma, 2FA cihaz kontrolleri ve güvenlik denetim günlükleri ekleyerek bunu 56 sayfaya genişletiyor.”

Bu sayfalara erişimin engellenmesi, meşru yöneticilerin tespit edilmesi durumunda güvenlik olaylarına müdahale etmesini engelleyebilir.

Kaynak: Soket

Son olarak Socket, Yazılım Erişimi uzantısının, çift yönlü çerez manipülasyonuna izin veren bir özelliği de dahil ederek en kötü niyetli davranışı uyguladığını söylüyor. Uzantı, oturum belirteçlerini çalmanın yanı sıra, saldırganın sunucusundan çalınan çerezleri de alıp bunları doğrudan tarayıcıya enjekte edebilir.

Araştırmacılar, saldırganların C2 aracılığıyla kimlik doğrulama çerezleri ayarlayarak kullanıcı adı, şifre veya çok faktörlü kimlik doğrulama kodu girmeden kimlik doğrulaması yapılmış oturumları ele geçirebileceğini söylüyor. Socket, bunun hedeflenen kurumsal platformlarda hesabın anında ele geçirilmesine olanak sağladığını söylüyor.

Socket, uzantıları Google’a bildirdiklerini ve bu makalenin yayınlandığı tarihte uzantıların kaldırılmış gibi göründüğünü söylüyor.

Bu uzantıları kullanan herkes, olaylara daha ayrıntılı müdahale için bunları güvenlik yöneticilerine bildirmeli ve hedeflenen platformlardaki şifrelerini değiştirmelidir.

Bütçe mevsimi! 300’den fazla CISO ve güvenlik lideri, önümüzdeki yıl için nasıl planlama, harcama ve önceliklendirme yaptıklarını paylaştı. Bu rapor onların içgörülerini derleyerek okuyucuların stratejileri karşılaştırmasına, ortaya çıkan trendleri belirlemesine ve 2026’ya girerken önceliklerini karşılaştırmasına olanak tanıyor.

Üst düzey liderlerin yatırımı nasıl ölçülebilir etkiye dönüştürdüğünü öğrenin.