Bir geliştiriciye karşı başarılı bir kimlik avı saldırısı, bugüne kadar en büyük tedarik zinciri uzlaşmasından biriyle sonuçlandı ve haftalık 2,7 milyar indirme ile JavaScript paketlerine kötü amaçlı kod ekledi.

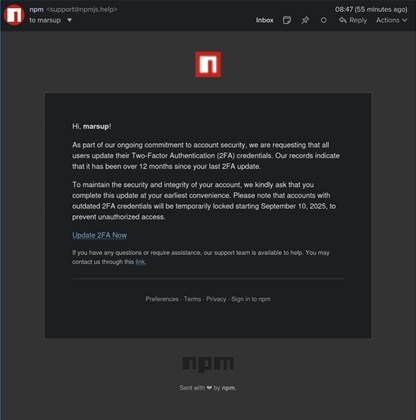

Örnek NPMJS.Help Kimlik Avı Mesajı

Marsup

Geliştiriciler GitHub’da “[email protected]” den çok meşru görünümlü kimlik avı e-postaları aldıklarını bildirdi.

NPM kısaltması, 2 milyondan fazla öğe içeren yeniden kullanılabilir kodu olan büyük bir veritabanı görevi gören bir kayıt defteri olan Düğüm Paket Yöneticisi anlamına gelir.

Mevcut olayda, saldırgan kontrollü alan NPMJS.HELP sadece üç gün önce kaydedildi ve maalesef bir geliştirici Josh “Qix” Junon, kimlik avı mesajı için düştü ve hesabının kontrolünü kaybetti.

Junon’a yapılan başarılı kimlik avı saldırısı, haftada yaklaşık 2,7 milyar indirme ile en az 18 çok popüler NPM paketinin tehlikeye atılmasına neden oldu.

Güvenlik satıcısı Aikido, kötü amaçlı kodu analiz etti ve “tarayıcıdaki kripto ve Web3 etkinliğini sessizce engelleyen, cüzdan etkileşimlerini manipüle eden ve ödeme hedeflerini yeniden yazacak şekilde, kullanıcıya herhangi bir belirgin işaret olmadan herhangi bir belirgin işaret olmadan yeniden yazılan bir web sitesinin istemcisinde yürütüleceğini” söyledi.

Uzlaşma keşfedildikten sonra, paket temizliği şu anda gerçekleşiyor, ancak diğer geliştiricilerin şu anda bilinmeyen tehdit oyuncusu tarafından da hedeflendiği anlaşılıyor.

Büyük ölçekli uzlaşma, Ağustos ayının sonunda popüler NX paketine ve eklentilerine bir başka başarılı saldırı izliyor.

S1nguguity olarak adlandırılan bu saldırıya, yürütülebilir kodun bir çekme isteği başlığına enjekte edilmesine izin veren savunmasız bir iş akışından kaynaklandı.

NPM güvenlik satıcısı soket, yapay zeka komut satırı araçlarının saldırıdaki yerel dosya sistemi taramaları için istismar edildiğini söyledi.

Binlerce kurumsal sır, GitHub’da, S1NGularity deposunda 1700’den fazla kullanıcıdan sızdırıldı ve yayınlandı.