‘Lucid’ adlı hizmet olarak kimlik avı (PHAAS) platformu, iMessage (iOS) ve RCS (Android) ‘de gönderilen iyi hazırlanmış mesajları kullanarak 88 ülkede 169 varlığı hedefliyor.

2023’ten bu yana ‘Xinxin Grubu’ olarak bilinen Çin siber suçluları tarafından işletilen Lucid, 1000’den fazla kimlik avı alanına, özel otomatik olarak oluşturulmuş kimlik avı sahalarına ve dereceli spamlama araçlarına erişim sağlayan abonelik tabanlı bir model aracılığıyla diğer tehdit aktörlerine satılmaktadır.

Prodaft araştırmacıları, Xinxin’in operasyonları için Darcula V3 platformunu da kullandığını, bu da iki Phaas platformu arasında potansiyel bir bağlantıyı gösterdiğini belirtiyor.

Lucid’e abonelikler özel bir Telegram kanalı (2.000 üye) aracılığıyla satılır ve müşterilere haftalık olarak lisanslar aracılığıyla erişim verilir.

Büyük kimlik avı operasyonu

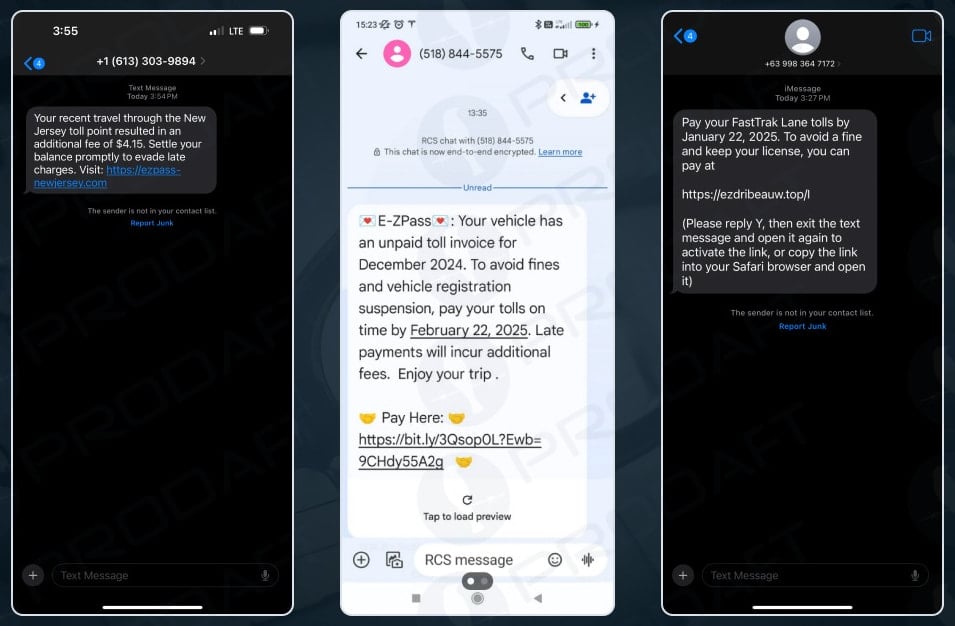

Tehdit grubu, zengin iletişim hizmetleri (RC’ler) veya Apple IMessage aracılığıyla günlük 100.000 smaching mesajı gönderdiğini iddia ediyor, bu da uçtan uca şifrelenmiş ve spam filtrelerinden kaçmalarına izin veriyor.

“Platform otomatik bir saldırı dağıtım mekanizması kullanıyor ve öncelikle SMS tabanlı lurs yoluyla dağıtılan özelleştirilebilir kimlik avı web siteleri dağıtıyor.”

“Etkililiği artırmak için Lucid, Apple IMessage ve Android’in RCS teknolojisini kullanıyor, geleneksel SMS spam filtrelerini atlıyor ve teslimat ve başarı oranlarını önemli ölçüde artırıyor.”

Kaçınma dışında, bu mesajların kullanımı da işlemi uygun maliyetli hale getirir, çünkü karşılaştırılabilir hacimlere SMS göndermenin önemli maliyetleri olabilir.

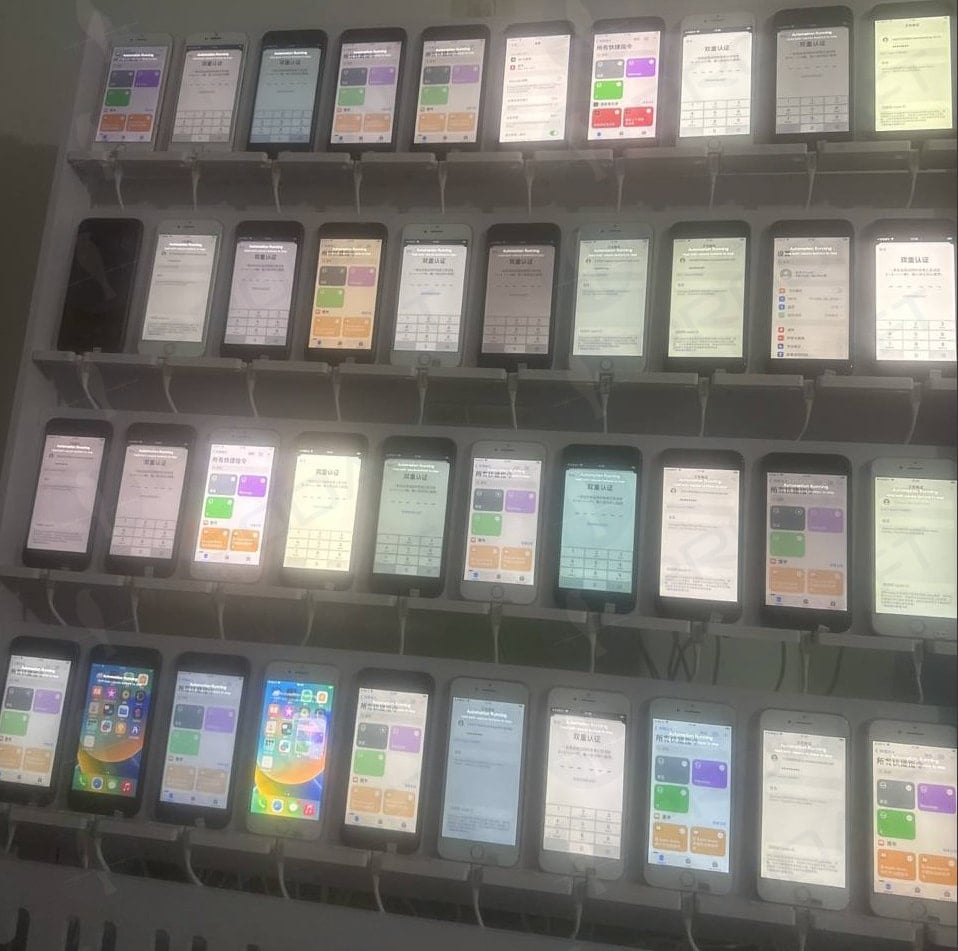

Lucid operatörleri metin mesajları göndermek için büyük ölçekli iOS ve Android cihaz çiftlikleri kullanır. IMessage için Lucid geçici Apple ID’leri kullanır. RC’ler için, tehdit aktörleri gönderen doğrulamasında taşıyıcıya özgü uygulama kusurlarından yararlanır.

Kaynak: Prodaft

Prodaft tarafından paylaşılan bir videoda, taşınan otomobillerden kimlik avı kampanyaları yürüten, operasyonel güvenliği artıracak ve kolluk kuvvetleri ve mobil taşıyıcıların konumlarını tespit etmesini engelleyecek tehdit aktörlerini görebilirsiniz.

Mobil kimlik avı mesajları genellikle nakliye, vergi uyarıları veya kaçırılan ücret ödemeleri, özel logolar/markalaşma, hedef demografik ile eşleşecek uygun dil ve coğrafi konum kurban filtreleme ile taklit eder.

Kimlik avı bağlantılarına tıklayan kurbanlar, devlet hükümetinin ücretini ve USPS, DHL, Royal Mail, FedEx, Revolut, Amazon, American Express, HSBC, E-ZPass, Sunpass, Londra için ulaşım ve daha fazlası gibi özel kuruluşları veya özel kuruluşları taklit eden sahte açılış sayfalarına yönlendirilir.

Kaynak: Prodaft

Kimlik avı sayfaları, tam adlar, e -posta adresleri, fiziksel adresler ve kredi kartı ayrıntıları dahil olmak üzere kişisel ve finansal bilgileri çalmak için tasarlanmıştır.

Platform, aktörlerin çalınan kartları test edebilmesi için yerleşik bir kredi kartı doğrulayıcısı içerir. Geçerli kartlar ya diğer siber suçlulara satılır veya doğrudan sahtekarlık için kullanılır.

Lucid gibi platformlar, siber suç operasyonlarına giriş engelini düşürür ve saldırganlar için başarı şansını artıran kimlik avı denemelerine belirli bir kalite seviyesi verir.

Bu kapsamlı ve esnek bir altyapı ile birleştirildiğinde, tehdit aktörleri kitlesel ölçekli ve son derece organize kimlik avı kampanyaları yapmak için onu kullanabilirler.

Cihazınıza gömülü bir bağlantıyı izlemenizi veya mesaja yanıt vermenizi isteyen bir mesaj alırken, onu yok saymanız yeterlidir. Bunun yerine, gerçek hizmete doğrudan giriş yapın ve bekleyen uyarılar veya faturaları kontrol edin.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.