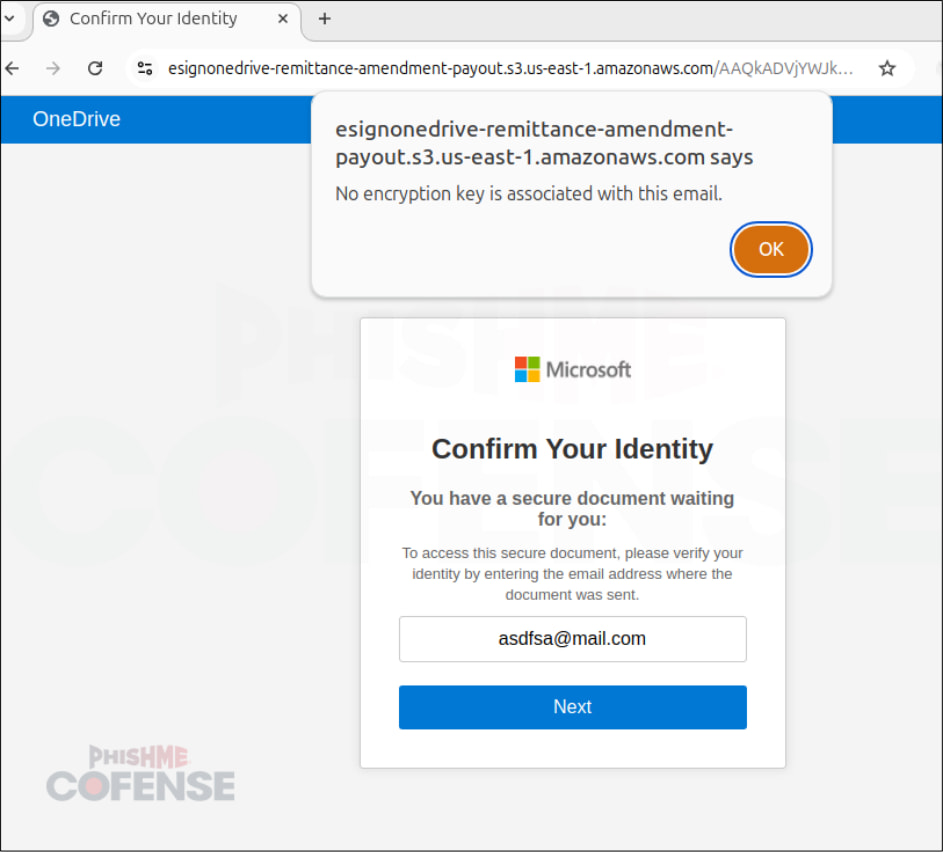

Kimlik avı aktörleri, yalnızca bir kullanıcı tehdit aktörlerinin özellikle hedeflediği bir e-posta adresine girdiğinde sahte giriş formlarını gösteren ‘hassas valiye kimlik avı’ adı verilen yeni bir kaçırma taktiği kullanıyor.

Geleneksel kütle hedefleme kimlik avından farklı olarak, bu yeni yöntem, kimlik avı içeriğinin yalnızca önceden doğrulanmış, yüksek değerli hedeflere gösterilmesini sağlamak için gerçek zamanlı e-posta doğrulaması kullanır.

Aşırı gelişmiş veya özellikle sofistike olmasa da, yeni taktik, kimlik avı sürecinden gelen tüm valid olmayan hedefleri hariç tutar ve böylece operasyona görünürlüklerini engeller.

Bu yeni taktiğin benimsenmesindeki artışı belgeleyen e -posta güvenlik firması Cofense, onlar için önemli bir pratik sorun yarattığını belirtti.

Kimlik avı sitelerini araştırırken, araştırmacıların kimlik bilgisi hırsızlığı kampanyasını haritalamak için sahte e -posta adreslerine veya kontrolleri altındaki adreslere girmeleri yaygındır.

Bununla birlikte, bu yeni teknikle, araştırmacılar tarafından girilen geçersiz veya test e -posta adresleri artık bir hata görüntüler veya bunları iyi huylu sitelere yönlendirir. Bu, araştırmada kullanılan otomatik güvenlik tarayıcılarını ve kum havuzlarını etkiler, algılama oranlarını azaltır ve kimlik avı operasyonlarının ömrünü uzatır.

“Siber güvenlik ekipleri geleneksel olarak saldırgan davranışını ve altyapısını gözlemlemek için sahte kimlik bilgileri göndererek kontrollü kimlik avı analizine güvenmektedir.”

“PrecisionValited kimlik avı ile, kimlik avı içeriği teslim edilmeden önce tanınmayan herhangi bir e -posta reddedildiğinden, bu taktikler etkisiz hale gelir.”

Kaynak: Kofense

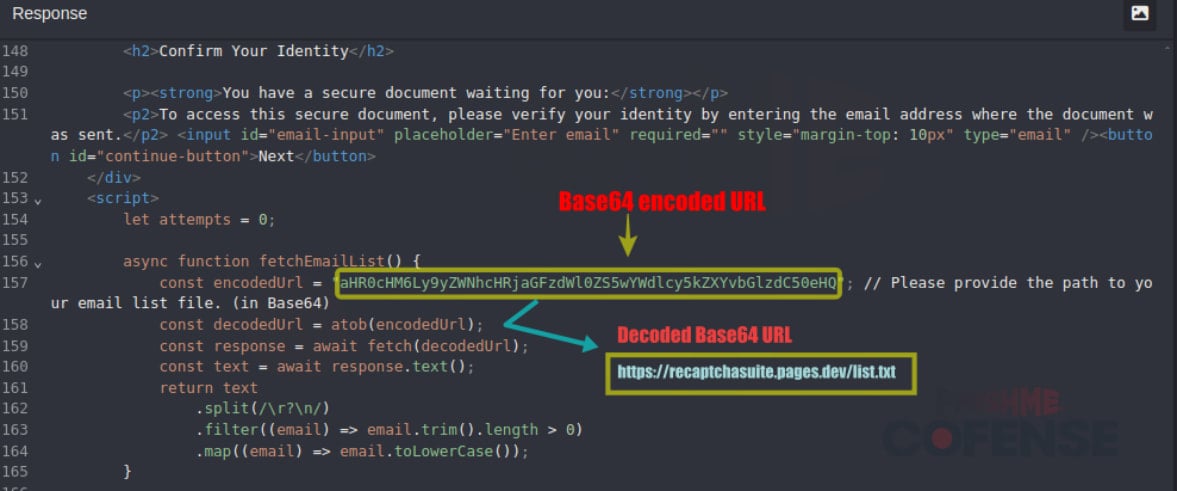

Cofense’e göre, tehdit aktörleri gerçek zamanlı e-posta doğrulaması elde etmek için iki ana teknik kullanıyor.

Birincisi, kimlik avı kitine entegre edilmiş üçüncü taraf e-posta doğrulama hizmetlerini kötüye kullanmayı içerir ve bu da kurbanın adresinin geçerliliğini API çağrıları yoluyla gerçek zamanlı olarak kontrol eder.

İkinci yöntem, önceden hasat edilen listede olup olmadığını doğrulamak için saldırganın sunucusunu kimlik avı sayfasında yazan e-posta adresi kurbanları ile ping atan özel JavaScript’i dağıtmaktır.

Kaynak: Kofense

Eğer eşleşme yoksa, kurban Wikipedia gibi zararsız bir siteye yönlendirilir.

Cofense, kimlik avı girişimini kendilerine bildiren kişinin e -posta adresini girerek bunu atlamanın, müşterilerinin getirdiği kullanım kısıtlamaları nedeniyle genellikle imkansız olduğunu açıklıyor.

Gerçek hedefin adresini kullanmalarına izin verilse bile, analistler bazı kampanyaların bir adım daha ileri gittiğini, kimlik avı sayfasında geçerli bir e -posta girdikten sonra bir doğrulama kodu veya kurbanın gelen kutusuna bağlantı gönderdiğini yorumladılar.

Kimlik avı sürecine devam etmek için, mağdurların, güvenlik analistlerinin erişiminin ötesinde gelen kutularına aldıkları kodu girmeleri gerekiyor.

Bunun sonuçları, e -posta güvenlik araçları için ciddidir, özellikle geleneksel algılama yöntemlerine dayananlar, kimlik avı girişimlerinin hedeflerini uyarma olasılıkları daha yüksek olduğu için ciddidir.

Kimlik avı kampanyaları dinamik girdi validasyonunu benimsediğinden, savunucular tehdit aktörlerinin önünde kalmak için davranışsal parmak izini ve gerçek zamanlı tehdit istihbarat korelasyonunu vurgulayan yeni algılama stratejileri benimsemelidir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.