Yeni bir kimlik avı kampanyası, eğitim kurumları ve satıcılar tarafından hibeleri ve federal eğitim finansmanını yönetmek için kullanılan bir site olan ABD Eğitim Bakanlığı G5 Portal kullanıcılarını hedefliyor. Bforea’daki tehdit araştırmacıları, resmi G5.gov oturum açma sayfasını taklit ederek kullanıcı kimlik bilgilerini çalmak için tasarlanmış bir benzeri alan adları kümesini ortaya çıkardı.

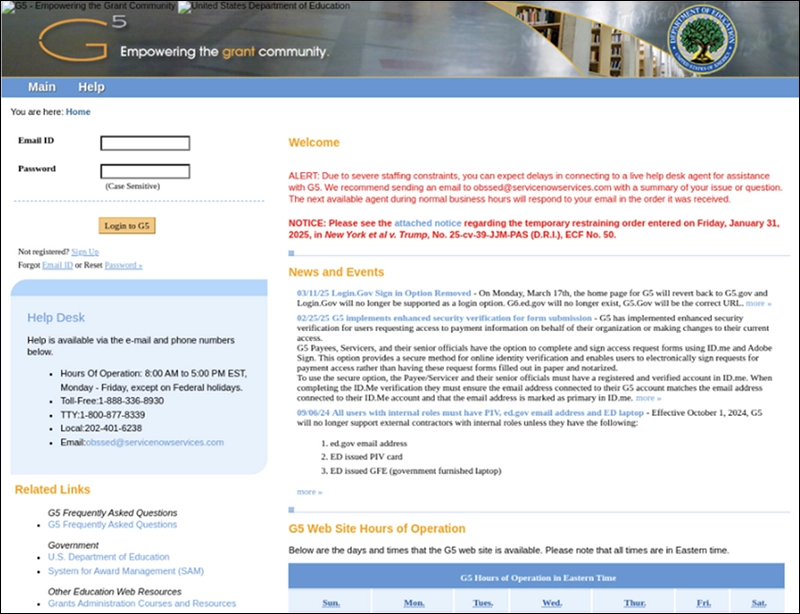

G5 portalının klonlanmış versiyonu (Kaynak: Bforei)

Saldırı, G5Parameters.com ve G4Parameters.com gibi aldatıcı alanlar, diğerlerinin yanı sıra, gerçek G5 portalının görsel düzenini ve yapısını kopyalayan kullanıyor. Bu sahte siteler, gerçek eğitim departmanı web sitesinden meşru görünen ve hatta yardım masası bilgilerini çoğaltan giriş formlarını içerir. JavaScript, kimlik bilgilerini yaymak ve daha fazla kandırmak için büyük / küçük harfe duyarlı alanlar ve yükleme döngüleri gibi giriş davranışını simüle etmek için kullanılır.

Gizleme ve kimlik bilgisi hırsızlığı

Perde arkasında, algılamayı önlemek için altyapı kurulur. Alan adları, zayıf kötüye kullanım işleme ile bilinen bir kayıt memuru olan Hello Internet Corp aracılığıyla kaydedilir ve barındırma ayrıntılarını maskelemek için Cloudflare kullanırlar.

Kimlik avı sayfaları, otomatik tarayıcıları karıştırmak için tarayıcı tabanlı gizleme teknikleri ve DOM manipülasyonu kullanır. Bir kullanıcı bilgilerini girdikten sonra, site bunları daha fazla veri toplamak veya MFA’yı atlamak için kullanılabilecek bir doğrulama sayfasına yönlendirir.

Daha yüksek riskli daha küçük kurumlar

Bforeai’deki Tehdit İstihbarat ve Azaltma Lideri Abu Qureshi, “Eğitim Bakanlığı’nın G5 portalını hedefleyen kimlik avı kampanyaları izole edilmedi” dedi. “Saldırganların eğitim kurumlarının federal sistemlerde bulunduğu güveni giderek daha fazla kullandıkları bir eğilim fark ettik.”

Bforei tüm alanları işaretledi ve bir yayından kaldırma işlemi başlattı. Ayrıca, istihbarat ortaklarıyla yeniden kullanılan varlıklar ve JavaScript imzaları gibi tehdit göstergelerini paylaştı. ABD Eğitim Bakanlığı Genel Müfettişlik Ofisi saldırıdan haberdar edildi.

Bu kampanyayı özellikle riskli kılan şey zamanlamasıdır. Trump yönetiminden, Eğitim Bakanlığı’nda yaklaşık 1.400 işten çıkarılma duyurusunu takip ediyor. Saldırganlar, kimlik avı e -postalarını daha inandırıcı hale getirmek için bu değişiklikler etrafında karışıklık veya endişe sömürmeye çalışabilirler.

Araları açılmak

Potansiyel serpinti ciddi. Saldırganlar G5 kimlik bilgilerine erişirse, ödeme talimatlarını değiştirebilir, alıcıları sahtekarlık yapmak için taklit edebilir veya hibeler ve ödüller hakkında hassas verilere erişebilirler. Bu tür erişim aynı zamanda daha geniş sosyal mühendislik saldırılarının kapısını açar ve federal eğitim finansmanı sürecini zincir risklerine maruz bırakabilir.

Qureshi, daha küçük kurumların özellikle savunmasız olabileceği konusunda uyardı. “Özel siber güvenlik personeli veya eğitim programlarından yoksun olabilecek daha küçük eğitim kurumları için pratik bir adım, gelecekteki istismar göstergeleri için markanızı internette hedefleyen altyapıyı önleyici olarak değerlendirmektir” dedi.

Ayrıca temel bir davranış değişikliği önermektedir: “Personel ve öğrencilere, özellikle devlet portalları için, e -posta veya arama bağlantılarına tıklamak yerine, her zaman kritik web sitesi URL’lerini manuel olarak yazmaları için talimat verin. Bu küçük bir davranış değişikliği, ancak birçok kimlik avı zincirini bozan bir değişiklik.”

Erken algılama önemlidir

Keşif sırasında, alanların hiçbiri kamu blok listelerinde listelenmemiştir, Bforeai’nin tehditleri yakalamanın değerini gösterdiğini söyler. Şirket, kampanyanın altyapısının yeniden kullanılmasını izlemeye devam ediyor ve G5 sistemi kullanıcılarını resmi siteye yer işareti koymaya ve şüpheli etkinlikleri bildirmeye çağırıyor.