Siber güvenlik haberlerinde yakın zamanda yaşanan bir gelişmede araştırmacılar, antivirüs çözümlerinin çoğunu geride bırakmayı başaran yeni kimlik avı HTML dosyalarını ortaya çıkardı.

Bu yenilikçi HTML yükünün zorlu bir rakip olduğu kanıtlandı, popüler antivirüs programlarından tespit edilmekten kurtuldu ve en önemli tehditlerden biri olarak yerini sağlamlaştırdı.

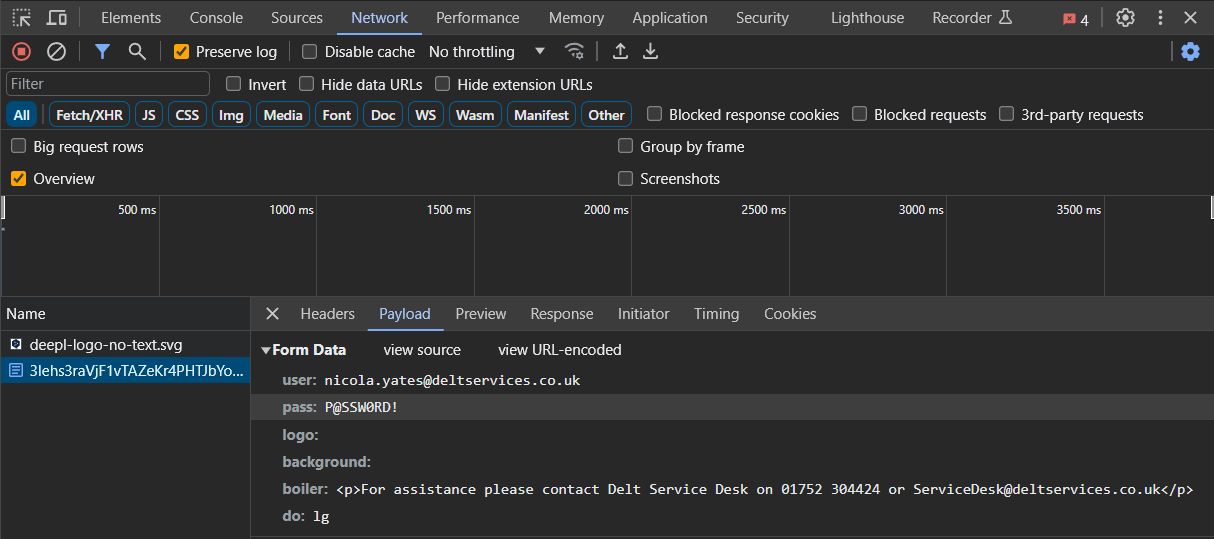

DOCGuard’ın bulgularına göre, https://vfaz006cowflq5984wmx.2icgw.ru/g9X2j47# kaynağını taşıyan HTML dosyası[email protected]diğerlerinin yanı sıra, meşhur kimlik avı yükünü taşıyarak internete yayılıyor.

Bu kimlik avı HTML dosyaları şu şekilde çalışır:

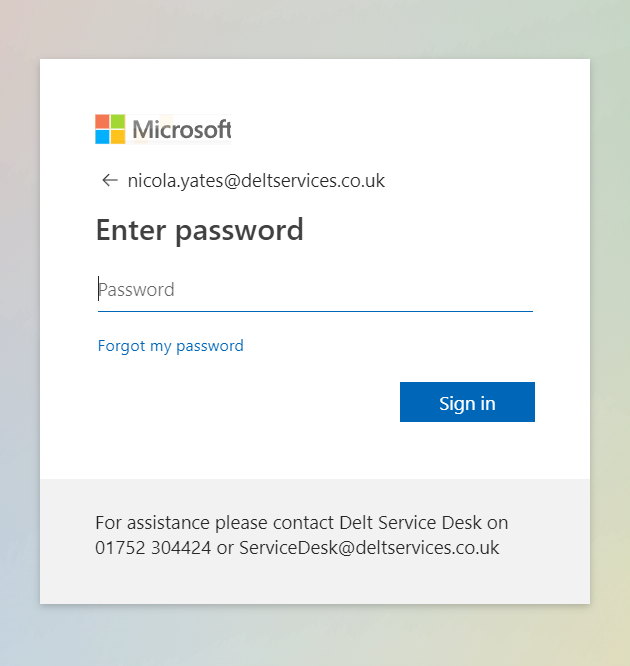

Kimlik avı HTML dosyaları, kullanıcıları oturum açma kimlik bilgileri, kişisel bilgiler veya finansal ayrıntılar gibi hassas bilgileri ifşa etmeleri için kandırmak üzere tasarlanmış kötü amaçlı web sayfalarıdır.

Bu dosyalar genellikle siber suçlular tarafından meşru web sitelerinin veya hizmetlerin kimliğine bürünmek amacıyla oluşturulur.

Bilgisayar korsanları yüklerini gizlemek için yeni yollar uygulamaya başladığından beri, HTML dosyaları kimlik avı kampanyaları düzenleyen kötü niyetli aktörlerin tercih ettiği seçenek olmaya devam ediyor.

Web tarayıcılarında kesintisiz dijital görüntüleme için tasarlanan bu dosyalar, zararlı sitelere yönlendirme, dosya indirme ve hatta tarayıcıda kimlik avı formlarının yerel olarak görüntülenmesi dahil bir dizi aldatıcı taktiğe olanak tanır.

DOCGuard araştırmasına göre, bu kimlik avı HTML dosyalarının temel özellikleri şunlardır.

- Dosya Adı: ATT00001_2.htm

- Karar: Şüpheli

- Dosya Türü: HTML Dosyası – Şüpheli

- Dosya Sürümü: 0

- SHA256: 7331fdcb1541a5d41168e8141ed5ea799605edf635d3e37c5d11182ac54ff59b

- MD5: 1641e6536804d010fd0887525f8518c4

- Dosya Boyutu: 216,0 bayt

- Tarih: 28 Eylül 13:55:18

- IoC: Evet

- Gönye: Hayır

- Görseller: Hayır

- Kodlar: Hayır

- Genel: Evet

Kimlik avı saldırılarında HTML’nin kalıcılığı

Özellikle, HTML ekleri genellikle e-posta güvenlik sistemleri tarafından tespit edilmekten kaçınır ve bu da onları alıcıların gelen kutularına sızmak için tercih edilen bir yöntem haline getirir.

Kaspersky’nin istatistiksel verileri, kötü amaçlı e-postalarda HTML eklerinin sürekli yaygınlığını vurguluyor. Güvenlik şirketi, 2022’nin ilk dört ayında müşterilerini hedef alan bu türden şaşırtıcı 2 milyon e-posta tespit etti. Sayılar Mart 2022’de 851.000 tespitle zirveye ulaştı ve ardından Nisan ayında hafif bir düşüşle 387.000’e geriledi.

HTML’nin tespitten kaçınmadaki etkinliği, tehdit aktörlerinin kullandığı taktiklerin birleşiminden kaynaklanmaktadır. Bunlar, kötü niyetli aktörlerin, kimlik avı formları veya yönlendirmeler oluşturmak gibi eylemleri gerçekleştirmek için HTML ekleri içinde sıklıkla JavaScript kullandığı JavaScript uygulamasını içerir. HTML kaçakçılığı olarak bilinen bu uygulama son yıllarda popülerlik kazanmıştır.

Kimlik avı HTML dosyaları kuruluşlar için neden sıkıntı yaratıyor?

Bu dosyalar, tespit edilmekten kaçınmak için çeşitli taktikler uygulayarak tehdit aktörlerinin kötü amaçlı kampanyalarını başarılı bir şekilde yürütmesine olanak tanır. Bu yöntemler genellikle insan psikolojisinden ve teknik zayıflıklardan yararlanır.

Kimlik avı saldırılarında sosyal mühendislik teknikleri çok önemli bir rol oynamaktadır. Hassas bir şekilde hazırlanmış kimlik avı e-postaları veya mesajları, alıcıları duygusal veya psikolojik olarak yönlendirir. Aciliyet, merak veya korku hissi yaratarak kullanıcıları içeriği incelemeden aceleci davranmaya zorlarlar.

URL Manipülasyonu başka bir kaçırma taktiğidir. Saldırganlar, kimlik avı sayfasının gerçek hedefini gizlemek için URL kısaltıcıları veya alternatif karakter kümelerini kullanır. Bu akıllıca gizleme, kullanıcıların bağlantının meşruluğunu anlamasını daha da zorlaştırıyor.

Dinamik içerik oluşturma, kimlik avı sayfalarının dinamik olarak içerik oluşturduğu bir tekniktir. Bu, içeriğin ilk HTML dosyasında mevcut olmadığı anlamına gelir; bu da otomatik sistemlerin kötü amaçlı yükü algılamasını zorlaştırır. Bu dinamik yaklaşım, kaçınma taktiklerine ekstra bir karmaşıklık katmanı ekler.

Son olarak, Tehdit aktörleri tarayıcılardaki veya güvenlik yazılımlarındaki Sıfır Gün güvenlik açıklarından yararlanabilir. Keşfedilmemiş bu güvenlik açıkları, saldırganlara bir yama yayınlanmadan önce bir fırsat penceresi sağlayarak, kimlik avı kampanyalarını bir süre boyunca fark edilmeden yürütmelerine olanak tanır.

Medya Yasal Uyarısı: Bu rapor, çeşitli yollarla elde edilen iç ve dış araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve bu bilgilere güvenme konusunda tüm sorumluluk kullanıcılara aittir. Cyber Express bu bilgilerin kullanılmasının doğruluğu veya sonuçları konusunda hiçbir sorumluluk kabul etmez.