Güvenlik araştırmacıları, Kimsuky grubuna atfedilen ve Kuzey Kore tarafından desteklendiğine inanılan karmaşık bir uzaktan erişim Truva atı olan KimJongRAT’ın, Windows kullanıcılarını hedef alan silahlı .hta dosyaları aracılığıyla aktif olarak dağıtıldığını doğruladı.

Bu keşif, güvenliği ihlal edilmiş makinelerden hassas kimlik bilgilerini ve sistem bilgilerini toplamak için tasarlanmış, dikkatle düzenlenmiş bir saldırı zincirini ortaya çıkarıyor.

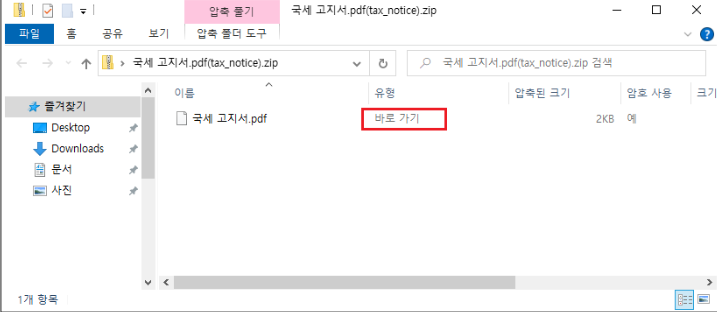

Kötü amaçlı yük, National Tax Notice.pdf adlı yanıltıcı dosya adı altında, Tax_notice.zip adında sıkıştırılmış bir arşiv olarak dağıtılıyor ve ilk teslimat, kimlik avı e-postaları aracılığıyla gerçekleşiyor.

Bu sosyal mühendislik taktiği, özellikle bu tür iletişimlerin beklendiği bölgelerdeki bireyleri hedef alarak kullanıcı etkileşimi olasılığını artırmak için resmi devlet vergi bildirimlerine duyulan güveni güçlendiriyor.

Bir kullanıcı arşivi çıkardığında, yasal bir Tax Notice.pdf belgesi olarak gizlenmiş bir Mürekkep dosyasıyla karşılaşır.

Bu gizleme tekniği, kullanıcıları kötü amaçlı yükü yürütmeleri için kandırmaya çalışır. Mürekkep dosyası yürütüldüğünde, ek bir veri indirmek için Microsoft’un HTML Uygulaması ana bilgisayar yardımcı programı olan mshta’yı kullanarak Base64 kodlu bir URL değerinin kodunu çözer.

Sosyal Mühendislik Yoluyla Kimlik Bilgisi Hırsızlığı

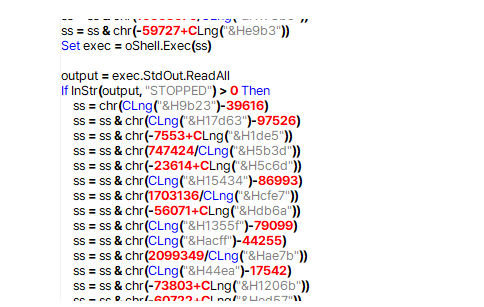

Güvenliği ihlal edilen sistem daha sonra Tax.hta dosyasına yönlendirilir ve bu dosyayı çalıştırarak enfeksiyon zincirini ilerletir.

Vergi hta yükleyicisi VBScript’te uygulanır ve saldırı için birincil yürütme mekanizması olarak hizmet eder. Etkinleştirme sonrasında, Google Drive URL’lerini kullanarak güvenlik korumalarını atlamaya çalışırken sahte belgelerin yanı sıra kötü amaçlı dosyalar da indirir.

Bu çok aşamalı yaklaşım, saldırganların doğrudan sunucu bağlantılarını şüpheli olarak işaretleyebilecek geleneksel güvenlik çözümlerinin tespitinden kaçmasına olanak tanır.

Bu saldırının kritik bir özelliği, uyarlanabilir yük dağıtım mekanizmasıdır. Kötü amaçlı yazılım, etkilenen sistemdeki Windows Defender’ın durumunu kontrol eder ve güvenlik yazılımının çalışıp çalışmadığına veya devre dışı olmasına bağlı olarak farklı yükler bırakır.

Windows Defender devre dışı bırakılırsa v3.log dosyası indirilir ve sonuçta bir n64.log dosyası indirilir ve yürütülür.

Bu dosya, sistem bilgileri, tarayıcı depolama verileri, şifreleme anahtarları, kripto para birimi cüzdan bilgileri, Telegram hesapları, Discord kimlik bilgileri ve tarayıcı şifreleme anahtarları dahil olmak üzere güvenliği ihlal edilmiş çeşitli verileri toplar.

Bunun tersine, Windows Defender etkinleştirilmişse bunun yerine PC.log dosyası indirilir.

Bu değişken, benzer veri toplama işlemlerini gerçekleştirir, ancak sürekli kimlik bilgisi toplama ve kullanıcı bilgileri aktarımını sağlamak için kayıt defteri değişiklikleri yoluyla ek kalıcılık mekanizmalarına sahiptir.

Kullanıcılar Tehdidi Nasıl Tespit Edebilir ve Önleyebilir?

Kötü amaçlı yazılım, yerel pazara özel güçlü hedefleme özellikleri sergiliyor ve bu da bölgesel tehdit aktörleri için hassas bir şekilde oluşturulduğunu gösteriyor.

Kuruluşların güncel Windows ve Windows Defender kurulumlarını sürdürmeleri, Dosya Gezgini’nde dosya uzantısı görüntüleme işlevlerini etkinleştirmeleri ve özellikle e-posta iletişimleri aracılığıyla alınan dosyalar ve uzantıları işlerken dikkatli olmaları önerilir.

Yerelleştirilmiş vergi bildirimi şablonlarının ve Kore dilindeki arayüz öğelerinin kullanılması, bu kampanyanın açıkça belirli bir coğrafi hedef kitle için tasarlandığını ve bunun fırsatçı kötü amaçlı yazılım dağıtımından ziyade oldukça hedefli bir operasyon olduğunu gösteriyor.

Son dönemdeki faaliyetler HTA tabanlı saldırıların etkili bir yöntem olarak devam ettiğini doğruluyor. Dosya uzantısı, Windows Güvenli Önyükleme uyarılarını atlayarak ve genellikle dosyaları çalıştırmadan önce gösterilen dosya uzantısı istemlerinin yürütülmesini önleyerek mshta kullanarak internetten doğrudan yürütmeye olanak tanır.

Bu teknik, küresel çapta tehdit aktörlerinin sıklıkla kullandığı en etkili saldırı yöntemlerinden biri olmaya devam ediyor.

Microsoft, bu tür tehditlere karşı koymak için güvenlik uygulamalarını güçlendirmeye devam ediyor.

Güvenlik uzmanları, bu kampanyayla ilişkili kötü amaçlı dosyaların şu anda güvenlik platformlarında Trojan.Agent.LlhK.Gen, Trojan.Downloader.VBS.Agent ve ilgili varyantlar olarak algılandığı ve savunucuların kurumsal ortamlarda bu tehditleri tespit edip engelleyebileceği konusunda uyarıyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.