Siber güvenlik profesyonellerinin dünya çapında yazılım ve donanımdaki güvenlik açıklarını tanımlamaya, azaltmak ve düzeltmek için güvendiği kritik bir kaynak, yıkılma tehlikesi altındadır. Federal olarak finanse edilen, kar amacı gütmeyen araştırma ve geliştirme organizasyonu Mirasçı Bugün, Ortak güvenlik açıkları ve maruziyetler (CVE) Her yıl Geleneksel Güvenlik Bakanlığı tarafından geleneksel olarak finanse edilen program 16 Nisan’da sona eriyor.

CVVE programının finansmanının 16 Nisan 2025’te sona ereceğini söyledi.

Yazılımdaki on binlerce güvenlik kusuru her yıl bulunur ve rapor edilir ve bu güvenlik açıklarına sonunda kendi benzersiz CVE izleme numaralarına atanır (örn. CVE-2024-43573, Microsoft Windows Redmond’un geçen yıl yamalı hata).

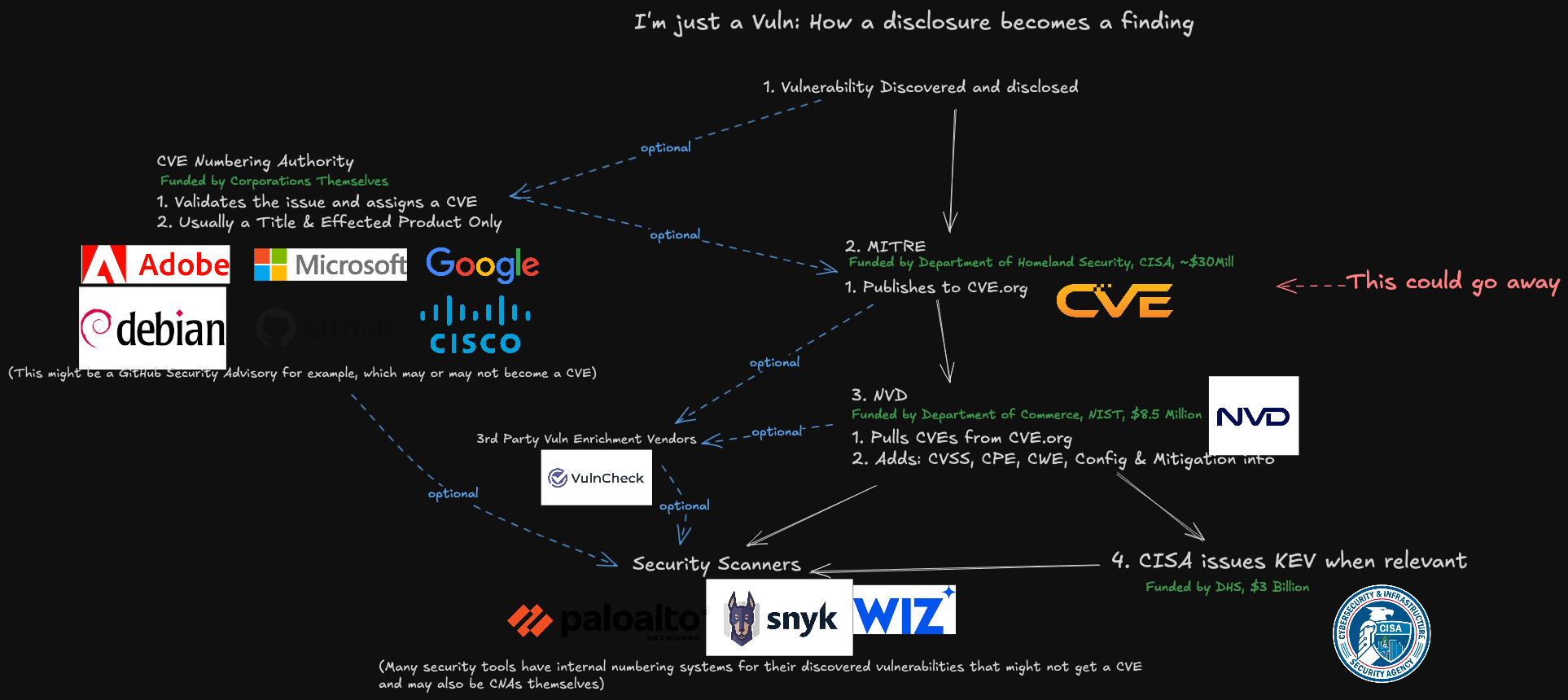

Yüzlerce kuruluş var – CVE numaralandırma yetkilileri (CNA’lar) – Bu CVE numaralarını yeni bildirilen kusurlara vermeye yetkili olan. Bu CNA’ların birçoğu ülkeye ve devlete özgü veya bireysel yazılım satıcılarına veya güvenlik açığı açıklama platformlarına (diğer adıyla böcek ödül programları) bağlıdır.

Basitçe söylemek gerekirse, MITER, yazılım güvenlik açıkları hakkında bilgiyi merkezileştirmek ve standartlaştırmak için kritik, yaygın olarak kullanılan bir kaynaktır. Bu, sağladığı bilgilerin boru hattının, kuruluşların güvenlik deliklerini tanımlamasına ve yama yapmasına yardımcı olan bir dizi siber güvenlik aracı ve hizmetine takıldığı anlamına gelir – ideal olarak kötü amaçlı yazılım veya malcontentler bunlardan geçmeden önce.

“CVE listelerinin gerçekten sağladığı şey, bu kusurun şiddetini tanımlamak için standart bir yol ve hangi ürünlerin kusurlu ve güncellenmesi gereken merkezi bir depo listesidir” dedi. Corelliumgüvenlik kusurlarını bulmak için telefon santralizasyon yazılımı satan bir siber güvenlik firması.

Bugün CVE Kuruluna gönderilen bir mektupta, MITER Başkan Yardımcısı Yosry barsoum 16 Nisan 2025’te, “MIERS’in CVE ve diğer ilgili programların geliştirilmesi, işletilmesi ve modernize edilmesi için mevcut sözleşme yolunun süresinin dolacağı konusunda uyardı.

Barsoum, “Hizmette bir kırılma gerçekleşecekse, Ulusal Güvenlik Açığı veritabanlarının ve danışmanlarının bozulması, araç satıcıları, olay müdahale işlemleri ve her türlü kritik altyapı da dahil olmak üzere CVE için birden fazla etki bekliyoruz” diye yazdı.

Miter, KrebSonsecurity’ye CVE web sitesi listeleme güvenlik açıklarının finansmanın süresi dolduktan sonra devam edeceğini, ancak 16 Nisan’dan sonra yeni CVES’in eklenmeyeceğini söyledi.

Bir güvenlik açığının nasıl bir CVE haline geldiğinin ve bu bilginin nasıl tüketildiğinin bir temsili. Resim: James Berthoty, Latio Tech, LinkedIn aracılığıyla.

DHS yetkilileri yorum talebine hemen yanıt vermedi. Program DHS’ler aracılığıyla finanse ediliyor Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), şu anda Trump yönetimi tarafından derin bütçe ve personel kesintileri ile karşı karşıya.

Eski CISA Direktörü Jen Easterly CVE programının biraz Dewey Ondalık Sistemi gibi, ancak siber güvenlik için olduğunu söyledi.

LinkedIn’deki bir yazıda, “Güvenlik ekiplerinin, yazılım satıcılarının, araştırmacıların, hükümetlerin – aynı referans sistemini kullanarak güvenlik açıklarını örgütlemesine ve konuşmasına yardımcı olan küresel katalog” dedi. “Onsuz, herkes farklı bir katalog kullanıyor ya da hiç katalog kullanmıyor, kimse aynı sorundan bahsedip konuşmadıklarını bilmiyor, savunucular neyin yanlış olduğunu bulmak için değerli zaman harcıyor ve en kötüsü, tehdit aktörleri karışıklıktan yararlanıyor.”

John HammondYönetilen Güvenlik Firmasında Baş Güvenlik Araştırmacısı AvcıReuters’e, CVE’nin finansmanının tehlikede olduğu haberini duyduğunda yüksek sesle yemin ettiğini ve CVE programını kaybetmenin “siber güvenlikteki sorunları ele almak için kullandığımız dil ve lingo” yu kaybetmek gibi olacağını söyledi.

Durum hakkında havalandırmak ve başkalarını uyarmak için bir YouTube videosu yayınlayan Hammond, “Gerçekten yardım edemiyorum ama bunun sadece acı vereceğini düşünüyorum” dedi.

Konuya yakın birkaç kişi, KrebSonsecurity’nin CVE programının bütçesinin son dakikaya kadar ilk kez finansmanda kalmadığını söyledi. Görünüşe göre sızdırılan Barsoum’un mektubu, hükümetin “Miter’in programı desteklemedeki rolüne devam etmek için önemli çabalar” yaptığını söyleyerek umutlu bir not verdi.

Tait, CVE programı olmadan, şirketlerin içindeki risk yöneticilerinin, BT ağlarının güvenliğini tehlikeye atabilecek yeni güvenlik açıkları hakkında bilgi için diğer birçok yeri sürekli olarak izlemesi gerektiğini söyledi. Yani, hacklenebilir yazılım şirketlerinin aksi takdirde olduğundan daha uzun süre dağıtılmış olan şirketler ile yazılım güncellemelerinin yanlış önceliklendirilmesi daha yaygın hale gelebilir.

“Umarım bunu çözecekler, ancak aksi takdirde liste hızla güncel olacak ve yararlı olmayı bırakacak” dedi.