B-SIDES LAS VEGAS – Las Vegas – Çarşamba, 7 Ağustos – 7 Ağustos’ta Las Vegas’ta düzenlenen BSides konferansında sunulan bir analize göre, yamaları önceliklendirmek için Bilinen Açıklardan Yararlanılan Güvenlik Açıkları (KEV) kataloğunu kullanan kuruluşlar, bir sorunun önem derecesinin değiştiğini gösterebilecek listedeki sessiz değişiklikleri muhtemelen kaçırıyor.

Şu anda doğada istismar edildiği bilinen 1.140’tan fazla güvenlik açığından oluşan KEV kataloğu, yazılım kusurlarını Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) tanımlayıcılarına göre izliyor, güvenlik açığının doğada doğrulandığı tarihi kaydediyor ve fidye yazılımı gruplarının güvenlik sorunlarını kullanıp kullanmadığını gösteren bir bayrak içeriyor.

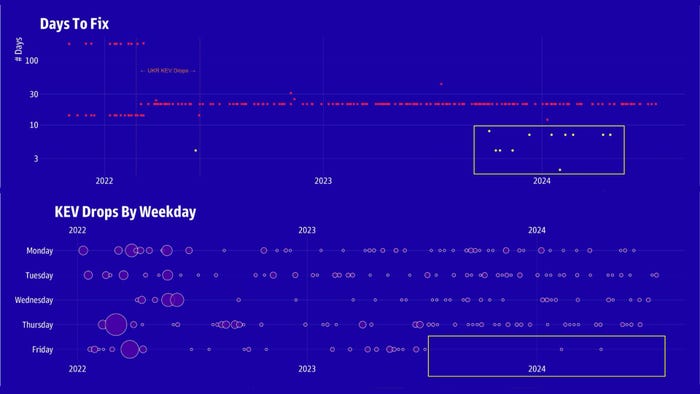

Ancak analizde, verilerdeki belirli değişikliklerin (örneğin güvenlik açıklarını gidermek için alışılmadık derecede kısa süreler ve fidye yazılımı durumundaki değişiklikler) güvenlik ekiplerine değerli bilgiler sağlayabileceği belirtildi.

GreyNoise Intelligence’da güvenlik araştırmaları ve tespit mühendisliği kıdemli direktörü Glenn Thorpe, listeyi yöneten Siber Güvenlik ve Altyapı Güvenlik Ajansı’nın (CISA) maalesef bu değişiklikleri ve sıra dışı durumları sıklıkla dile getirmediğini söylüyor.

“Bizler, onun direktiflerine bağlı olmayanlar, bunun aslında bir yapılacaklar listesi olduğunu unutuyoruz,” diyor ve ekliyor: “Yani, eğer insanlar bunu gerçekten iyileştirmeyi veya bir tür süreci önceliklendirmek için kullanıyorlarsa, bilmeleri gerekir. [when] “Sessizce güncelleniyor.”

KEV kataloğu, Kasım 2021’de 290 istismar edilen güvenlik açığıyla tanıtıldıCISA tarafından sürdürülür ve kuruluşlara şu anda saldırı altında olan kusurları düzeltmeye öncelik vermek için gerekli bilgileri verir. Ancak liste, sorunların ciddiyetini sıralamaz ve güvenlik açıkları genellikle ilk sömürü kanıtı ortaya çıktıktan sonra eklenmez.

Siber Çatışmadan Kaynaklanan Dalgalanma

Thorpe, 3 yıldan daha az bir süre önce, KEV kataloğunun üç dönemden geçtiğini söylüyor. Orijinal katalogda 287 güvenlik açığı vardı ve bunların ortalama yaşı (CVE’nin yayınlanması ile güvenlik açığının KEV listesine eklenmesi arasındaki süre) 591 gündü. Daha sonra, 2022’nin başlarında ve Rusya’nın Ukrayna’yı işgalinin ilk aylarında 109 günlük bir süre boyunca, ortalama yaşı 1.898 gün olan 396 sorunu kapsayan devasa bir güvenlik açığı stoğu istismar edildi.

2023’ün ortalarından sonlarına doğru CISA, KEV kataloğundaki politikalarını değiştirmeye başladı ve bir güvenlik açığının ciddiyetine ilişkin ek sinyaller sağladı. Kaynak: GreyNoise Intelligence

2022 yılının ortasından bu yana, ortalama yaşı 567 gün olan 453 yeni istismar edilen güvenlik açığı keşfedildi.

“Rusya-Ukrayna çatışmasının çok uzun sürmesi nedeniyle sayıların azalmış olabileceği düşüncesi var,” diyor. “Ama ben [feel that] “Bittiğinde her iki taraf da tekrar zayıf noktalarını arayacak ve stok yapacak.”

Listedeki tüm güvenlik açıklarının yaklaşık yarısından Microsoft, Apple, Cisco, Adobe ve Google olmak üzere beş kuruluş sorumlu. Bu da siber saldırganların büyük yazılım platformlarına olan ilgisini gösteriyor.

Cuma Güncellemelerine Dikkat Edin

KEV kataloğundaki herhangi bir güvenlik açığının mümkün olan en kısa sürede yamalanması gerekirken, şirketler fidye yazılımı kampanyalarında kullanılanlara öncelik vermek isteyebilir. Listede, CISA’nın fidye yazılımı çeteleri tarafından belirli bir kusurun kullanımını doğrulayıp doğrulamadığını belirten bir bayrak bulunmaktadır. Ancak, en az 41 kez, güvenlik açığının listeye açık bir bildirim yapılmadan eklenmesinden sonra bu bayrak “bilinen” olarak değiştirildi – fidye yazılımı kullanımını belirtir.

Önceliklendirme için belki de daha kritik olan, federal kurumlara sorunun giderilmesi gereken tarihi bildiren bir güvenlik açığını düzeltmenin “son tarihi”dir. Güvenlik açıklarının büyük çoğunluğu 21 günlük bir gerekliliğe sahip olsa da, 2023’ün sonlarından bu yana CISA belirli güvenlik açıkları için daha kısa düzeltme son tarihleri belirlemiştir. Daha kısa yama son tarihleri genellikle ağlara bağlı olan daha kritik cihazlar içindir, örneğin ciddi Ivanti’nin güvenlik açıklarıve ayrıca sorunlar Juniper yönlendiricileri Ve Cisco cihazları Ve Atlassian’ın Confluence sunucusudiyor GreyNoise’dan Thorpe.

Aslında, başka bir veri noktası CISA’nın 2023 sonlarında KEV-katalog duyurularını ele alış biçiminde başka değişiklikler yaptığını gösteriyor. CISA’nın daha kısa teslim tarihleri belirlediği sıralarda, kurum ayrıca iki özel durum haricinde Cuma günleri herhangi bir liste güncellemesi yayınlamaktan vazgeçmeye başladı. Analiz bulundu.

Thorpe, “Ya bunlara biraz farklı öncelik verme kararı alındı ya da liste uzadığı için bunlara nasıl farklı öncelik verileceği araştırılıyor,” diyor.

Kuruluşlar, CISA’nın KEV kataloğunu güncelleme biçiminden çıkarılan politika değişikliklerini, kurumun hangi sorunları en kritik olarak gördüğünü anlamak için kullanabilir. Cuma günü yayınlanan bir KEV güncellemesi önemli olarak değerlendirilmelidir, aynı şekilde son tarihi 21 günden az olan bir güvenlik açığı da önemli olarak değerlendirilmelidir. Son olarak, Thorpe, bilinen fidye yazılımı kullanım alanındaki güncellemelerin güvenlik ekiplerinin dikkat etmesi gereken bir diğer sinyal olduğunu söylüyor.