CrowdStrike’ın yeni bulgularına göre, bilinmeyen bir tehdit aktörü, kurbanın ortamına kalıcı arka kapı erişimi sağlamak amacıyla kötü niyetli bir kendi kendine açılan arşiv (SFX) dosyası kullandı.

SFX dosyaları, dosya içeriğini görüntülemek için özel bir yazılıma ihtiyaç duymadan içlerinde bulunan verileri çıkarabilir. Bunu, arşivi açmak için yürütülen bir kod parçası olan bir sıkıştırıcı saplama ekleyerek başarır.

CrowdStrike araştırmacısı Jai Minton, “Ancak, SFX arşiv dosyaları, dosyanın alıcısı tarafından hemen görülemeyebilecek ve yalnızca teknoloji tabanlı tespitlerle gözden kaçabilecek gizli kötü amaçlı işlevler de içerebilir.” Dedi.

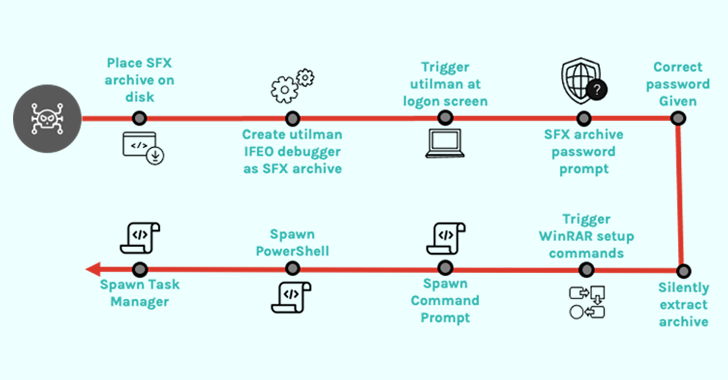

Siber güvenlik firması tarafından araştırılan vakada, bir sistemin güvenliği ihlal edilmiş kimlik bilgileri, Utility Manager (utilman.exe) adlı meşru bir Windows erişilebilirlik uygulamasını çalıştırmak ve ardından parola korumalı bir SFX dosyasını başlatmak için kullanıldı.

Bu da, Windows Kayıt Defteri’ndeki bir hata ayıklayıcı programı (başka bir yürütülebilir dosya) belirli bir programa (bu durumda utilman.exe) yapılandırarak, program her başlatıldığında hata ayıklayıcının otomatik olarak başlatılmasıyla mümkün olur.

Utilman.exe’nin kötüye kullanımı, Windows logo tuşu + U klavye kısayolu kullanılarak doğrudan Windows oturum açma ekranından başlatılabileceği ve potansiyel olarak tehdit aktörlerinin Görüntü Dosyası Yürütme Seçenekleri Kayıt Defteri anahtarı aracılığıyla arka kapıları yapılandırmasına olanak tanıdığı için dikkate değerdir.

Minton, “SFX arşivinin daha yakından incelenmesi, herhangi bir kötü amaçlı yazılım içermek yerine WinRAR kurulum seçeneklerini kötüye kullanarak parola korumalı bir arka kapı işlevi gördüğünü ortaya çıkardı.”

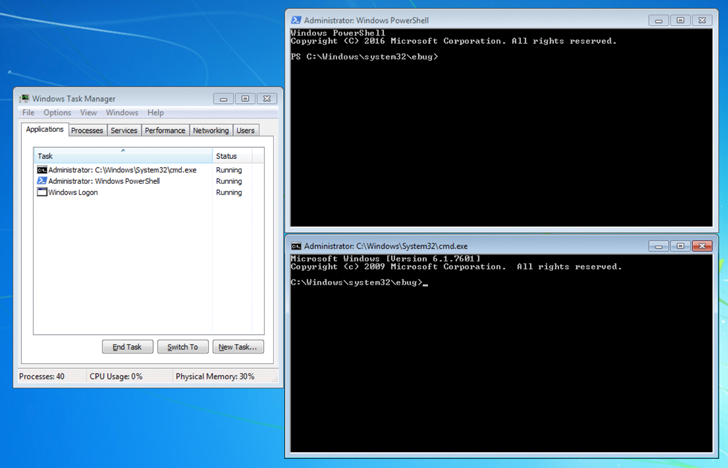

Dosya özellikle, arşive doğru parolayı sağlayarak NT AUTHORITY\SYSTEM ayrıcalıklarıyla PowerShell (powershell.exe), Komut İstemi (cmd.exe) ve Görev Yöneticisi’ni (taskmgr.exe) çalıştırmak üzere tasarlanmıştır.

Minton, “Bu tür bir saldırı, bir SFX arşivi sıkıştırıcı saplama saplamasından ziyade, bir arşivin içinde (genellikle parola korumalıdır) kötü amaçlı yazılım arayan geleneksel antivirüs yazılımları tarafından tespit edilmeyebilir.”

Kimlik Çevresini Korumayı Öğrenin – Kanıtlanmış Stratejiler

Uzman liderliğindeki siber güvenlik web seminerimizle işletmenizin güvenliğini artırın: Kimlik Çevresi stratejilerini keşfedin!

Fırsatı Kaçırmayın – Koltuğunuzu Kaydedin!

Bu, saldırganların tespit edilmemesi için bir araç olarak saldırılarda SFX dosyalarının kullanıldığı ilk sefer değil. Eylül 2022’de Kaspersky, RedLine Stealer’ı yaymak için bu tür parola korumalı dosyalara bağlantılar kullanan bir kötü amaçlı yazılım kampanyasını açıkladı.

Bir ay sonra, kötü şöhretli Emotet botnet’in, bir kullanıcı tarafından açıldığında otomatik olarak ikinci bir parola korumalı SFX arşivini çıkaran, parolayı giren ve bir toplu komut dosyası kullanarak daha fazla kullanıcı etkileşimi olmadan içeriğini yürüten bir SFX arşivi gönderdiği gözlemlendi. .

Bu saldırı vektörünün oluşturduğu tehditleri azaltmak için, yürütüldükten sonra ayıklanacak ve çalıştırılacak olası komut dosyalarını veya ikili dosyaları belirlemek için SFX arşivlerinin arşivden çıkarma yazılımı aracılığıyla analiz edilmesi önerilir.