JavaScript deposu aracılığıyla sunulan en az 187 kod paketi NPM geliştiricilerden kimlik bilgilerini çalan ve bu sırları yayınlayan kendi kendini kopyalayan bir solucanla enfekte olmuştur Zımparauzmanlar uyarıyor. Güvenlik satıcısından birden çok kod paketini kısaca enfekte eden kötü amaçlı yazılım Crowdstrikeenfekte bir paket her yüklendiğinde daha fazla kimlik bilgisi çalar ve yayınlar.

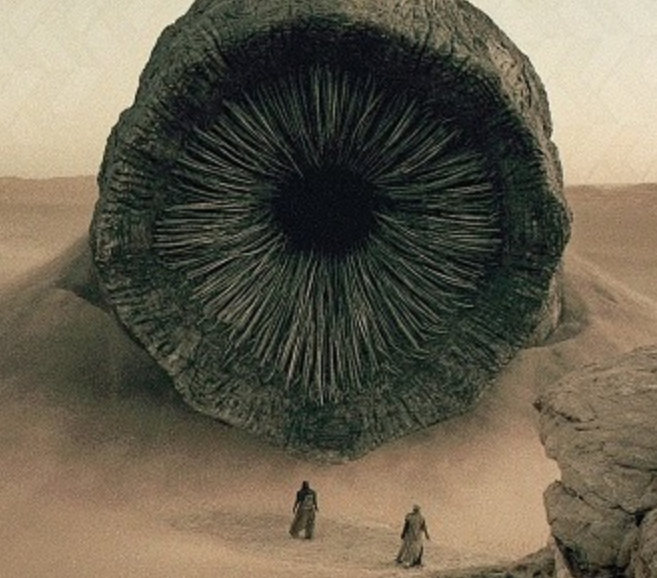

Resim: https://en.wikipedia.org/wiki/sandworm_(dune)

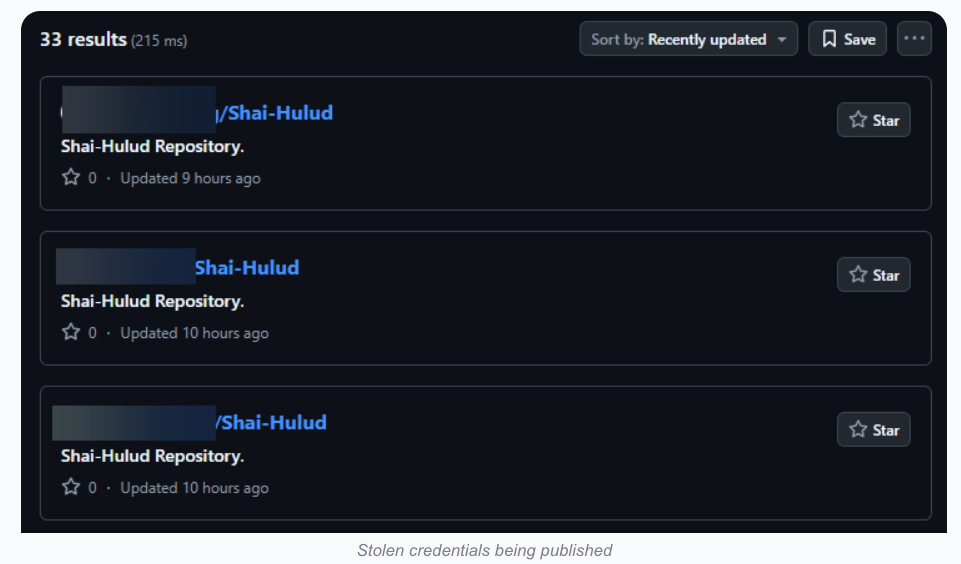

Yeni kötü amaçlı yazılım suşu dublajlanıyor Shai-hulud – Frank Herbert’in Dev Sandworms adından sonra Kum tepesi Roman Serisi-çünkü çalınan kimlik bilgilerini “Shai-hulud” adını içeren yeni bir kamu Github profilinde yayınlıyor.

“Bir geliştirici tehlikeye atılmış bir paket yüklediğinde, kötü amaçlı yazılım çevrede bir NPM jetonu arayacaktır” dedi. Charlie EriksenBelçika güvenlik firması Aikido’nun araştırmacısı. “Eğer bulursa, NPM jetonunun erişebileceği en popüler 20 paketi değiştirecek, kendini pakete kopyalayacak ve yeni bir sürüm yayınlayacak.”

Bu gelişmekte olan Maelstrom’un merkezinde, NPM (JavaScript geliştirme için merkezi bir merkez görevi gören ve yaygın olarak kullanılan JavaScript bileşenlerine en son güncellemeleri sağlayan “Düğüm Paketi Yöneticisi” nin kısaltması).

Shai-hulud solucanı, bilinmeyen saldırganların NPM’yi taklit eden ve geliştiricilerden çok faktörlü kimlik doğrulama giriş seçeneklerini “güncellemelerini” isteyen geniş bir kimlik avı kampanyası başlatmasından sadece birkaç gün sonra ortaya çıktı. Bu saldırı kötü amaçlı yazılımların en az iki düzine NPM kod paketine yerleştirilmesine yol açtı, ancak salgın hızla içerildi ve kripto para ödemelerini sifonlamaya dar bir şekilde odaklandı.

Resim: aikido.dev

Ağustos ayı sonlarında, bir NPM geliştiricisinin bir başka uzlaşması, kötü amaçlı yazılımların eklenmesine neden oldu.NX”Haftalık altı milyona kadar indirme ile açık kaynaklı bir kod geliştirme araç seti. NX uzlaşmasında, saldırganlar, kullanıcının cihazını Github ve NPM gibi programcı ve API gibi programcı hedeflerinden kimlik doğrulama belirteçleri için temizleyen kod tanıttı. Kurbanın GitHub Hesabı ve tüm dünyanın görmesi ve indirmesi için çalınan verileri orada yayınladı.

Geçen ayki NX saldırısı bir solucan gibi kendi kendini tanıtmadı, ancak bu Shai-hulud kötü amaçlı yazılımlar yayılmasına yardımcı olacak keşif araçları yapıyor ve paketler. Yani, geliştiricinin özel NPM kodu depolarındaki maruz kalan kimlik bilgilerini aramak ve erişim belirteçlerini aramak için açık kaynaklı araç Trufflehog’u kullanır. Daha sonra yeni Github eylemleri yaratmaya ve çalınan sırları yayınlamaya çalışır.

Aikido’dan Eriksen Krebsonsecurity’ye “İlk kişi tehlikeye girdiğinde, durdurulmadı,” dedi. Bu solucan tarafından tehlikeye atılan ilk NPM paketinin 14 Eylül’de 17:58 UTC civarında değiştirildiğini söyledi.

Güvenlik odaklı kod geliştirme platformu Socket.dev Shai-Halud saldırısının, CrowdStrike tarafından yönetilen en az 25 NPM kod paketini kısaca tehlikeye attığını bildiriyor. Socket.Dev, etkilenen paketlerin NPM kayıt defteri tarafından hızla kaldırıldığını söyledi.

Krebsonsecurity ile paylaşılan yazılı bir açıklamada, Crowdstrike, genel NPM sicilindeki birkaç kötü amaçlı paket tespit ettikten sonra, şirketin onları hızlı bir şekilde kaldırdığını ve kamu kayıtlarındaki anahtarlarını döndürdüğünü söyledi.

“Bu paketler Falcon sensöründe kullanılmıyor, platform etkilenmiyor ve müşteriler korunuyor” diyor. “NPM ile çalışıyoruz ve kapsamlı bir soruşturma yürütüyoruz.”

Saldırı hakkında bir yazı Adım Güvenliği buluta özgü işlemler için kötü amaçlı yazılımın AWS, Azure ve Google Cloud Platform Sırlarını numaralandırdığını buldu. Ayrıca, tüm saldırı tasarımının kurbanın bir Linux veya macOS ortamında çalıştığını ve Windows sistemlerini kasten atladığını varsaydı.

Step Security, Shai-Hulud’un çalıntı NPM kimlik doğrulama jetonlarını kullanarak yayıldığını ve kodunu kurbanın hesabındaki en iyi 20 pakete ekleyerek yaydığını söyledi.

“Bu, enfekte olmuş bir paketin tehlikeye atılan diğer tüm paketleri enfekte eden tehlikeye atılmış koruyucu kimlik bilgilerine yol açtığı basamaklı bir etki yaratır” Ashish grubu yazdı.

Eriksen, Shai-Hulud’un hala yayıldığını, ancak yayılmasının son saatlerde azalmış gibi göründüğünü söyledi.

Eriksen, “Hala arada bir paket sürümlerinin ortaya çıktığını görüyorum, ancak son ~ 6 saatte yeni paketler tehlikeye atılmadı” dedi. “Ama Doğu Kıyısı çalışmaya başladığında bu şimdi değişebilir. Bu saldırıyı neredeyse bir virüs gibi ‘canlı’ bir şey olarak düşünürdüm. Çünkü bir süre uykuda kalabilir ve sadece bir kişi aniden kaza ile enfekte olursa, yayılmayı yeniden başlatabilirler. Özellikle süper yayılan bir saldırı varsa.”

Nicholas Weaver bir araştırmacı Uluslararası Bilgisayar Bilimleri EnstitüsüBerkeley, Kaliforniya’da Weaver’da Shai-Hulud solucanına “tedarik zinciri saldırısı yapan bir tedarik zinciri saldırısı” olarak adlandırılan bir kar amacı gütmeyen kuruluş. Weaver, NPM’nin (ve diğer tüm benzer paket depolarının), phish geçirmez 2FA yöntemi kullanarak her yayın isteği için açık insan onay gerektiren bir yayın modeline geçmesi gerektiğini söyledi.

Weaver, “Bunun gibi saldırıların daha az olduğu anlamına gelir ve çok daha yaygın hale gelecektir, ancak 2FA yöntemine geçmek, bu saldırıları yayılmadan önce etkili bir şekilde kısalayacaktır” dedi. “Yayınlanan paketleri güncellemesine tamamen otomatik işlemlerin izin verilmesi artık felaket için kanıtlanmış bir tarif.”