NPM kayıt defterinde yayınlanan paketlerden ödün veren kendinden kopyalayan solucan benzeri bir yük sayesinde potansiyel olarak anıtsal bir tedarik zinciri saldırısı devam ediyor.

Solucan, tehlikeye atılmış bir paket işleten ve bunları adı içeren bir kamu Github deposunda yayınlayan kurbanlardan kimlik bilgilerini çaldığı için “Shai-hulud” olarak adlandırıldı.

Solucan ayrıca, enfeksiyon ve uzlaşma döngüsünü sürdürmek için kurbanlardan çalınan NPM kimlik doğrulama jetonlarını kullanır ve kimlik doğrulama sırlarını söndürmek ve özel depoları kamuya açıklamak için tehlikeye girer.

NPM ve NPM jetonları hakkında

NPM, JavaScript programlama dili ve çevrimiçi bir depo için bir paket yöneticisidir ( npmjs.com) milyonlarca javascript ve node.js paketlerini barındırır. NPM paketlerinin çoğu GitHub depolarından üretilmiştir.

NPM Inc’in 2020’de GitHub tarafından satın alınmasından bu yana, depo GitHub’ın şemsiyesi altında etkili bir şekilde çalıştırılır.

Geliştiriciler giriş npmjs.com GitHub ile, NPM kayıt defterine yeni paket sürümleri yüklemek için kullanılan bir NPM erişim belirteci oluşturun. Bu jetonlar yerel olarak (bir geliştiricinin makinesinde) veya CI/CD sistemlerinde (örn. GitHub eylemleri) saklanır.

Shai-hulud solucanı

ReversingLabs’ın ters mühendisi Karlo Zanki, “Shai-hulud solucanının kendisi JavaScript’in 3MB+ devidir. Ancak, yaptığı şey oldukça basit,” diye açıkladı.

“Bir NPM geliştirici hesabı tehlikeye atıldıktan sonra, solucan geliştiricinin koruduğu diğer paketleri arıyor. Daha sonra, bu paketlerin her birinin kendilerini enjekte ederek yeni bir versiyonunu oluşturur. Yeni oluşturulan her paket, kötü niyetli bir işlemle değiştirilir. Bundle.js Şüphesiz bir kullanıcı tehlikeye atılan paketi indirdiğinde. Solucan yeni geliştiricileri enfekte etmek için yeni geliştiriciler bulduğundan ve daha sonra daha da yayılmak için kullandığı için bu kalıcı olarak tekrarlanır. ”

Solucan ayrıca GitHub kişisel erişim belirteçlerini, AWS erişim anahtarlarını, Google Cloud Platform hizmet kimlik bilgilerini, Azure kimlik bilgilerini ve NPM kimlik doğrulama jetonlarını aramak için meşru bir tarama aracı olan Trufflehog’u da kullanır.

Kötü amaçlı komut dosyası toplanan kimlik bilgilerini doğrular ve GitHub belirteçlerini bulursa, bunları Shai-Hulud adlı bir kamu deposu oluşturmak için kullanır ve burada hasat edilen, çift-temel 64 kodlu sırları GitHub /User /Repos API üzerinden yükler.

“BT [also] Yeni bir GitHub eylemleri iş akışını erişilebilir tüm depolara iter. Bu eylem, her bir repo’nun sırlarını şöyle olarak açıklar: [a webhook.site URL used by the attacker]”Diye ekledi Wiz araştırmacıları.

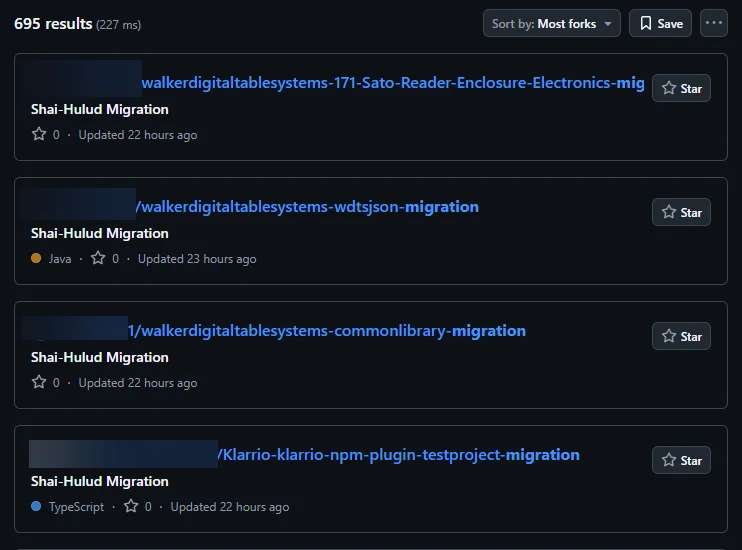

Son olarak, kurbanların github hesabından geçecek, herhangi bir özel depo halka dönecek, -Gigrasyon Adlarına ek olarak ve açıklamalarını “Shai-hulud göç” olarak değiştirin.

Özel Depolar Solucan tarafından halka açıldı (Kaynak: Aikido Security)

S1gularity saldırısı Shai-hulud için bir başlangıç mıydı?

Step-Gecerity, etkilenen paketlerin güncel bir listesine sahiptir, ancak sayısı saatlerce artmaktadır. (Şimdiye kadar 187 onaylandık.)

ReversingLabs, enfekte olan ilk paketin RXNT-OTUTTICTICTION.

Şirket, “Bu paketin kötü niyetli versiyonu olan 0.0.3, 14 Eylül’de 17:58:50 UTC’de yayınlandı. Sonuç olarak, NPM koruyucu teknoloji uzmanı Techsupportrxnt bu kampanya için hasta 0 olarak kabul edilebilir” diye paylaştı.

Aikido araştırmacısı Charlie Eriksen, bu saldırının en çarpıcı özelliklerinden birinin gerçek bir solucan gibi davranması olduğunu söylüyor.

“Saldırganın paketleri manuel olarak hedeflemesine gerek yok. Tek bir ortam tehlikeye atıldıktan sonra, solucan, bakımcının kendi yayın hakları üzerinde piggyback yaparak yayılmayı otomatikleştiriyor” dedi.

Bu saldırının arkasında kim bilinmemektedir, ancak bu saldırı ve NPM kayıt defterinde NX Build System paketinin kötü niyetli sürümlerine hizmet eden Ağustos 2025 “S1Ngugues” saldırısı arasındaki benzerlikler görmezden gelemeyecek kadar çok.

Her iki durumda da, saldırganlar:

- Mağdurların Github Hesapları’ndaki kamu depolarına açık çalınan veriler

- Kurbanın özel depolarını kamuoyuna getirmek için uzlaşmış Github jetonları kullandı

- Yalnızca Linux veya MacOS kullanan geliştiricileri hedef aldı

Daha yakın zamanlarda, NPM ekosistemi ayrıca, kripto yönlendirme koduyla enjekte edilen ve NPM kayıt defterine yüklenen 18 yaygın olarak kullanılan 18 NPM paketini içeren bir tedarik zinciri uzlaşmasıyla da sarsıldı.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!