Açık kaynaklı parola yönetimi yazılımı KeePass’ın arkasındaki geliştirme ekibi, saldırganların tüm veritabanını düz metin olarak gizlice dışa aktarmasına izin veren yeni bulunan bir güvenlik açığı olarak tanımlanan şeyi tartışıyor.

KeePass, LastPass veya Bitwarden gibi bulutta barındırılan bir veritabanı yerine yerel olarak depolanan bir veritabanını kullanarak parolalarınızı yönetmenize izin veren çok popüler bir açık kaynaklı parola yöneticisidir.

Bu yerel veritabanlarının güvenliğini sağlamak için, kullanıcılar bunları bir ana parola kullanarak şifreleyebilir, böylece kötü amaçlı yazılım veya bir tehdit aktörü veritabanını öylece çalamaz ve içinde saklanan parolalara otomatik olarak erişemez.

Yeni güvenlik açığı artık CVE-2023-24055 olarak izleniyor ve bir hedefin sistemine yazma erişimi olan tehdit aktörlerinin KeePass XML yapılandırma dosyasını değiştirmesine ve tüm kullanıcı adları ve şifreler de dahil olmak üzere veritabanını açık metin olarak dışa aktaracak kötü amaçlı bir tetikleyici enjekte etmesine olanak tanıyor. .

Hedef, KeePass’ı bir sonraki başlatışında ve veritabanını açmak ve şifresini çözmek için ana parolayı girdiğinde, dışa aktarma kuralı tetiklenecek ve veritabanının içeriği, saldırganların daha sonra kontrolleri altındaki bir sisteme sızabilecekleri bir dosyaya kaydedilecektir.

Ancak, bu dışa aktarma işlemi, kullanıcıya bildirimde bulunulmadan veya KeePass, dışa aktarmadan önce onay olarak ana parolanın girilmesini istemeden arka planda başlar ve tehdit aktörünün saklanan tüm parolalara sessizce erişmesini sağlar.

Bu rapor edildikten ve bir CVE-ID’si atandıktan sonra, kullanıcılar KeePass’ın arkasındaki geliştirme ekibinden, kötü amaçlarla değiştirilmiş bir yapılandırma dosyasıyla tetiklenen gibi sessiz veri tabanı dışa aktarımlarından önce bir onay istemi eklemesini veya uygulamanın dışa aktarma özelliği olmadan gelen bir sürümünü sağlamasını istedi. .

Başka bir istek, gerçek KeePass veritabanı içinde dışa aktarmayı devre dışı bırakmak için yapılandırılabilir bir bayrak eklemektir, bu daha sonra yalnızca ana parola bilinerek değiştirilebilir.

CVE-2023-24055’in atanmasından bu yana, bir kavram kanıtı istismarı zaten çevrimiçi olarak paylaşıldı ve bu, kötü amaçlı yazılım geliştiricilerin bilgi hırsızlarını güvenliği ihlal edilmiş cihazlardaki KeePass veritabanlarının içeriğini boşaltma ve çalma becerisiyle yükseltmelerini büyük olasılıkla kolaylaştırıyor.

KeePass geliştiricileri tarafından itiraz edilen güvenlik açığı

Hollanda ve Belçika’daki CERT ekipleri de CVE-2023-24055 ile ilgili güvenlik tavsiyeleri yayınlamış olsa da, KeePass geliştirme ekibi, bir hedefin cihazına yazma erişimi olan saldırganların aynı zamanda güvenlik açığı olarak sınıflandırılmaması gerektiğini savunuyor. diğer yollarla KeePass veritabanında bulunan bilgiler.

Aslında, KeePass Yardım Merkezindeki bir “Güvenlik Sorunları” sayfası, “Yapılandırma Dosyasına Yazma Erişimi” sorununu en az Nisan 2019’dan beri “gerçekten KeePass’ın bir güvenlik açığı değil” olarak tanımlıyor.

Kullanıcı, KeePass’ı normal bir program olarak yüklediyse ve saldırganlar yazma erişimine sahipse, “çeşitli türde saldırılar da gerçekleştirebilirler.” Tehdit aktörleri, kullanıcı taşınabilir sürümü çalıştırıyorsa KeePass yürütülebilir dosyasını kötü amaçlı yazılımla değiştirebilir.

“Her iki durumda da, KeePass yapılandırma dosyasına yazma erişimine sahip olmak, genellikle bir saldırganın yapılandırma dosyasını değiştirmekten çok daha güçlü saldırılar gerçekleştirebileceği anlamına gelir (ve bu saldırılar sonunda, yapılandırma dosyası korumasından bağımsız olarak KeePass’ı da etkileyebilir), ” KeePass geliştiricileri açıklıyor.

“Bu saldırılar ancak ortamın güvenliği sağlanarak (anti-virüs yazılımı, güvenlik duvarı kullanılarak, bilinmeyen e-posta eklerinin açılmaması vb.) önlenebilir. KeePass, güvenli olmayan bir ortamda sihirli bir şekilde güvenli bir şekilde çalışamaz.”

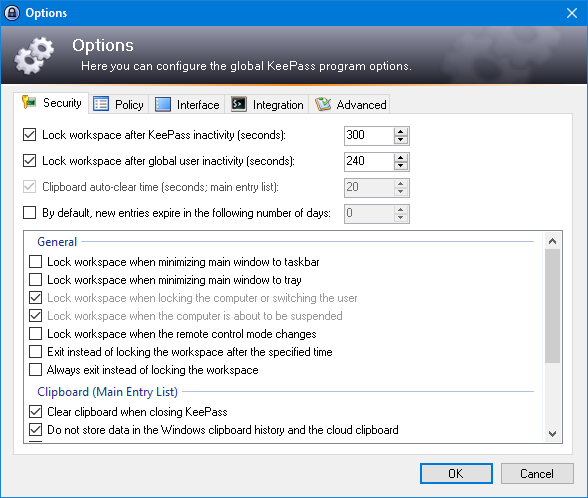

Bununla birlikte, KeePass geliştiricileri kullanıcılara uygulamanın, tetikleyiciler yoluyla açık metne dışa aktarma sorununu ele alan bir sürümünü sağlamasa bile, yine de bir sistem yöneticisi olarak oturum açarak ve zorunlu bir yapılandırma dosyası oluşturarak veritabanınızın güvenliğini sağlayabilirsiniz.

Bu tür bir yapılandırma dosyası, kötü niyetli aktörler tarafından eklenen yeni tetikleyiciler dahil olmak üzere genel ve yerel yapılandırma dosyalarında açıklanan ayarlara göre önceliklidir ve böylece CVE-2023-24055 sorununu azaltır.

Zorunlu bir yapılandırma dosyası kullanmadan önce, normal sistem kullanıcılarının KeePass’ın uygulama dizinindeki herhangi bir dosyaya/klasöre yazma erişimi olmadığından da emin olmalısınız.

Saldırganların zorunlu yapılandırmaları aşmasına izin verebilecek bir şey daha var: zorunlu yapılandırma dosyanızın kaydedildiği klasörden başka bir klasörden başlatılan bir KeePass yürütülebilir dosyasını kullanmak.

KeePass geliştirme ekibi, “Zorunlu bir yapılandırma dosyasının yalnızca aynı dizindeki KeePass programı için geçerli olduğunu lütfen unutmayın,” diyor,

“Kullanıcı KeePass’ın başka bir kopyasını zorunlu bir yapılandırma dosyası olmadan çalıştırırsa, bu kopya başka bir yerde depolanan zorunlu yapılandırma dosyasını bilmez, yani hiçbir ayar uygulanmaz.”