Bilgisayar korsanları, hedeflenen sistemlere uzak erişim Truva atı (sıçan) bırakmak için kilit fidye yazılımı saldırılarında ‘FileFix’ adlı yeni tekniği benimsedi.

Tehdit oyuncusu, güvenliği ihlal edilmiş web siteleri aracılığıyla yükler sunmak için Kongtuke web enjektörünü (‘Landupdate808’ olarak adlandırılan) kullanmaya başladığında, son aylarda kilitlenen fidye yazılımı işlemleri arttı.

Modus operandi’deki bu değişim, Mayıs ayından bu yana DFIR raporundaki araştırmacılar ve prova noktası tarafından gözlemlendi. O zamanlar, tehlikeye atılan sitelerin ziyaretçilerine sahte bir captcha + doğrulamasını geçmeleri istendi ve daha sonra ClickFix saldırılarıyla tutarlı bir taktik olan panoya otomatik olarak kaydedilen bir çalışma iletişim içeriğine yapıştırdı.

Hile, kullanıcıların kilitlenen bir node.js tabanlı varyantını getiren ve başlatan bir PowerShell komut dosyasını yürütmeye itti.

Haziran ayında araştırmacılar, aynı Kongtuke enjektörünü kullanılarak verilen vahşi doğada kullanılan PHP tabanlı bir kilitleme sıçan varyantı buldular.

Bu ayın başlarında, teslimat sargısında önemli bir değişiklik meydana geldi ve kilitleme şimdi tercih edilen dağıtım yöntemi olarak ClickFix yönteminin dosya değişimine geçti.

Kaynak: Kabar Raporu

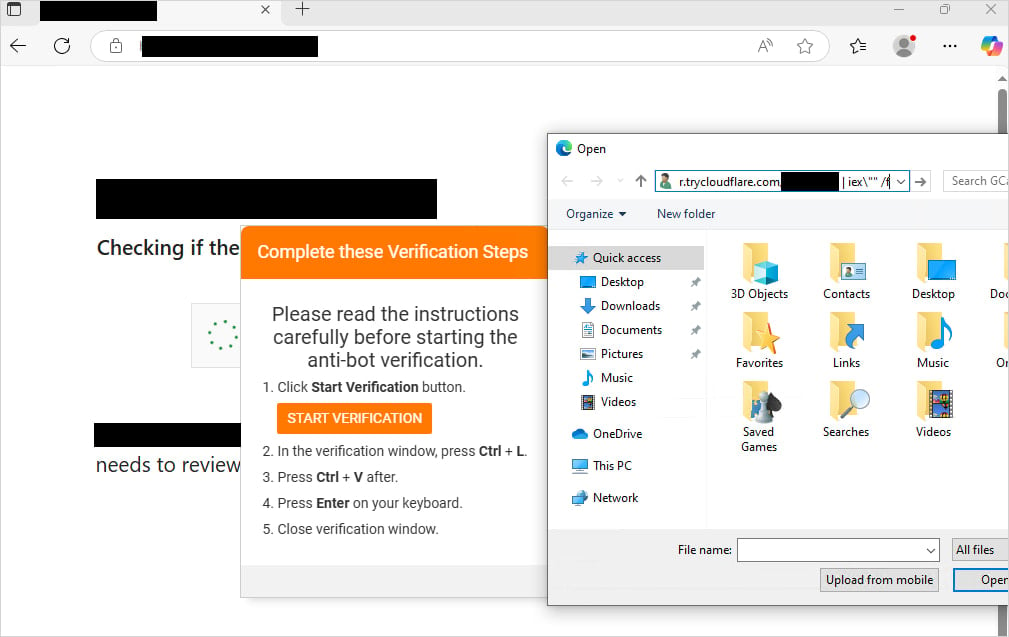

FileFix, Güvenlik Araştırmacısı Mr.D0X tarafından geliştirilen bir sosyal mühendislik saldırısı tekniğidir. Geçtiğimiz yıl boyunca en çok istihdam edilen yük dağıtım yöntemlerinden biri haline gelen ClickFix saldırısının bir evrimi.

Dosya Varyasyonunda, saldırgan, kullanıcıları herhangi bir güvenlik uyarısı göstermeden kötü niyetli güç veya JavaScript kodunu yürütmeye kandırmak için Dosya Gezgini ve HTML Uygulamaları (.HTA) gibi güvenilir Windows UI öğelerini silahlandırır.

Kullanıcılara, kopyalanan bir dizeyi Dosya Explorer’ın adres çubuğuna yapıştırarak “bir dosyayı açmaları” istenir. Dize, yorum sözdizimi kullanılarak bir dosya yolu gibi görünmek için gizlenmiş bir PowerShell komutudur.

Son kilitleme saldırılarında, hedeflerden sahte bir dosya yolu ile gizlenmiş bir komutu Dosya Gezgini’ne yapıştırması ve PHP sıçanının ‘trycloudflare.com’dan indirilmesine ve sistemdeki yürütülmesine yol açması istenir.

Enfeksiyon sonrası, sıçan sistem ve ağ bilgilerini toplamak için bir dizi PowerShell komutu yürütür ve bu verileri yapılandırılmış JSON olarak saldırgana açar.

DFIR raporu ayrıca Active Directory numaralandırması, yedekleme kontrolü, yerel dizinler gezinmesi ve etki alanı denetleyicilerinin incelenmesi de dahil olmak üzere etkileşimli etkinlik kanıtıdır.

Komut ve Kontrol (C2) sunucusu, sıçanın yürütülmesi için kabuk komutları gönderebilir, yeni yükler tanıtabilir, bir kayıt defteri çalıştırma anahtarı üzerinden kalıcılık ekleyebilir veya uzak masaüstü (RDP) aracılığıyla yanal olarak hareket edebilir.

Interlock fidye yazılımı Eylül 2024’te piyasaya sürüldü ve Texas Tech Üniversitesi, Davita ve Kettering Health gibi önemli kurbanları iddia etti.

Fidye yazılımı işlemi, hedefleri enfekte etmek için ClickFix’ten yararlandı, ancak FileFix’e dönmesi, saldırganın daha gizli saldırı yöntemlerine uyum sağladığını gösterir.

Bu, gerçek siber saldırılarda kullanılan FileFix’in ilk kamu onayıdır. Tehdit aktörleri onu saldırı zincirlerine dahil etmenin yollarını keşfettikçe daha fazla popülerlik kazanması muhtemeldir.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.