Yeni açıklanan bilgi çalan kötü amaçlı yazılım olarak adlandırılan Katz Stealer, 78’den fazla tarayıcı varyantından hassas veri çıkarma yeteneklerine sahip krom ve Gecko tabanlı tarayıcı kullanıcıları için önemli bir tehdit olarak ortaya çıkmıştır.

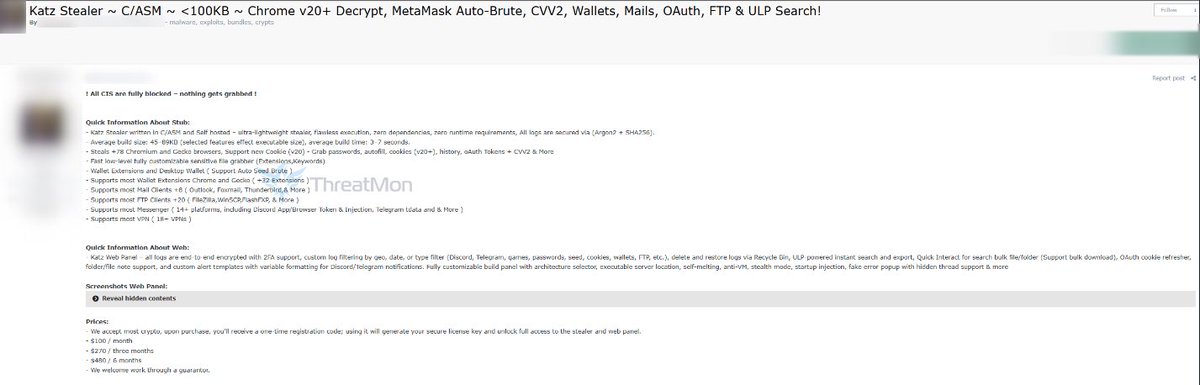

C ve Montaj’da (ASM) hafif verimlilik için geliştirilen kötü amaçlı yazılım, kimlik bilgilerini, çerezleri (sürüm 20+ dahil), CVV2 kodları, OAuth tokenleri, kripto para cüzdanları ve uyumsuzluk ve telgraf gibi mesajlaşma platformlarını hedefler.

Stealer’ın arkasındaki tehdit oyuncusu, sanalın anti-virtual makine (anti-VM) önlemleri ve çalıntı verileri yönetmek için web tabanlı komut ve kontrol (C2) arayüzü ile özelleştirilebilir bir yapı paneli yayınladı ve infostealer sofistike bir evrime işaret etti.

.png

)

Katz Stealer, tarayıcı mimarilerinin geniş hedeflenmesi ve üçüncü taraf uygulamalarıyla kendini ayırıyor.

Kötü amaçlı yazılım, Google Chrome, Microsoft Edge ve Brave gibi krom tabanlı tarayıcıların yanı sıra Mozilla Firefox ve Waterfox gibi Gecko tabanlı tarayıcılardan aktif olarak sunar.

Veri hasadı, tipik kimlik hırsızlığının ötesine geçer ve oauth jetonları kritik olarak, otomatik doldurma profillerinde depolanan ve ölçekte finansal sahtekarlığı sağlayabilecek CVV2 kodlarını korumak için kritik öneme sahiptir.

Stealer ayrıca kripto para cüzdanları (örn. Metamask, Exodus) tehlikeye atar ve Thunderbird gibi e -posta istemcilerinden ve Filezilla gibi FTP istemcilerinden kimlik bilgilerini çıkarır.

Özellikle, Discord ve Telegram gibi mesajlaşma platformlarını ayrıştırma yeteneği, tehdit aktörlerinin iletişim kanallarını kaçırmayı veya sosyal mühendislik için kimliği doğrulanmış oturumlardan yararlanmayı amaçlamasını önerir.

Güvenlik araştırmacıları, modern tarayıcı versiyonları (v20+) için çerez hırsızlığının dahil edilmesinin, bu platformlardaki son güvenlik güncellemelerini atlamak için aktif gelişimi gösterdiğini vurgulamaktadır.

Anti-tespit mekanizmaları

Kötü amaçlı yazılımın operasyonel esnekliği, saldırganların hedef ortamlara dayalı yükleri uyarlamasına izin veren özelleştirilebilir yapı panelinden kaynaklanmaktadır.

Geliştiriciler, kum havuzlu ortamlarda analizi engellemek için anti-VM kontrollerini etkinleştirebilir ve uç nokta koruma araçlarıyla tespiti en aza indirmek için gizlilik odaklı özellikleri etkinleştirebilir.

Bu modüler yaklaşım, tehdit aktörlerinin geniş kampanyalar için daha hafif sürümler veya yüksek değerli hedefler için tam donanımlı varyantlar kullanmalarını sağlar.

Katz Stealer’ın Web tabanlı C2 paneli, şifreli günlük depolama, toplu arama işlevselliği ve dışa aktarma araçları aracılığıyla aerodinamik günlük yönetimi olan rakiplere sağlar.

Panelin arama özelliği, veri türüne (örneğin, “kripto para birimi cüzdanları” veya “CVV2”) göre filtrelemeyi destekleyerek çalınan bilgilerin hızlı bir şekilde para kazandırmasını destekler.

Analistler, bu kurumsal sınıf C2 altyapısının, teknik olarak daha az yetenekli tehdit aktörleri için giriş engelini düşürdüğü ve potansiyel olarak kötü amaçlı yazılımların çoğalmasını artırdığı konusunda uyarıyor.

Siber güvenlik savunmaları için çıkarımlar

Rapora göre, Katz Stealer’ın ortaya çıkışı, kötü amaçlı yazılım geliştiricileri ve güvenlik ekipleri arasındaki artan silah yarışının altını çiziyor.

ASM gibi düşük seviyeli dillerin kullanımı, tersine mühendislik çabalarını karmaşıklaştırırken performansı optimize eder.

Krom veya Gecko bazlı tarayıcılara dayanan kuruluşlar, bunlar birincil pesfiltrasyon vektörlerini temsil ettiği için anormal çerez ihracatı veya yetkisiz OAuth jeton kullanımı için izlemeye öncelik vermelidir.

Savunma önerileri arasında, tüm OAuth tarafından entegre hizmetler için çok faktörlü kimlik doğrulamanın (MFA) uygulanması ve genel tarama faaliyetlerinden kripto para birimi cüzdan erişiminin segmentasyonu yer alır.

Ağ savunucuları ayrıca yetkisiz erişim için tarayıcı profil dizinleri ile etkileşime giren işlemleri de incelemelidir.

Henüz belirli bir azaltma aracı doğrulanmamış olsa da, ASM düzeyinde bellek işlemlerine odaklanan davranış tabanlı algılama stratejileri sızma girişimlerinin belirlenmesine yardımcı olabilir.

Katz Stealer’ın operatörleri yeteneklerini geliştirmeye devam ettikçe, kötü amaçlı yazılım hem bireysel hem de kurumsal güvenlik duruşları için kalıcı bir tehdit oluşturmaktadır.

Modüler tasarımı ve karanlık web kullanılabilirliği, siber suçlu gruplar tarafından yakın bir şekilde benimsenmesini ve endüstriler arasında proaktif savunma ayarlamaları gerektirdiğini göstermektedir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!