Yasadışı çevrimiçi kumar siteleri için alan adı sistemi (DNS) altyapısı sağlayan bir tehdit grubunun faaliyetlerine ilişkin bir araştırma sırasında, tehdit araştırmacısı Renée Burton tamamen yeni bir şey keşfetti: Açık DNS çözümleyicileri ve posta kayıtlarını kullanarak Çin’in hükümet tarafından işletilen güvenlik duvarından etkilenmeyen gizli trafiği. iletişim.

Ağ güvenliği firması Infoblox’un tehdit araştırmalarından sorumlu başkan yardımcısı Burton, Muddling Meerkat adlı Çin bağlantılı grubun, Çin’in internetini dünyanın geri kalanından ayıran teknolojilerden biri olan Büyük Güvenlik Duvarı aracılığıyla belirli DNS paketlerini alma yeteneğini gösterdiğini gösterdi. , bu hafta yayınlanan bir analizde yazdı.

Kısıtlı alan adlarına yönelik çoğu istek görünüşte rastgele bir IP adresi döndürürken, Muddling Meerkat, alanın posta hizmeti olmasa bile belirli isteklere yanıt olarak rastgele görünen öneklere sahip DNS posta (MX) kayıtlarını alabiliyor.

Bu yeteneğin amacı hala belirsizliğini koruyor; Burton, bunun büyük olasılıkla keşif amaçlı olduğunu veya bir DNS hizmet reddi saldırısının temellerini oluşturmak olduğunu söylüyor, ancak GFW’yi delme konusunda gösterilen uzmanlık ve yeteneğin ek araştırmayı hak ettiğini söylüyor.

Burton, “DNS’in çok ayrıntılı bilgisini kullanarak kasıtlı, son derece kurnazca bir kullanımımız var; bu sizin ortalama bir siber suçlunuz değil; bu sizin ortalama bir ergeniniz değil; bu insanlar DNS konusunda uzmandır” diyor. “Yani bu noktada dört buçuk yıldır devam eden bir şey var; bu herhangi bir yerde gözlemlenemiyor, ancak kasıtlı ve sürekli. Ve bu şeylerin birleşimi bana göre endişe verici.”

Tehdit araştırması, Amerika Birleşik Devletleri ve diğer ulusların hükümetlerinin yaptığı gibi geliyor. Çin ordusunun kritik altyapı ağlarına sızdığı konusunda uyardı siber operatörlerini gelecekteki potansiyel çatışmalara karşı önceden konumlandırma hedefiyle. Pek çok tehdit araştırmacısı Çin bağlantılı bilgisayar korsanlığı gruplarının uzmanlığına dikkat çekti. Uç cihazlarda sıfır günleri bulma ve kullanma Güvenlik duvarları ve sanal özel ağ (VPN) cihazları gibi mevcut araştırmalar, alan adı sistemini (DNS) kendi amaçları için kullanma yeteneklerinin altını çiziyor.

Büyük Çin Güvenlik Duvarı: “Yandaki Operatör”

Çin Komünist Partisi, trafiği engelleyerek değil, Çin’deki bir kullanıcının istenen siteye bağlanmasını engelleyen DNS sorgularına sahte yanıtlar göndererek vatandaşlarının hükümetin uygunsuz veya yasa dışı olduğunu düşündüğü içeriğe gitmesini engelliyor. Büyük Güvenlik Duvarı (GFW) olarak adlandırılan bu yaklaşım, bir satır içi trafik filtresi ya da DNS yanıtlarını anında değiştiren bir platform değil, daha ziyade orijinal amaçlanan herhangi bir paketle rekabet eden bir yanıt yayınlayan bir “yan operatör”dür. Hedef, diyor Burton.

Büyük Güvenlik Duvarı trafiği engellemese de Çin, ortadaki düşman (AitM) yaklaşımını benimseyen ve hedeflerine giden yolda paketleri değiştiren, genellikle Büyük Top (GC) olarak adlandırılan başka bir sistemi çalıştırıyor. raporda şunu yazdı.

Raporda, “GFW ve GC birlikte, DNS’deki anormal davranışlara yönelik araştırmaları engelleyebilecek çok fazla gürültü ve yanıltıcı veri yaratıyor” dedi. “Karışık Meerkat operasyonları karmaşıktır ve aktörün güçlü bir DNS anlayışına ve aynı zamanda internet bilgisine sahip olduğunu göstermektedir.”

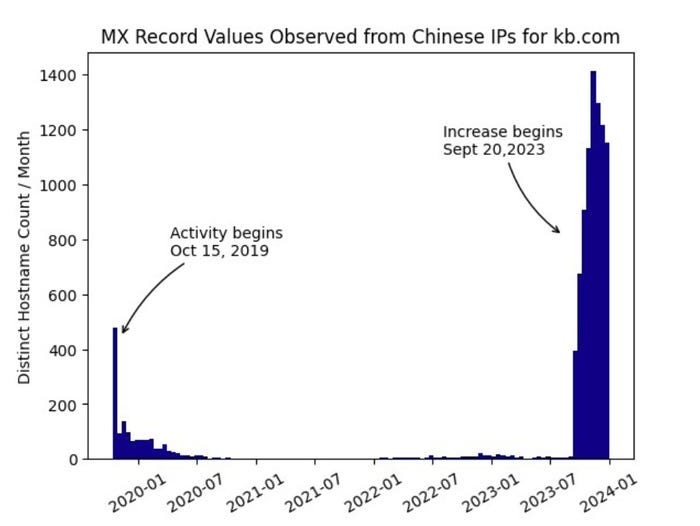

Alan adında posta hizmeti olmasa da kb.com’dan posta (MX) kayıtları. Kaynak: Infoblox

Tipik olarak araştırmacılar Büyük Güvenlik Duvarı’nı çalışırken görebilirler. Çin hükümeti tarafından sınırların dışında olduğu düşünülen bir alana DNS isteği gönderildiklerinde, GFW görünüşte rastgele bir IP adresi döndürecektir. Söz konusu alan adı için posta (MX) kaydı gibi var olmayan bir hizmet istediklerinde GFW yine de bir IP adresi gönderir. Ancak Infoblox araştırmacıları ve endüstri ortakları bunun yerine, posta hizmeti olmayan alan adlarına ait posta kayıtlarını gördüler ve her MX kaydının kısa da olsa rastgele görünen bir ana bilgisayar adı vardı.

Örneğin Kb.com’un MX kaydı yok, ancak araştırmacılar “pq5bo” gibi adlara sahip sunucuların etki alanından olduğu anlaşılan çok sayıda posta yanıtı gördü.[.]kb[.]com” ve “uff0h[.]kb[.]com”.

Gizli Yaygın DNS Trafiği

Burton, ilk olarak 15 Ekim 2019’da tespit edilen açıklanamayan İnternet trafiğinin, birçok DNS engelleme listesini engelleyen açık çözümleyiciler ve “süper yaşlı” alanlar kullanan bir tür keşif olabileceğini söylüyor.

“Radarın altında süper, değil mi? Yani bu bir nevi keşif görünümlü bir şey” diyor. “Ancak bununla ilgili diğer bir şey de, DNS hizmet reddi özelliğinin olmasıdır. Çinlilerin kendilerini kritik altyapıya karşı operasyonlar için konumlandırdıklarına dair endişeler var ve burada kendilerini DNS’de gerçekten tuhaf bir şekilde konumlandırdılar. “

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) yakın zamanda yaptığı duyuruyla birlikte, Çin kendisini diğer kuruluşların altyapılarında önceden konumlandırıyorInfoblox, şirketin ve anonim ortaklarının keşfettiklerini halka açıklamaya karar verdi.

Infoblox, intikam endişesi ve DNS etkinlik verilerine erişimin olası kaybı nedeniyle şirketin adını vermeyi reddettiği diğer kuruluşlarla işbirliği yaptı. Burton, Muddling Meerkat operasyonu bazı “yavaş damlama” DNS hizmet reddi saldırılarına benzer görünse de, trafiğin amacının belirlenmesinin muhtemelen daha fazla araştırma katılımcısı gerektireceğini söylüyor.

“Bu operasyonu bütünüyle görebilecek kimsenin olduğuna inanmıyorum” diyor. “Her bir parça ayrı ayrı görülüyor ve sonra yaptığımız şey, bir grup farklı parçayı bir araya getirmekti, böylece her şeyi görebiliyorduk. Bu tam bir gizem… ama kesinlikle orada.”