ÖZET

- Infoblox, ‘Karışık Meerkat’ı araştırırken spam kampanyalarında yaygın alan adı sahteciliği keşfetti.

- Siber güvenlik topluluğuyla yapılan işbirliği, Muddling Meerkat’ın DNS etkinliklerini spam dağıtımına bağladı.

- Araştırmacılar, kötüye kullanım raporları ve etki alanı analizi aracılığıyla birden fazla spam kampanyası tespit etti.

- Teknikler arasında QR kodlarıyla kimlik avı, marka kimliğine bürünme, gasp ve gizemli finansal spam yer alıyordu.

- Bulgular, alan adı sahtekarlığının mevcut güvenlik önlemlerini aşarak oldukça etkili olmaya devam ettiğini gösteriyor.

Siber güvenlik firması Infoblox, son raporunda, dolandırıcıların spam kampanyalarında alan adı sahtekarlığını nasıl kullandıklarını ortaya çıkardı. Çin Büyük Güvenlik Duvarı.

Bu araştırma projesi başlangıçta Karışık Meerkat olarak bilinen bir tehdit aktörünün faaliyetlerini anlamayı amaçlıyordu. Muddling Meerkat, sahte Çin Güvenlik Duvarı yanıtlarını içeren garip DNS operasyonları yürütmesiyle tanınır. Araştırmacılar Muddling Meerkat’ın faaliyetlerinin nihai amacını belirleyemediler ancak alan adı sahteciliğinin nasıl kullanıldığı hakkında çok şey öğrendiler. istenmeyen posta.

Başlangıçta Muddling Meerkat’ın faaliyetleri karşısında kafası karışan araştırma ekibi, bulgularını daha geniş güvenlik topluluğuyla paylaşarak dış perspektifler aradı. Önemli bir gözlem, Muddling Meerkat’ın operasyonları ile spam dağıtımı arasında potansiyel bir bağlantıya işaret ediyordu.

Birçok kuruluş, sahip oldukları alan adları için kötüye kullanım bildirimleri aldıklarını bildirdi; bunlar genellikle dış etkinin sınırlı olduğu dahili alan adlarıdır. Bu bildirimler, Çin IP adreslerinden kaynaklanan ve büyük e-posta sağlayıcılarını hedef alan büyük ölçekli spam kampanyalarını gösteriyordu. Bu gözlem, ekibin kendi bulgularıyla örtüşüyordu; daha önce gözlemlendi Meerkat’ı karıştırıp Çin IP alanından yayılan sahte posta sunucusu (MX) kayıtları oluşturuyor.

Araştırmacılar, Muddling Meerkat araştırmasında belirlenen “hedef” alanların birçoğuna sahip olduklarını keşfettiklerinde önemli bir atılım gerçekleşti. Araştırmacılar, kendi etki alanlarıyla ilgili kötüye kullanım raporlarını analiz ederek, yetkili DNS sunucusu günlüklerinden yararlanarak ve dahili spam koleksiyonlarını inceleyerek, spam gönderenlerin kullandığı taktikler hakkında benzeri görülmemiş bilgiler elde etti.

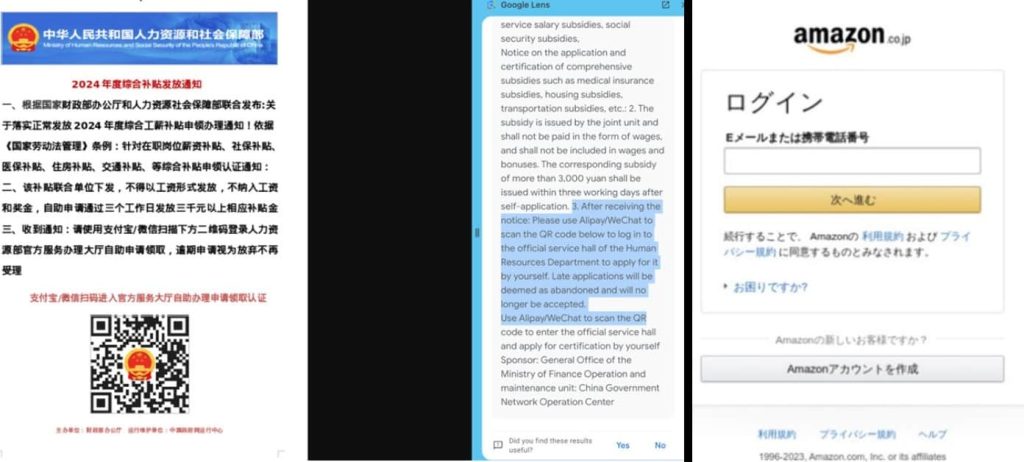

Soruşturma, modern yaşam hakkında bir hazine dolusu bilgi ortaya çıkardı. malspam teknikleri. Her biri alıcıları aldatmak için gelişmiş alan adı sahtekarlığı taktikleri kullanan birkaç farklı kampanya belirlendi. Bunlar arasında, mağdurları kimlik avı web sitelerine yönlendiren, QR kodları içeren e-postalarla Çin vatandaşlarını hedef alan QR Kod Kimlik Avı da yer alıyor. Japon Kimlik Avı kampanyaları, Amazon ve büyük Japon bankaları gibi saygın markaların kimliğine bürünür ve kullanıcıları sahte giriş sayfalarına yönlendirir.

Gasp kampanyaları fidye istiyor kripto para biriminde ödemeler maruz kalmayı önlemek için. Çin kökenli Gizemli Mali Kampanyalar, Çinli bir nakliye şirketinden geldiği iddia edilen, zararsız görünen e-tablo ekleri gönderiyor. Infoblox araştırmacıları, açık bir kötü niyetli içerik veya saik içermediğinden bu kampanyaların amacının belirsizliğini koruduğunu belirtti. teknik blog Hackread.com ile paylaşıldı.

Bununla birlikte, araştırma rahatsız edici bir gerçeği ortaya koyuyor: Alan adı sahteciliği, spam gönderenler için oldukça etkili ve yaygın bir taktik olmaya devam ediyor. Sahteciliği tespit etmek ve önlemek için tasarlanmış çeşitli güvenlik mekanizmalarının varlığına rağmen, bu kampanyalar tespitten kaçmaya ve hedeflerine başarıyla ulaşmaya devam ediyor.

Infoblox’un araştırması, alan adı kötüye kullanımıyla ilgili başka bir raporun yayınlanmasından sadece birkaç gün sonra geldi. WatchTowr tarafından yayınlandıdünya çapında süresi dolmuş alanlarda ve terk edilmiş altyapılarda 4.000’den fazla aktif hacker arka kapısını açığa çıkardı. Bu, gelişmiş spam teknikleriyle mücadelede süregelen zorluğu ve siber güvenlik önlemlerinin sürekli uygulanması ihtiyacını göstermektedir.

İLGİLİ KONULAR

- Bilgisayar Korsanları Trump Ticaret Kartı Dolandırıcılığında Sahte Alan Adları Kullanıyor

- BAE’nin .ae Alan Adlarının %99’u Kimlik Avı ve Sahtekarlığa Maruz Kalıyor

- “Oturan Ördekler” DNS Saldırısı, Bilgisayar Korsanlarının Etki Alanını Kolayca Ele Geçirmesini Sağlıyor

- Dolandırıcılar Dubai Polisi Kimlik Avı Dolandırıcılıklarında Sahte Alan Adlarından Yararlanıyor

- DeFi Hack Uyarısı: Squarespace Alan Adları Hassas DNS Ele Geçirilmesine