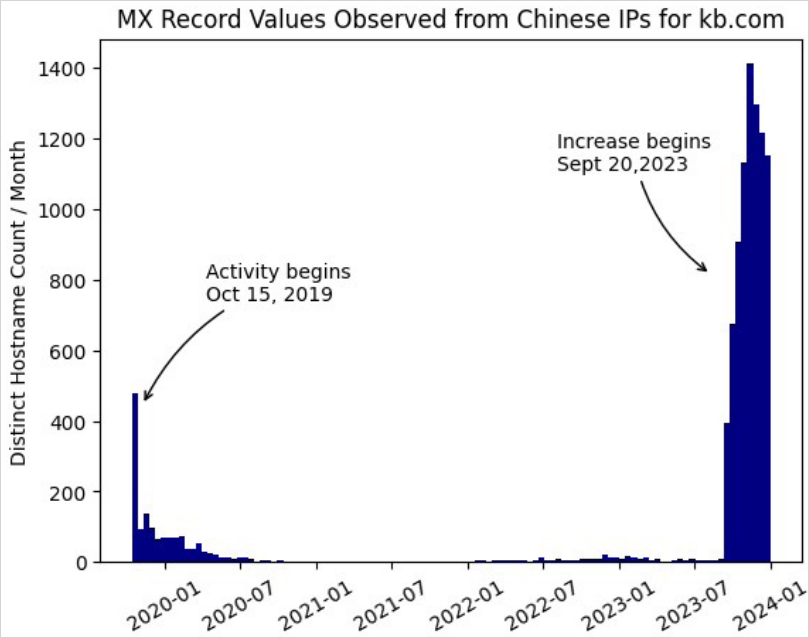

“Karışık Meerkat” olarak takip edilen yeni bir faaliyet kümesinin, Çin devleti destekli bir tehdit aktörünün Ekim 2019’dan bu yana ağları küresel olarak araştırmak için DNS manipülasyonu ile bağlantılı olduğuna inanılıyor ve Eylül 2023’te aktivitede bir artış gözlendi.

Muddling Meerkat’ın faaliyetinin dikkate değer bir yönü, Çin’in Büyük Güvenlik Duvarı (GFW) aracılığıyla sahte yanıtlar enjekte ederek MX (Posta Değişimi) kayıtlarının manipülasyonudur; bu, ülkenin internet sansür sistemi için alışılmadık ve daha önce görülmemiş bir davranıştır.

Infoblox tarafından keşfedilen etkinliğin net bir hedefi veya motivasyonu yok ancak küresel DNS sistemlerini manipüle etme konusunda gelişmişlik ve gelişmiş yetenekler sergiliyor.

Kaynak: Infoblox

Meerkat operasyonlarını karıştırmak

Infoblox araştırmacıları, devasa miktardaki DNS verilerini inceleyerek kolayca gözden kaçabileceğini veya zararsız sanılabileceğini söyledikleri bir etkinliği keşfettiler.

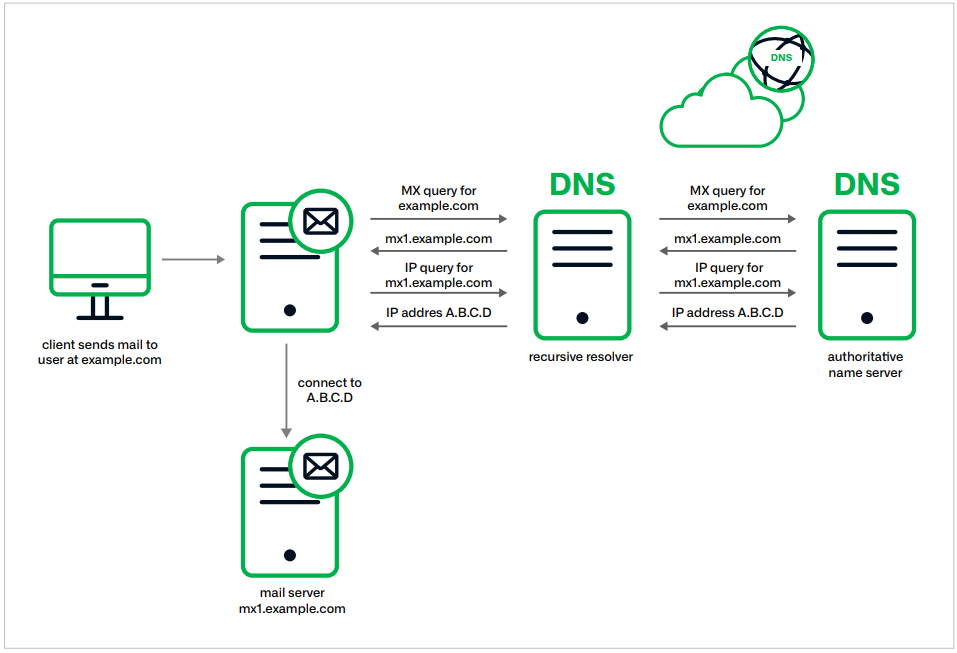

DNS, insanların okuyabileceği alan adlarını, bilgisayarların ağda birbirlerini tanımlamak ve bağlantı kurmak için kullandıkları IP adreslerine dönüştüren, internetin önemli bir işlevsel bileşenidir.

Muddling Meerkat, çözümleyicilerin IP adreslerini döndürdüğü mekanizmayı hedefleyerek DNS sorgularını ve yanıtlarını yönetir.

Örneğin, yönlendirmeyle uğraşmak ve potansiyel olarak e-postaları yanlış yönlendirmek için GFW’den gelen sahte MX kaydı yanıtlarına neden olabilirler.

Kaynak: Infoblox

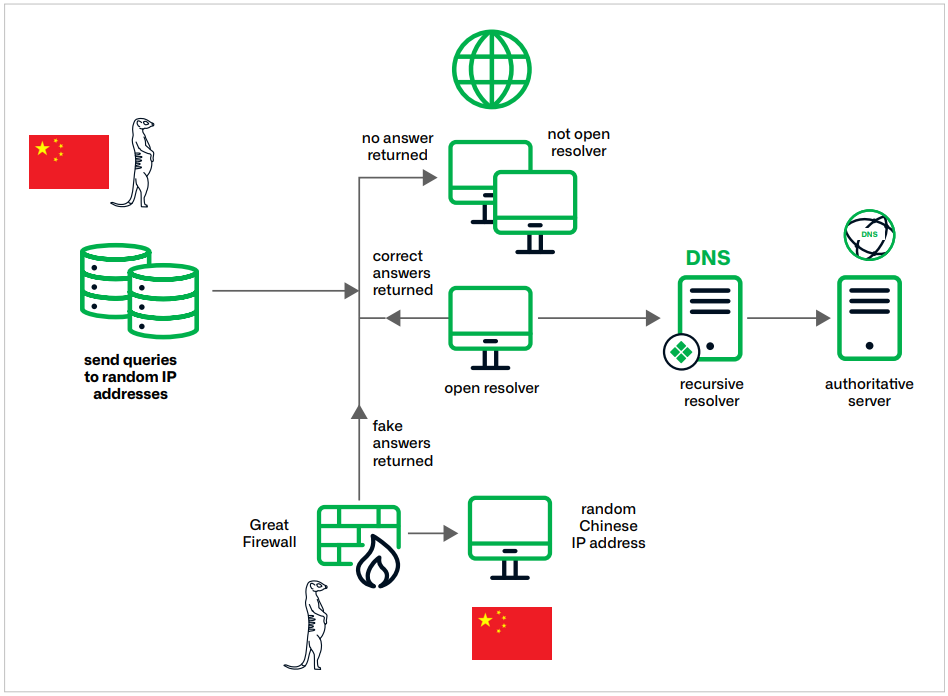

Büyük Güvenlik Duvarı’nın işlevi genellikle DNS sorgularını ele geçirerek ve geçersiz yanıtlar sağlayarak, kullanıcıları belirli sitelerden uzaklaştırarak içeriği filtrelemek ve engellemektir. Meerkat’ın faaliyetlerini karıştırmak, diğer ağların dayanıklılığını ve davranışlarını test etmek gibi amaçlara hizmet eden sahte yanıtlar vermesine neden oluyor.

“GFW, “taraftaki bir operatör” olarak tanımlanabilir; bu, DNS yanıtlarını doğrudan değiştirmediği, ancak kendi yanıtlarını enjekte ettiği ve orijinal amaçlanan hedeften gelen herhangi bir yanıtla bir yarış durumuna girdiği anlamına gelir. GFW yanıtı ilk olarak istekte bulunan kişi tarafından alındığında, DNS önbelleği zehirlenebilir. GFW’ye ek olarak Çin, Büyük Top (GC) olarak adlandırılan bir sistemi de kullanıyor. GC, hedeflerine giden yolda paketleri değiştirmesine olanak tanıyan “ortadaki bir operatördür.”

❖ BilgiBlox

Faaliyetlerini daha da karmaşık hale getirmek için Muddling Meerkat, hedef alan adlarının rastgele alt alan adları için DNS isteklerinde bulunur ve bunlar genellikle mevcut değildir.

Bu, “Yavaş Damla DDoS” adlı bir saldırıya benzese de Infoblox, Muddling Meerkat vakasında sorguların küçük ölçekli olduğunu ve kesintiden ziyade test etmeyi hedeflediğini belirtiyor.

Tehdit aktörü ayrıca faaliyetlerini gizlemek için açık çözümleyicilerden yararlanır ve hem yetkili hem de özyinelemeli çözümleyicilerle etkileşime girer.

Kaynak: Infoblox

Infoblox, Muddling Meerkat’ın 2000’den önce kayıtlı kısa adlara sahip hedef alan adlarını seçtiğini ve bunların DNS engellenenler listesinde olma olasılığını azalttığını bildirdi.

Etkinliğin amacına gelince, Muddling Meerkat gelecekteki saldırıları planlamak için ağları haritalandırıyor ve DNS güvenliklerini değerlendiriyor olabilir veya amaçları, daha fazla kötü amaçlı etkinliğin gizlenmesine ve yerini belirlemeye çalışan yöneticilerin kafasının karışmasına yardımcı olabilecek DNS “gürültüsü” yaratmak olabilir. anormal DNS isteklerinin kaynağı.

Infoblox raporu, hiçbir web sitesi barındırmama, yasa dışı içerik barındırma veya yasa dışı içerik barındırma nedeniyle önemli bir etki olmaksızın engellenebilecek alan adlarının listeleri de dahil olmak üzere Muddling Meerkat’ın uzlaşma göstergeleri (IoC’ler) ve teknikler, taktikler ve prosedürlerin (TTP’ler) tam bir listesini sağlar. park edilmiş.