Hırsız günlükleri, modern şirketler için birincil tehdit vektörlerinden birini temsil eder. Ancak, birçok güvenlik ekibi hala sızdırılmış kimlik bilgilerine odaklanıyor ve bilgi hırsızı kötü amaçlı yazılım bulaşmış cihazların neden olduğu önemli tehdidin farkında değil.

Bu Flare açıklayıcı makalesi, hırsız kötü amaçlı yazılımların yaşam döngüsünü inceleyecek ve algılama ve düzeltme için ipuçları sağlayacaktır.

Hırsız Günlüğü nedir? Infostealer kötü amaçlı yazılımının birkaç çeşidi mevcuttur, ancak sıklıkla karşılaştığımız birincil gruplar Redline, Raccoon, Vidar ve Titan’dır. Bu kötü amaçlı yazılım, kurban bilgisayarlara bulaşır ve işletim sistemi sürümü, IP adresi, pano verileri, tarayıcı geçmişi, kayıtlı kredi kartları ve kripto para birimi cüzdan verileri gibi ana bilgisayar verilerinin yanı sıra tarayıcıda kayıtlı parolaları dışa aktarır.

Kötü amaçlı yazılım daha sonra bu verileri tehdit aktörünün komuta ve kontrol altyapısına geri gönderir. Daha sonra, özel karanlık web pazar yerlerinde ayrı listeler olarak satılır veya özel siber suç Telegram kanalları aracılığıyla dağıtılır.

Hırsız Kötü Amaçlı Yazılım Yaşam Döngüsü – Hizmet Satıcıları Olarak Kötü Amaçlı Yazılım

Siber suç ekosisteminin büyümesi, kötü amaçlı yazılımların metalaşmasına yönelik artan bir eğilim gördü ve bilgi hırsızı kötü amaçlı yazılımları da bir istisna değildir.

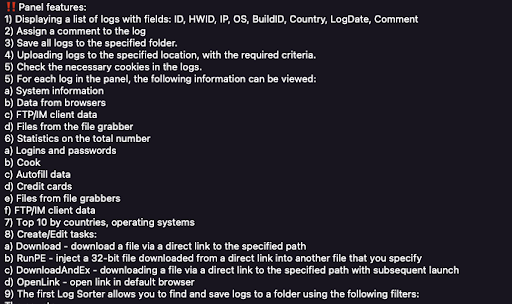

Bir hizmet satıcısı olarak kötü amaçlı yazılım, özel Telegram kanallarındaki birincil bilgi hırsızı türevlerine erişimi, kötü amaçlı yazılımın yaşına bağlı olarak genellikle 100 ila 300 ABD Doları arasında değişen sabit bir aylık fiyat karşılığında satar; ve ömür boyu abonelikler mevcuttur.

Alıcılar ayrıca, merkezi bir konumda kurbanların günlüklerini toplamak için kullanılabilen, komuta ve kontrol altyapısına bağlı bir web portalına erişim kazanır.

Kaynak: Parlama

Stealer Kötü Amaçlı Yazılım Yaşam Döngüsü – Dağıtım

Hırsız günlüklerini satın alan tehdit aktörleri, kötü amaçlı yazılımı kurbanlara dağıtma sorumluluğuna sahiptir. Bu dağıtım tipik olarak üç ana vektör yoluyla gerçekleşir: crackli yazılım indirmeleri, meşru olmayan reklamlar ve kuruluşlara yönelik hedefli saldırılar için hedefli kimlik avı e-postaları.

Infostealer kötü amaçlı yazılımı bir kurbanın bilgisayarına indirildiğinde, otomatik olarak C2 altyapısını çalıştırır ve onunla iletişim kurmaya çalışır. Başarılı iletişimin ardından, kimlik bilgileri ve ana bilgisayar verileri tehdit aktörüne geri gönderilir.

Stealer Kötü Amaçlı Yazılım Yaşam Döngüsü – Yeniden Satış

Hırsız günlüklerinin büyük çoğunluğu, kurumsal BT ortamlarına erişimi olmayan ev bilgisayarlarından kaynaklanır. Çoğu durumda, tehdit aktörleri VPN ortamlarına, akış hizmetlerine ve diğer temel tüketici uygulamalarına erişmek için hırsız günlüklerini kullanır. Ancak, kurumsal BT ortamlarına erişim sağlayan günlükler çok değerlidir.

Flare’de haftada 1 milyondan fazla hırsız günlüğü işliyoruz ve bunların en az %1’inin kurumsal BT ortamlarına erişim içerdiğini tahmin ediyoruz. Hırsız günlükleri genellikle dört ana kanaldan biri aracılığıyla dağıtılır:

Rusya Pazarı Genesis Pazaryeri Genel Telgraf Odaları Özel “VIP” Telgraf Odaları

Flare’nin SaaS siber-istihbarat platformunu kullanarak, Rusya ve Genesis pazaryerlerinde satılan günlüklerin, tarayıcıya kaydedilmiş kayıtlı kimlik bilgilerinin temel bir listesiyle geldiğini gördük. Kurbanın makinesi ve şifreleri hakkında tam bilgi satın alma sırasında sağlanır.

Kaynak: Parlama

Bu pazar yerleri, belirli kimlik bilgileri için “alışveriş yapan” tehdit aktörleri için tasarlanmıştır ve kimlik bilgilerinin fiyatları, satılan bilgilerin türüne göre genellikle önemli ölçüde farklılık gösterir. Örneğin, Genesis pazarında listelenen virüslü bir cihazın ortalama fiyatı 14,39 ABD dolarıdır, ancak bir sağlık hizmeti alanı listelendiğinde fiyat 93,91 ABD dolarına yükselir ve bankacılık hizmetlerine erişim, fiyatı cihaz başına 110 ABD dolarının üzerine çıkarır.

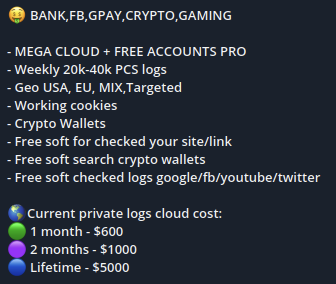

Telegram’da Özel Günlük Kanal Reklamı

Telegram aracılığıyla dağıtılan günlükler tamamen farklıdır, genellikle yüzlerce veya binlerce ayrı günlük içeren büyük zip dosyalarında görünürler. Genellikle halka açık Telegram odalarında dağıtılırlar, ancak önemli bir kısmı özel VIP “ücretli erişim” Telegram kanallarında da paylaşılır.

Bunlar genellikle aylık 300-900 ABD Doları arasındadır ve 10-15 kullanıcıyla sınırlıdır. Bu, kanaldaki tehdit aktörlerine münhasırlık sağlayarak, daha sonra halka açık bir Telegram odasında dağıtılmadan önce en değerli günlükleri seçip kullanmalarına olanak tanır.

Kaynak: Parlama

Günlükler halka açık bir Telegram kanalında ücretsiz olarak dağıtılıyor.

Hırsız Kötü Amaçlı Yazılım Yaşam Döngüsü – İlk Erişim Aracıları

Exploit.in ve xss.is gibi karanlık web forumlarında aktif olan birçok ilk erişim aracısının, VIP Telegram kanallarında ve Rusya ve Genesis pazarlarında bulunan milyonlarca hırsız günlüklerini incelediğine inanıyoruz.

Amaçları, daha sonra kurumsal erişimi oluşturmak ve genişletmek için kullanılabilecek kurumsal erişimi içeren günlükleri belirlemektir. Halihazırda birden fazla kurumsal kimlik bilgisine sahip olan günlükleri satın almak, bir şirketin güvenliğini tehlikeye atma sürecini önemli ölçüde basitleştirir.

Kaynak: Parlama

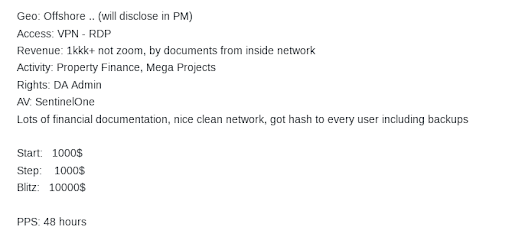

Tehdit aktörünün, ilk erişimi başlangıçta kurmak yerine doğrulamaya ve genişletmeye odaklanmasına olanak tanır. Erişim doğrulandıktan sonra, ilk erişim simsarları (IAB’ler), mağdur kuruluşa ve kurulan erişim düzeyine bağlı olarak, kurulan erişimi binlerce ila on binlerce dolar arasında değişen fiyatlarla açık artırmaya çıkarır.

Kurumsal ortama erişim satan Exploit.in’den bir gönderi. Tehdit aktörünün, kurbanın kullandığı AV’ye ek olarak etkilenen şirket hakkında dikkate değer bilgiler listelediğini unutmayın. Teklif 1.000 $’dan başlıyor, ek 1.000 $’lık artışlar ve 10.000 $’lık “şimdi satın al” fiyatı.

Flare ile Hırsız Günlüklerini Tespit Et ve Düzelt

Flare’nin SaaS platformu, kuruluşlara yüksek değerli, uyarlanmış tehditlere maruz kalma yönetimi sunar. Flare, yüzlerce dark web pazarı ve forumunda, binlerce yasa dışı Telegram kanalında ve açık web risk kaynaklarında tehditleri algılar.

SaaS platformumuz, tehdit odaklı bir siber güvenlik programı oluşturmanıza olanak tanıyan yerel entegrasyonlarla mevcut güvenlik programınıza 30 dakikada entegre olur. Daha fazla bilgi edinmek için bugün bir ürün demosu isteyin.

Sponsorlu ve Flare tarafından yazılmıştır